漏洞概要

关注数(18)

关注此漏洞

漏洞标题: 用友ICC网站客服系统远程代码执行漏洞

提交时间: 2012-05-13 21:24

公开时间: 2012-06-27 21:25

漏洞类型: 文件上传导致任意代码执行

危害等级: 高

自评Rank: 10

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2012-05-13: 细节已通知厂商并且等待厂商处理中

2012-05-14: 厂商已经确认,细节仅向厂商公开

2012-05-24: 细节向核心白帽子及相关领域专家公开

2012-06-03: 细节向普通白帽子公开

2012-06-13: 细节向实习白帽子公开

2012-06-27: 细节向公众公开

简要描述:

使用了用友ICC客服系统,上线前没有做严格测试!导致漏洞产生!权限一般灰常的大。//*跟之前only_guest牛的不一样哦,但抄袭了下文字信息。

前面还提交了个银联的,,后来一看有人提交过类似的,那我还是直接报告给厂商吧。

详细说明:

全部采用用友ICC客服系统,上线前没有做严格测试!导致漏洞产生!全部可以获得管理权限!

网络游戏

盛大网络

光通娱乐

在线销售

麦考林

母婴之家

教育

威迅教育

中锐留学

汽车

广州本田

永达汽车

物流

顺丰速运

申通快递

保险

太平洋保险

PICC中国人保

软件/互联网

金山软件

政府

上海公共研发平台

金融

中国银联

环迅电子商务有限公司

IFX

大成基金

东亚银行

运营商

中国电信

中国联通

安徽电信

西藏电信

行业资讯平台

泡泡网

中国汽车网

中国塑料网

网易163

零售卖场

苏宁电器

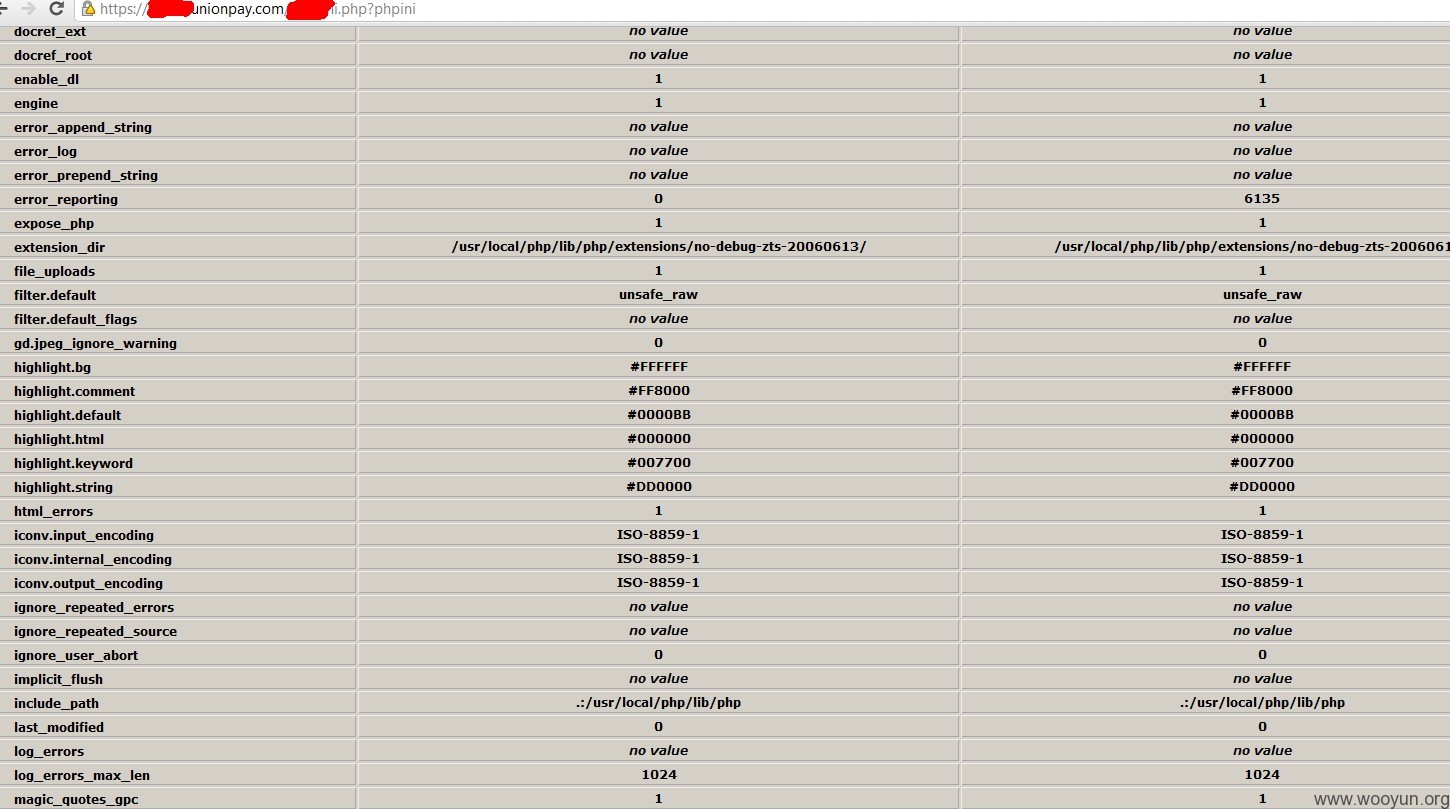

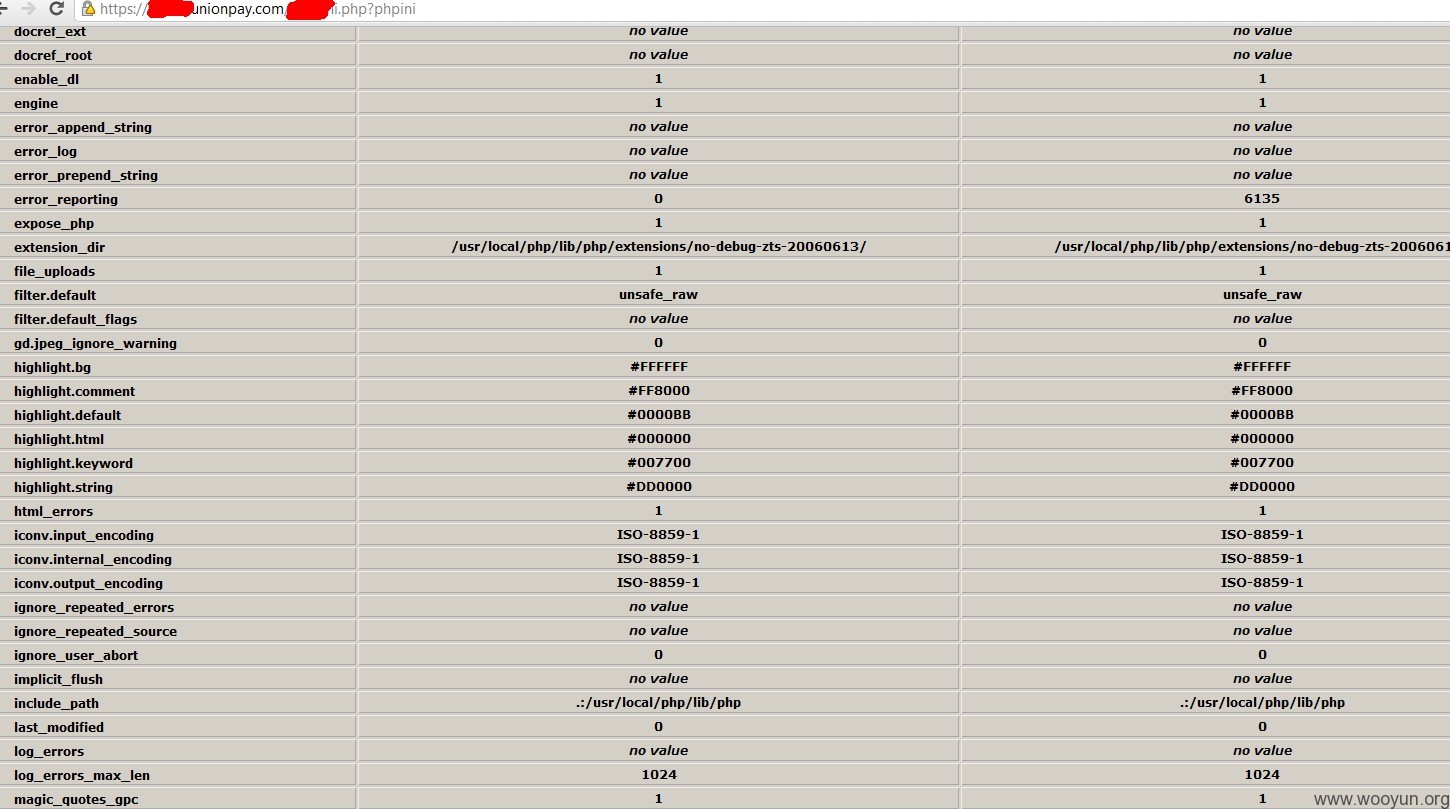

漏洞出现在:5107\upload\uploadfilesave.php 内

漏洞证明:

前几天乌云有人提交迅雷http://icc.xunlei.com/5107/chat/chat.php 就这个问题导致。。。

传张图吧

修复方案:

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2012-05-14 18:02

厂商回复:

最近爆出的文件上传问题都是旧有版本(4.1.0.0之前版本)存在的问题,自2009年以后的ICC新版本(4.1.0.0版本及后续版本)前端已全部迁移至JAVA中间件平台,并全部重写了前端web相关模块,文件上传采取了全新的实现方式,着重提升了系统安全性。由于部分版本定制导致新旧版本升级兼容性问题和业务问题使得部分用户未能升级到新版本,部分旧版本的安全性问题未能及时发现和修复,感谢piaoye@乌云对我们产品安全提升的关注。我们始终关注并尊重所有安全研究者对ICC产品的安全性提升的意见和建议,并承诺不掩盖任何已知问题,任何新旧版本存在的问题,我们都会认真修正,及时修复所有受影响的系统,再次对piaoye@乌云,only_guest@乌云,Jannock@乌云各位安全研究者对我们ICC产品安全提升的关注和巨大帮助。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2012-05-13 21:35 |

piaoye

( 普通白帽子 |

Rank:343 漏洞数:53 | ww)

0

test/index.php 存在多个xss 一起处理吧。

-

2012-05-13 21:39 |

piaoye

( 普通白帽子 |

Rank:343 漏洞数:53 | ww)

0

@piaoye \monitor\invitecount.php 下有注射...

-

2012-05-13 21:57 |

Z-0ne

( 普通白帽子 |

Rank:559 漏洞数:38 | 目前专注于工控安全基础研究,工业数据采集...)

0

-

2012-05-13 22:25 |

piaoye

( 普通白帽子 |

Rank:343 漏洞数:53 | ww)

0

@Z-0ne 这程序都不想看了,看了会哭的。。。BUG太多了,不知道是不是还没更新?

-

2012-05-13 23:39 |

only_guest

( 普通白帽子 |

Rank:800 漏洞数:75 | PKAV技术宅社区-专心做技术.

PKAV已经暂停...)

0

@piaoye 哈哈`看来你打包了一份?这样可不好哦

-

2012-05-14 00:13 |

北北

( 路人 |

Rank:25 漏洞数:5 | 广告位招租。有阿里、万网的漏洞私信给我有...)

0

-

2012-05-14 10:31 |

piaoye

( 普通白帽子 |

Rank:343 漏洞数:53 | ww)

0

@only_guest 额,的确有一份,但没数据内容的。是某站上的原始包子

-

2012-05-14 10:32 |

piaoye

( 普通白帽子 |

Rank:343 漏洞数:53 | ww)

0

忘记了,这里看代码不细心还看不出来什么,问题出在filename参数由上一from post过来,自定义结合导致出现问题

-

2012-05-14 10:57 |

livers

( 实习白帽子 |

Rank:94 漏洞数:6 | mov esp,0

jmp esp

crash.....)

0

-

2012-05-15 00:20 |

horseluke

( 普通白帽子 |

Rank:116 漏洞数:18 | Realize the dream in earnest.)

0

-

2012-05-15 11:12 |

北北

( 路人 |

Rank:25 漏洞数:5 | 广告位招租。有阿里、万网的漏洞私信给我有...)

0

妈的,这样的厂商简直让白帽子们感动的泪流满面啊,顶!