漏洞概要 关注数(4) 关注此漏洞

缺陷编号: WooYun-2013-21203

漏洞标题: phpcms 问答团队操作存越权任意操作漏洞(续)

相关厂商: phpcms

漏洞作者: 梧桐雨

提交时间: 2013-04-03 14:35

公开时间: 2013-04-03 18:11

漏洞类型: 未授权访问/权限绕过

危害等级: 中

自评Rank: 8

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 敏感接口未加权限认证 越权操作 未授权访问 平行权限

漏洞详情

披露状态:

2013-04-03: 细节已通知厂商并且等待厂商处理中

2013-04-03: 厂商已经确认,细节仅向厂商公开

2013-04-03: 厂商提前公开漏洞,细节向公众公开

简要描述:

看着PHPCMS给了小哥我15rank,我忍不住又来了...就又来测了一把,能求个U盘么?

详细说明:

在:http://wooyun.org/bugs/wooyun-2010-021189

这里只是任意删除用户发问的帖子,但是我想应该同样类似的问题肯定会存在在这个站点上,毕竟现在还是内测中,所以多挖点出来,对以后用你们产品的用户来说也是一件好事。你们认为呢?

这次问题出现在团队处:

tid是对应的团队id,这个可以设置访问是没问题的。

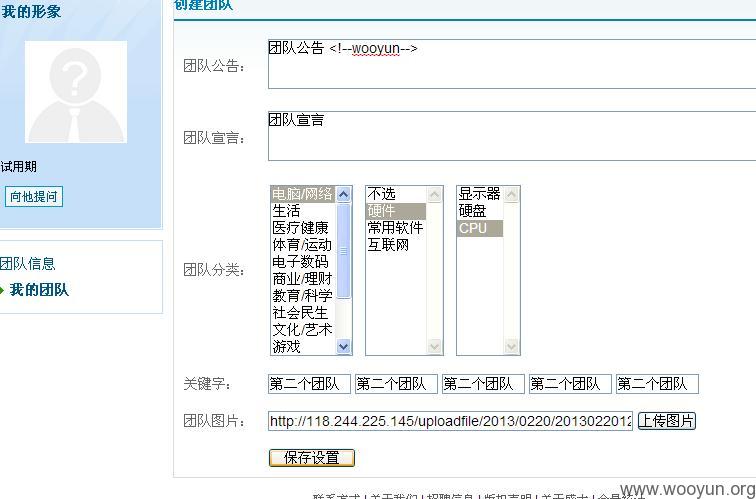

在我自己创建团队打算测试xss的时候,却发现团队信息可以遍历、也就是说我自己创建的团队,修改信息,通过修改id,又能篡到别人那去,并且还可以修改别人的团队信息。如图:

上面的图片足以证明可以任意修改团队信息了吧?

这不,还有一个任意团队解散:

解散的url:

漏洞证明:

解散团队之前,我们看到首页的第四团队是存在的:

那么经过我们get一下之后呢?

团队成功被解散了。。和我发的第一个原理一样,存在问题的地方我想应该还有其他地方,我希望这个问题能得到phpcms团队的重视。你们团队还需要自查一下哦。我就不一一发了,刷分也没什么意思,主要是希望能引起phpcms的重视。

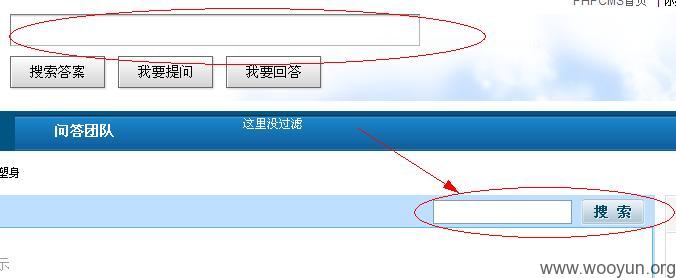

另外再送一枚反射型搜索处的xss:(经过tenzy大神之前在腾讯微博上对你们的预警之后,你们过滤了),但是另外一处却没有过滤,依然可以被利用到:

http://118.244.225.145/index.php?m=ask&c=index&a=question_list&order=team_point&catid=29&belong=index&title="><script>alert(1)</script>

修复方案:

参考:http://wooyun.org/bugs/wooyun-2010-021189来修复吧。同理

版权声明:转载请注明来源 梧桐雨@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-04-03 18:09

厂商回复:

问吧目前在公测阶段。会有很多这样的问题,感谢你的反馈。

同时,U盘,可以联系我们销售QQ:188434853

最新状态:

2013-04-03:演示站点已修复!

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值