漏洞概要

关注数(4)

关注此漏洞

漏洞标题: cutecms_v3.5 SQL Injection Vulnerability

提交时间: 2013-04-08 10:43

公开时间: 2013-05-23 10:43

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 15

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞详情

披露状态:

2013-04-08: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-05-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

算高危了

详细说明:

/*******************************************************/

/* cutecms_v3.5 SQL Injection Vulnerability

/* ========================

/* By: : Kn1f3

/* E-Mail : 681796@qq.com

/*******************************************************/

/* Welcome to http://www.90sec.com */

/*******************************************************/

首先看首页文件

index.php

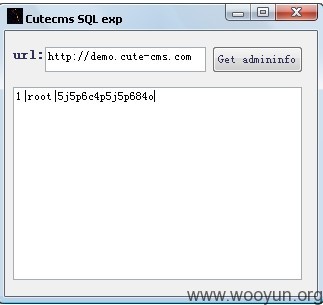

漏洞证明:

修复方案:

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:10 (WooYun评价)

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2013-04-10 15:14 |

wefgod

( 核心白帽子 |

Rank:1829 漏洞数:183 | 力不从心)

0