漏洞概要

关注数(130)

关注此漏洞

漏洞标题: [再浅谈内网安全]--网神某带ids,waf网关设备完控0day又一枚

相关厂商:

网神

提交时间: 2013-07-03 11:51

公开时间: 2013-09-29 11:51

漏洞类型: 设计不当

危害等级: 低

自评Rank: 3

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞详情

披露状态:

2013-07-03: 细节已通知厂商并且等待厂商处理中

2013-07-05: 厂商已经确认,细节仅向厂商公开

2013-07-08: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2013-08-29: 细节向核心白帽子及相关领域专家公开

2013-09-08: 细节向普通白帽子公开

2013-09-18: 细节向实习白帽子公开

2013-09-29: 细节向公众公开

简要描述:

之前发布的国内外VPN网关0day包括了网神 现在再爆他们带ids和waf版本远程命令执行的0day一枚

问题很普通。

详细说明:

话不多说直接上0day.

**.**.**.** 是葫芦岛市绩效考核系统 这个应该是网神VPN最新版本 感觉用户体验还不赖

来看看问题出在哪儿

看代码可以看出是能从web上传 也可以从sys_path参数获取到的地址下载 然后进行snort的升级

用system(wget)进行的下载 进行升级钱应该有个ticket判断 这个相当于session或token

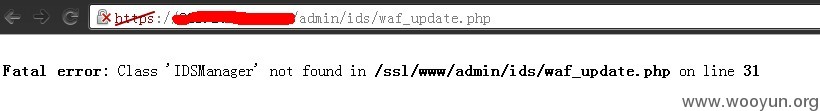

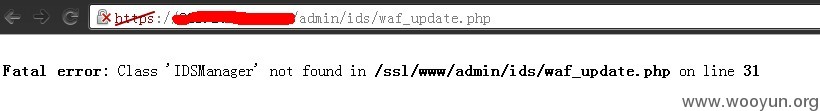

还有一要素 management/system.php 和 management/ids.php 是没有在当前目录下的 所以执行0day后出现如此

看到这个Fatal error 很多人瞬间放弃 也许他们测试也测过这里 但是 我们的system在31行之前,无影响(这就是脚本语言的好处之一,运维可以说是噩梦之一,呵呵)

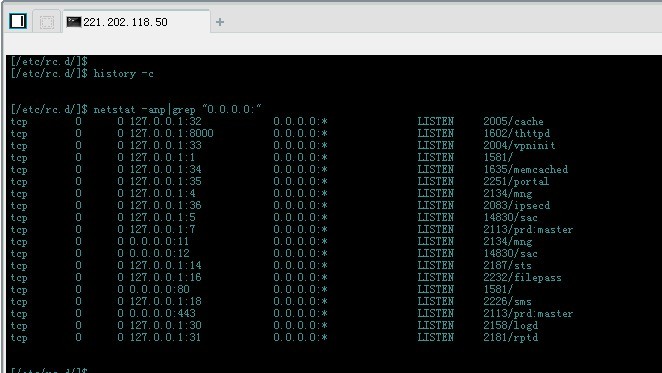

菜刀一连

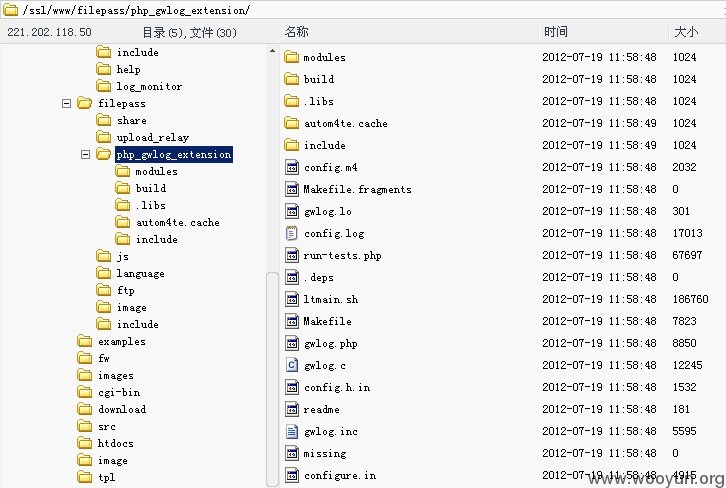

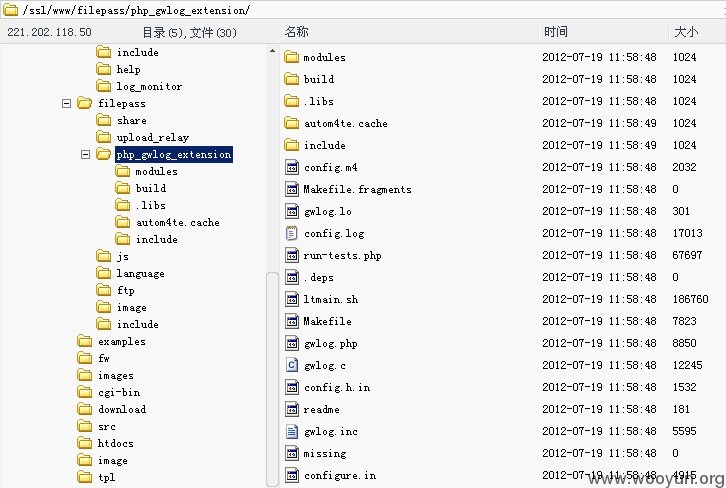

还有些泄漏的源码 看来应该不大重要 但是不应该放在web目录下

漏洞证明:

**.**.**.**/bug2.php cmd

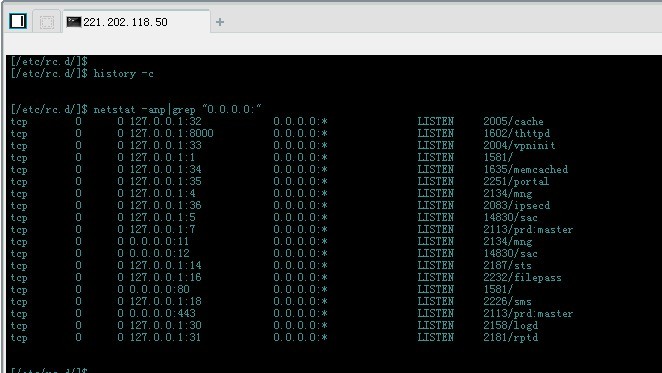

葫芦岛市的用户不少 我在这里抛个砖,引点大家的玉

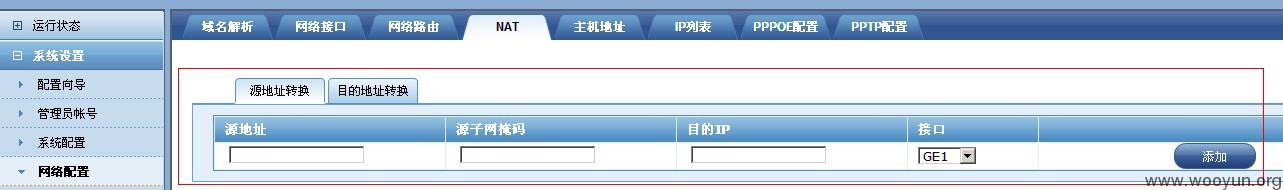

这个...完全只防了正规途径啊..

这个...依然

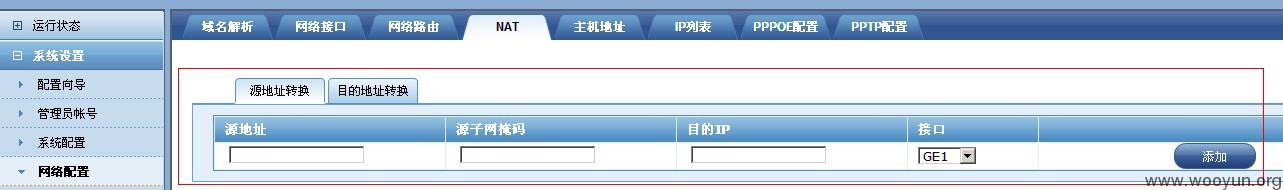

这个NAT配置是个很方便的东西 方便对iptables不熟悉的朋友进行内网渗透

PS:其实当前有不少数SOC以及IDS等防御方式不够完善,大多只对正规途径来的用户行为进行了审计防范,一些另类的方式或是不常用的方式并不审计,或审计较弱,还有普遍现象是大量无用信息没有归纳挖掘,网络管理员也懒得看了。

修复方案:

找乌云官方进行乌云众测

(PS:你们竞争对手sinfor也做了众测)

版权声明:转载请注明来源 紫梦芊@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2013-07-05 00:04

厂商回复:

CNVD确认并复现所述情况,同时对于该设备进行分析后,检测发现若干暴露在互联网上的实例,可以初步确认通用性。拟由CNCERT直接联系厂商处置,同时将继续检测互联网上可能涉及政府和重要信息系统部门的事件,后续加强处置。

rank 17

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2013-07-01 11:52 |

xsser

( 普通白帽子 |

Rank:297 漏洞数:22 | 当我又回首一切,这个世界会好吗?)

1

-

2013-07-01 12:02 |

ppt

( 路人 |

Rank:11 漏洞数:2 | ) | ( 我猜出了用户名,可我没猜出密码。)

1

-

2013-07-01 12:16 |

lucky

( 普通白帽子 |

Rank:409 漏洞数:84 | 三人行必有我师焉########################...)

1

-

2013-07-01 12:33 |

se55i0n

( 核心白帽子 |

Rank:1571 漏洞数:174 )

1

-

2013-07-01 12:48 |

基佬库克

( 实习白帽子 |

Rank:75 漏洞数:15 | 简介什么的是直接爆菊吧..)

1

-

2013-07-01 13:16 |

Finger

( 普通白帽子 |

Rank:777 漏洞数:95 | 最近有人冒充该账号行骗,任何自称Finger并...)

1

-

2013-07-01 13:19 |

Coody

( 核心白帽子 |

Rank:1789 漏洞数:213 | 不接单、不黑产;如遇冒名顶替接单收徒、绝...)

1

-

2013-07-01 13:36 |

乐乐、

( 普通白帽子 |

Rank:868 漏洞数:189 )

1

-

2013-07-01 14:18 |

goderci

( 普通白帽子 |

Rank:542 漏洞数:47 | http://www.yunday.org)

1

-

2013-07-01 14:19 |

gainover

( 普通白帽子 |

Rank:1805 漏洞数:97 | PKAV技术宅社区! -- gainover| 工具猫网络-...)

1

-

2013-07-01 14:47 |

O.o

( 普通白帽子 |

Rank:105 漏洞数:12 | ส็็็็็็็็็็็็็็็็็็็...)

1

-

2013-07-01 14:49 |

0x2b

( 实习白帽子 |

Rank:51 漏洞数:12 )

1

-

2013-07-01 15:44 |

0x334

( 普通白帽子 |

Rank:181 漏洞数:39 | 漏洞无影响,已忽略~~~~~~~)

1

-

2013-07-01 23:39 |

好人

( 路人 |

Rank:13 漏洞数:6 | 多少人曾爱慕你年轻的容颜)

1

-

-

2013-07-02 08:07 |

菜菜菜菜

( 路人 |

Rank:2 漏洞数:1 | 无)

1

-

2013-07-03 11:30 |

夜不眠

( 路人 |

Rank:15 漏洞数:1 | 早睡早起,方能养生啊)

1

-

2013-07-10 12:11 |

紫梦芊

( 普通白帽子 |

Rank:138 漏洞数:9 | 踏踏实实做测试)

1

@se55i0n @gainover 是个小问题 只是修复方案独特 各位大牛见笑了.

-

2013-08-10 00:24 |

wugui

( 路人 |

Rank:15 漏洞数:4 | wugui@lcx.cc)

1

-

2013-08-14 09:03 |

luwikes

( 普通白帽子 |

Rank:548 漏洞数:82 | 潜心学习~~~)

1

写的太好了!!!

程序猿又偷懒了啊,file_name过滤3项,到sys_path,只除去空格~~~

-

2013-08-14 20:18 |

GrayTrack

( 实习白帽子 |

Rank:88 漏洞数:19 | TXTSEC信息安全团队)

1

-

2013-08-18 21:10 |

一只猿

( 普通白帽子 |

Rank:510 漏洞数:94 | 硬件与无线通信研究方向)

0

-

2013-09-19 07:55 |

在路上

( 普通白帽子 |

Rank:193 漏洞数:13 | 在学习的路上、在成长的路上...)

1

-

2013-09-29 13:21 |

心伤的裤子

( 路人 |

Rank:25 漏洞数:2 | 看啥,裤子都掉了还看!)

0

-

2013-09-29 14:18 |

xx123

( 路人 |

Rank:1 漏洞数:1 | 雷锋)

0

-

2013-09-29 14:47 |

鬼魅羊羔

( 普通白帽子 |

Rank:299 漏洞数:42 | (#‵′)凸(#‵′)凸(#‵′)凸(#‵′)凸(#‵...)

0

看了两遍,真心觉得很赞,,,这会不会是剑心传说中的女喷油呢?

-

2013-09-29 23:11 |

紫梦芊

( 普通白帽子 |

Rank:138 漏洞数:9 | 踏踏实实做测试)

0

@在路上 @鬼魅羊羔 这篇没什么技术含量 只是上一篇的延续而已 找到原因是在原漏洞基础上留了进入方式 继续看新的代码实现

-

2013-09-30 13:22 |

Lee

( 普通白帽子 |

Rank:113 漏洞数:24 | wataru@eviloctal.com)

0

-

2013-10-03 19:36 |

廷廷

( 路人 |

Rank:0 漏洞数:1 | 有很强的好奇心,爱好广泛,求女女带走。。...)

0

-

2014-04-15 13:27 |

px1624

( 普通白帽子 |

Rank:1104 漏洞数:186 | px1624)

0

-

2014-05-16 10:57 |

hkAssassin

( 普通白帽子 |

Rank:395 漏洞数:73 | 我是一只毛毛虫。)

0

-

2014-06-20 01:24 |

红领巾

( 路人 |

Rank:22 漏洞数:4 | 有些漏洞,如果只是从技术层面来说明问题,...)

0