#漏洞产生

总的来说,是因为你们修复不完善,并没有理解到这个SQL注入的真正原因,同时 补丁后 并没有进行相应的测试 因而可绕过补丁 继续注入...

#漏洞分析

首先看下面的代码

/phpcms/modules/member/content.php 202行 edit函数

229行

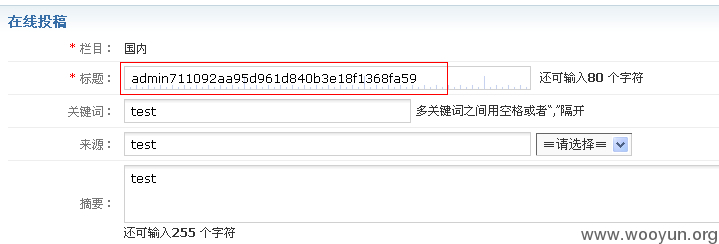

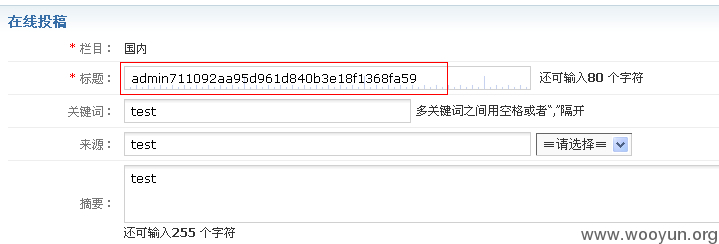

其中 $_POST['info'] 参数是一个数组,其内容是在线投稿的各项内容,如图所示

好了,接下来我们看看这些数据都经过了怎样的处理...

跟上edit_content函数

/phpcms/model/content_model.class.php 第234行开始

第248行,我们可以看到 $_POST['info'] 数组进入了 get 函数,继续跟进

/caches/caches_model/caches_data/content_input.class.php 第55行开始

我们重点关注这里是怎么处理的

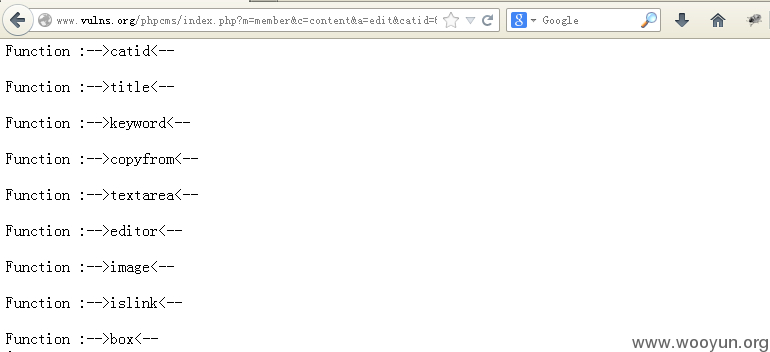

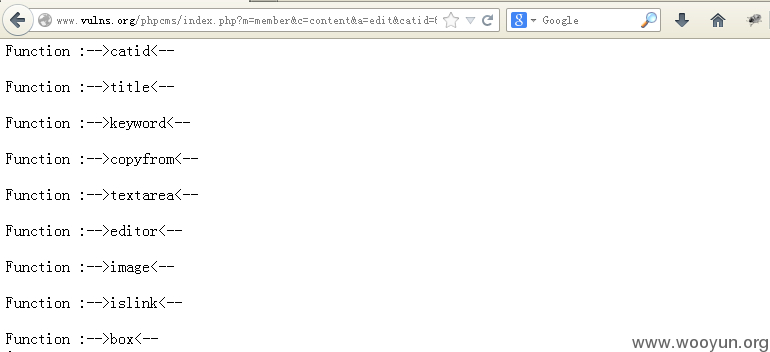

为了方便看清楚程序在这里究竟是怎样处理的,我们在这行代码前面加入以下调试代码,看看都经过了哪些函数的处理...

编辑投稿内容,提交

看见了吧,我们提交的内容经过了如下几个函数:catid title keyword copyform textarea editor image islink box

经过分析后,我们重点关注image函数,继续跟上

/caches/caches_model/caches_data/content_input.class.php 第102行 image函数

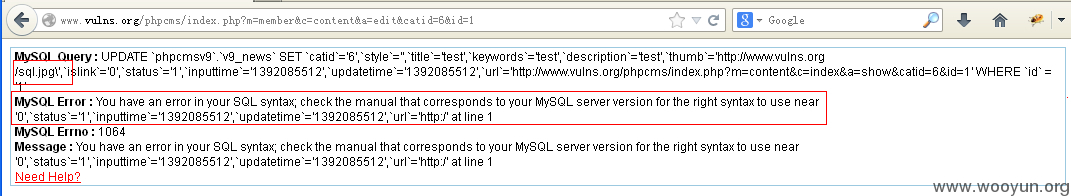

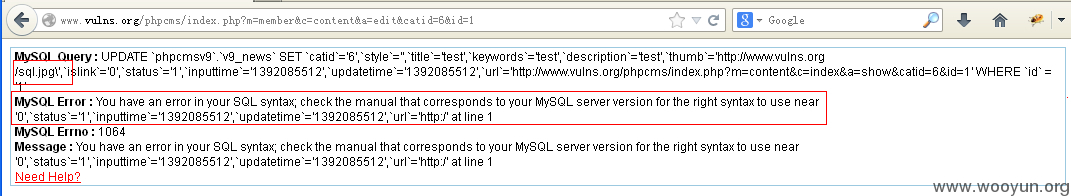

过滤了"'"、"("、")",但是呢 我们知道当开启了GPC的时候,单引号会被转义 '-->\'

明白了吧? image函数过滤了单引号,假设我们提交的数据恰巧经过了image函数,则单引号被过滤了,留下"\",那么这个"\"将会吃掉一个单引号,造成注入

#3 漏洞Poc

条件:后台开启投稿,并要求审核

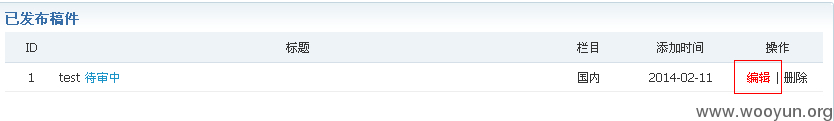

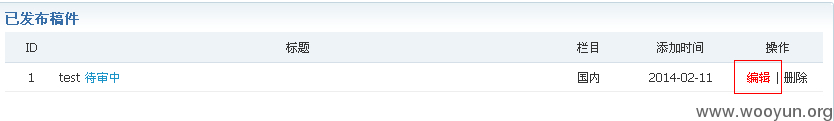

step1 在会员中心随便投一篇文章,提交

step2 点击编辑,如下

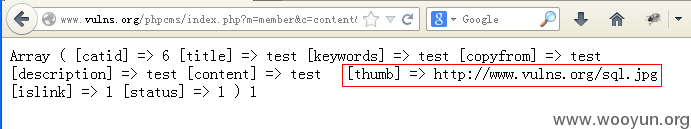

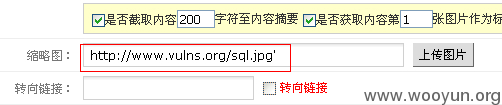

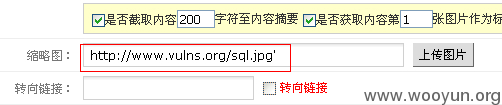

step3 在缩略图栏填入 http://**.**.**.**/sql.jpg',如图

提交后,报错了...

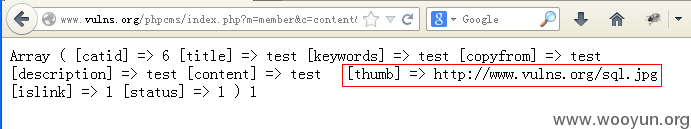

# 漏洞最终利用Exp

在缩略图栏填入:http://**.**.**.**/sql.jpg'

点击提交,采用Tamper data抓包修改,将info[islink]修改为

点击确定,再点编辑 即可读取管理员账号 密码,如图