漏洞概要

关注数(46)

关注此漏洞

漏洞标题: 亿邮邮件系统命令执行漏洞导致批量Getwebshell

提交时间: 2014-04-26 15:02

公开时间: 2014-06-10 15:03

漏洞类型: 命令执行

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2014-04-26: 细节已通知厂商并且等待厂商处理中

2014-04-30: 厂商已经确认,细节仅向厂商公开

2014-05-10: 细节向核心白帽子及相关领域专家公开

2014-05-20: 细节向普通白帽子公开

2014-05-30: 细节向实习白帽子公开

2014-06-10: 细节向公众公开

简要描述:

这套系统还有很多问题,能登录就更多问题了。

详细说明:

user/storage_fold_explore.php

GetUser_DirPath在/inc/function.php下。

漏洞证明:

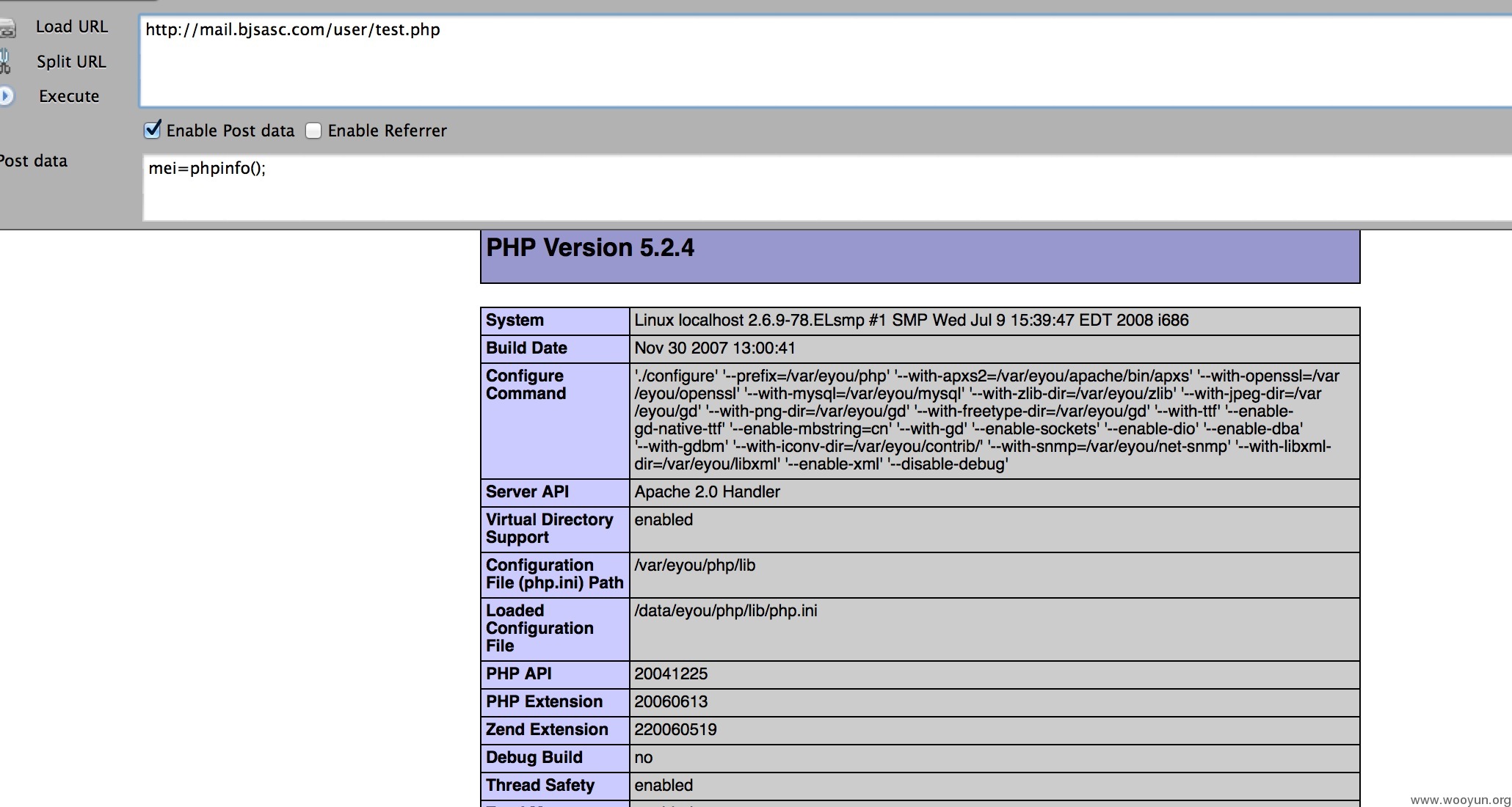

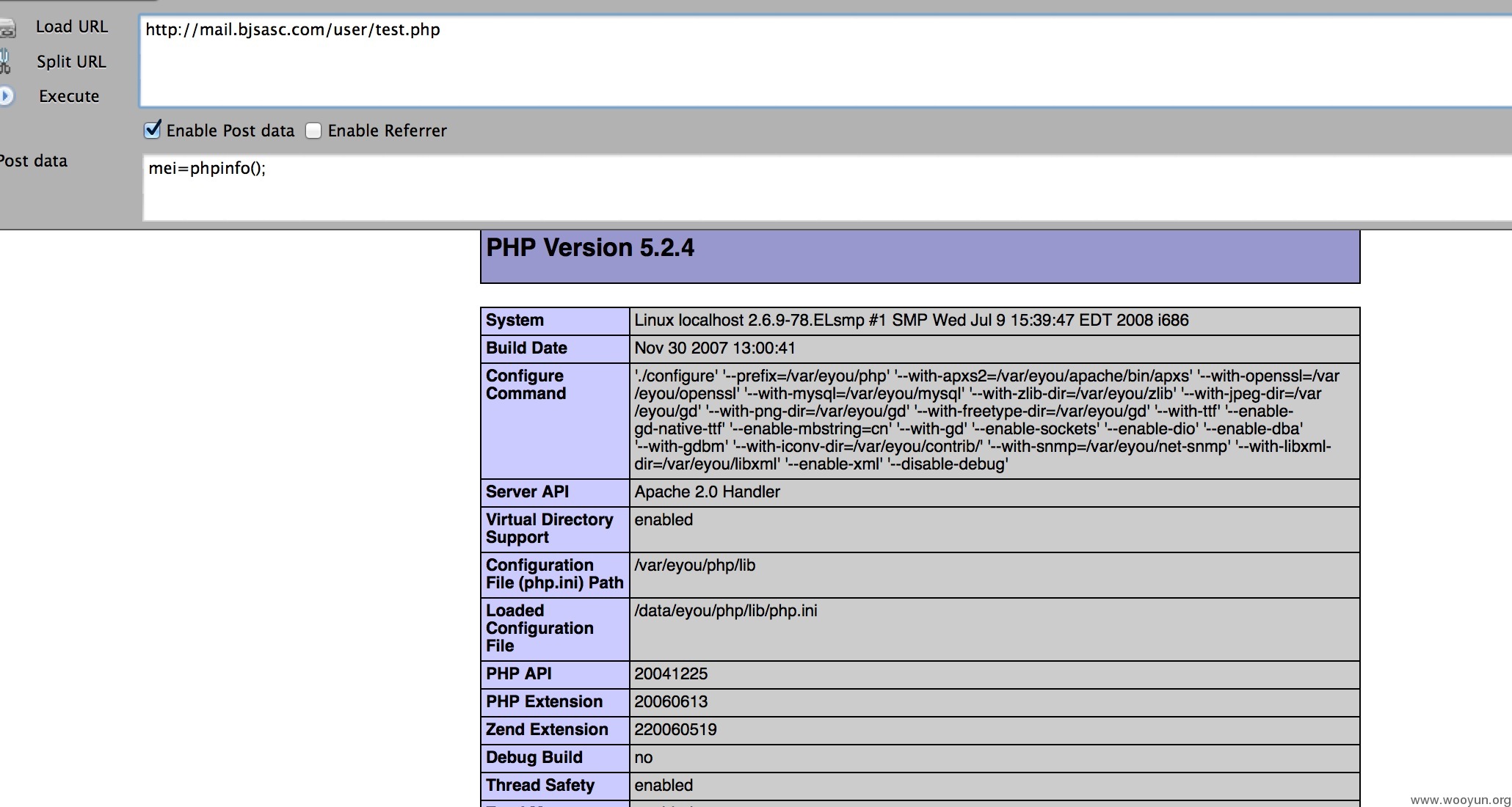

利用代码:

url.txt内容为:http://mail.bjsasc.com/user/storage_fold_explore.php形式

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-04-30 10:59

厂商回复:

和之前的重复了,已出补丁,多谢提供!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-04-26 15:06 |

Mody

( 普通白帽子 |

Rank:110 漏洞数:27 | "><img src=x onerror=alert(1);>

<img s...)

0

-

2014-04-26 15:09 |

IT偏执狂

( 路人 |

Rank:6 漏洞数:3 | 禁锢我们的究竟是什么?)

0

-

2014-04-26 15:26 |

Kavia

( 实习白帽子 |

Rank:50 漏洞数:10 )

0

-

2014-04-26 15:27 |

conqu3r

( 普通白帽子 |

Rank:156 漏洞数:21 | 没有思想,没有道德,没有自由,没有人权的...)

0

@Kavia 狒狒,你找死么!来,爷给你两套源码!

-

2014-04-26 15:30 |

Mody

( 普通白帽子 |

Rank:110 漏洞数:27 | "><img src=x onerror=alert(1);>

<img s...)

0

-

2014-04-26 15:40 |

′ 雨。

( 普通白帽子 |

Rank:1332 漏洞数:198 | Only Code Never Lie To Me.)

0

@conqu3r ..同求一份源码。、。 我还没找到 我擦。

-

2014-04-26 17:01 |

风花雪月

( 实习白帽子 |

Rank:67 漏洞数:49 | []+[]|[]-[][][][][]%[][]|[]\[]%[][]|[]\[...)

0

-

2014-04-26 17:12 |

熊猫

( 实习白帽子 |

Rank:64 漏洞数:33 | panda)

0

2013年,亿邮邮件系统获“2013软件行业最佳产品奖”

2013年,亿邮电子邮件系统获“2013优秀安全认证产品奖”

2012年,亿邮邮件归档系统在中国信息安全大会上荣获“2012年度中国信息安全--优秀产品奖"

2011年5月12日,亿邮荣获“中国软件和信息技术服务业10年最佳技术创新奖”奖

2010年4月21日,2010第十一届中国信息安全大会亿邮荣获2010年度中国信息安全最值得信赖品牌奖

2009年,荣获中国科学技术委员会颁发的“高新技术企业”

2009年,荣获中关村管理委员会颁发的“创新企业”

2008年,荣获人民大会堂颁发的“中国企业邮箱用户满意第一品牌”

2006年11月,亿中邮公司荣获“中国反垃圾邮件自主创新最具价值品牌”。

2006年11月,由著名会计师事务所德勤发布的《2005中国高科技高成长50强》评比中,北京亿中邮信息技术有限公司以217.21%的年销售额增长率,排行第32位。

2006年,亿中邮公司荣获人民网,新华网,中国品牌网主办 “2006年度中国电子邮箱用户满意信赖第一品牌”称号。

2005年11月,由著名会计师事务所德勤发布的《2005中国高科技高成长50强》评比中,北京北京亿中邮信息技术有限公司以170.32%的年销售额增长率,排行第47位。

2005年9月3日,由中国互联网协会主办的《2005中国互联网大会》上,“亿邮”品牌入选“2005年度十大企业邮箱推荐品牌”。亿中邮公司并在2005年度亿邮企业邮箱服务质量测评活动中,赢得“最佳反垃圾邮件奖”和“最佳性能奖”等两个单项奖。

2004年3月,亿邮邮箱曾经在被美国权威的iUser Survey公司评为《中国用户最常使用的电子邮箱服务商》第7名。

-

2014-04-26 19:22 |

saline

( 普通白帽子 |

Rank:294 漏洞数:37 | Focus On Web Secur1ty)

0

-

2014-04-27 23:41 |

Lonely

( 实习白帽子 |

Rank:80 漏洞数:30 | 人生如梦,始终都游不过当局者迷的悲哀。)

0

-

2014-04-28 09:41 |

conqu3r

( 普通白帽子 |

Rank:156 漏洞数:21 | 没有思想,没有道德,没有自由,没有人权的...)

0

-

2014-04-28 16:54 |

枫叶

( 路人 |

Rank:5 漏洞数:1 | 我是枫叶,我做主)

0

-

2014-06-03 13:02 |

d3pT1

( 路人 |

Rank:1 漏洞数:2 | 人法地,地法天,天法道,道法自然。)

0

-

2014-06-10 15:54 |

redsin

( 路人 |

Rank:16 漏洞数:6 )

0

-

2014-12-02 20:29 |

ooxx

( 路人 |

Rank:0 漏洞数:1 | ooxx)

1