漏洞概要

关注数(3)

关注此漏洞

漏洞标题: 骑士人才系统注入(20140805)注入一枚

提交时间: 2014-08-09 15:22

公开时间: 2014-09-23 15:24

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 15

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2014-08-09: 细节已通知厂商并且等待厂商处理中

2014-08-09: 厂商已经确认,细节仅向厂商公开

2014-08-19: 细节向核心白帽子及相关领域专家公开

2014-08-29: 细节向普通白帽子公开

2014-09-08: 细节向实习白帽子公开

2014-09-23: 细节向公众公开

简要描述:

v3.4 20140808

详细说明:

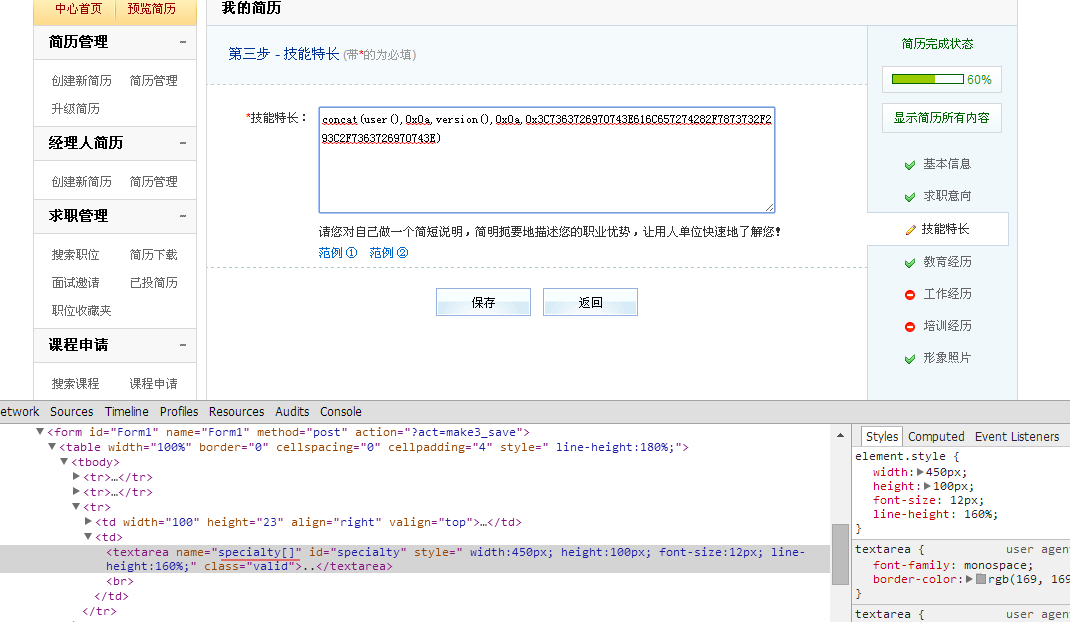

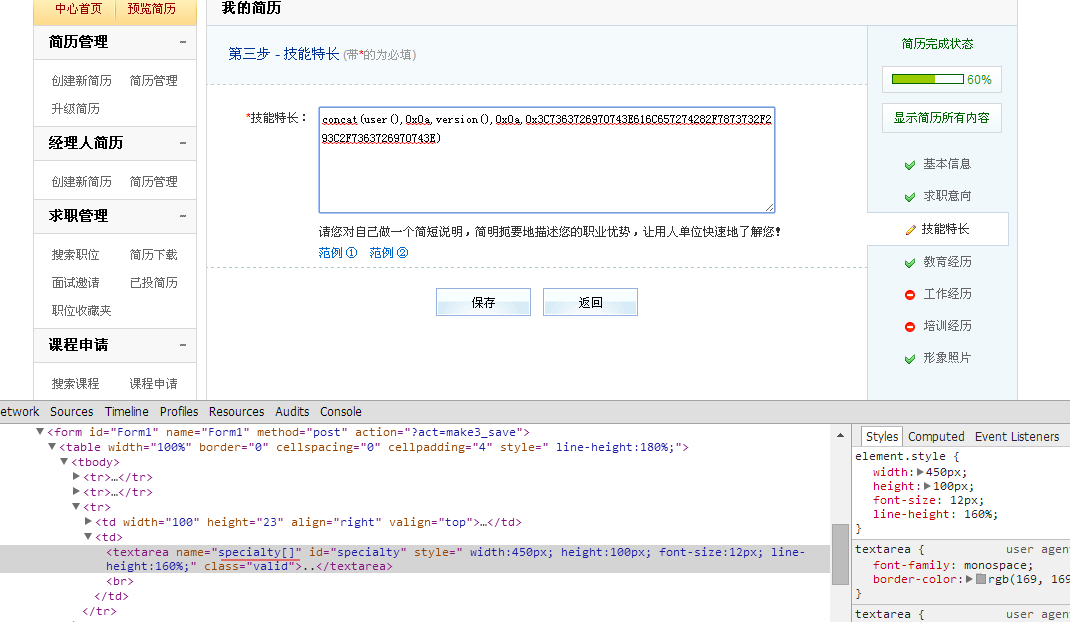

include/common.fun.php

user/personal/personal_resume.php 284行:

漏洞证明:

这个注入可以越权更改任意简历,或是插入xss。在个人简历技能特长处填入:

过滤函数绕不过,只能找找二次注入

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2014-08-09 17:41

厂商回复:

感谢您提交的漏了和修复方案!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-11-01 13:55 |

拨开乌云

( 路人 |

Rank:6 漏洞数:4 )

1