0x01 注入漏洞

1、 绕过验证登陆后台

爱快流控路由使用的是CodeIgniter框架,版本1.0。数据库sqllite。

“CodeIgniter 是一个简单快速的PHP MVC框架。EllisLab 的工作人员发布了 CodeIgniter。许多企业尝试体验过所有 PHP MVC 框架之后,CodeIgniter 都成为赢家,主要是由于它为组织提供了足够的自由支持,允许开发人员更迅速地工作。”

登陆页面的功能代码在/application/controllers/login.php

登陆验证功能代码如下:

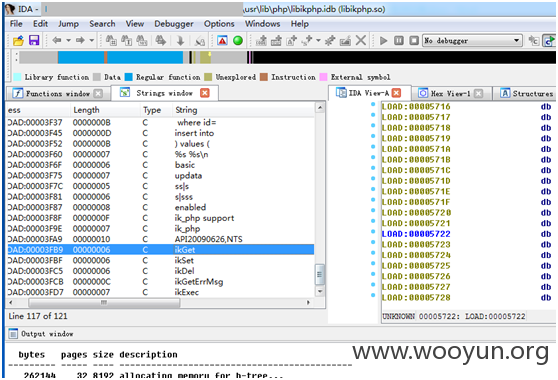

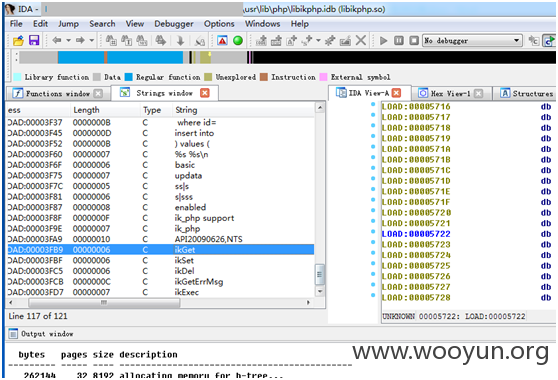

最终是通过ikGet执行sql语句,ikGet是封装so文件里面,位置:usr\lib\php\libikphp.so

libikphp.so主要对数据库查询、调用命令等功能进行封装。

整个查询的SQL语句大概像下面的语句:

没有过滤,很常见的的sql注入。

为了便于调试,在getAll 里面添加var_dump输出变量。

接下来我们来简单的验证一下

先来个不存在用户

1)用户名:1 密码:1

Request

再来个注入语句

2)用户名:1“ or 1=1—密码:1

成功绕过验证进入后台