漏洞概要

关注数(18)

关注此漏洞

漏洞标题: 爱快流控路由最新版(iKuai8_2.4.4_Build20150604-17_41)固件漏洞挖掘分析之五(免登陆无限制执行任意系统命令)

提交时间: 2015-06-30 10:06

公开时间: 2015-09-28 10:18

漏洞类型: 命令执行

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-06-30: 细节已通知厂商并且等待厂商处理中

2015-06-30: 厂商已经确认,细节仅向厂商公开

2015-07-03: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-08-24: 细节向核心白帽子及相关领域专家公开

2015-09-03: 细节向普通白帽子公开

2015-09-13: 细节向实习白帽子公开

2015-09-28: 细节向公众公开

简要描述:

固件版本:iKuai8_2.4.4_Build20150604-17_41

固件下载地址:http://patch.ikuai8.com/iso/iKuai8_2.4.4_Build20150604-17_41.iso

分析使用到的工具:EditPlus、DreamWeaver、Zend Studio、Ida Pro 6.1、BeyondCompare、Fiddler、中国菜刀、Kali、VisualStudio2010、vmware11等

注:本文基于逆向获取到的源文件进行分析。

这部的最后一集了。。。

详细说明:

免登陆无限制执行任意系统命令

上一节提到的后台命令执行漏洞可以通过对那些调用shellControl函数进行操作且字段内容可以注入命令的函数进行执行命令,但是有safe()函数进行部分过滤,而且还需要登陆后台(虽然可以任意登陆。。),本节要说的是终极大杀器。

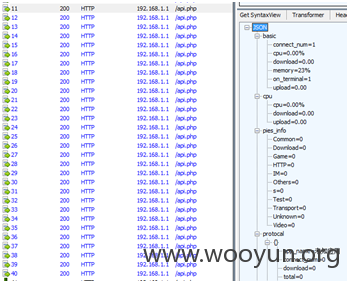

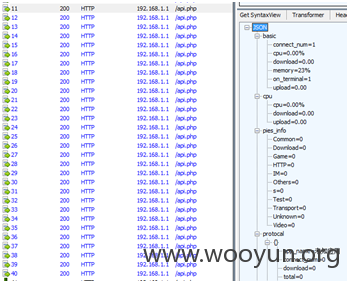

文件位置/api.php,主要用途是获取路由系统的基本概况、网络概况等功能,在后台首页上进行显示数据。

部分代码如下:

api.php自己也定义了一个shellControl函数,且没有进行登录验证,type=home时,获取系统运行信息及网络基本概况。其中的$data['top_lans_info'] = get_lans_top10();,调用get_lans_top10(),用于获取内网流量排行信息。相关代码如下:

代码里面我添加的注释写得很清楚,代码也不长,有POSTget_lans_top10_param参数时使用POST上来的参数,没有则使用默认参数,然后直接没有任何处理直接带入shellControl执行。

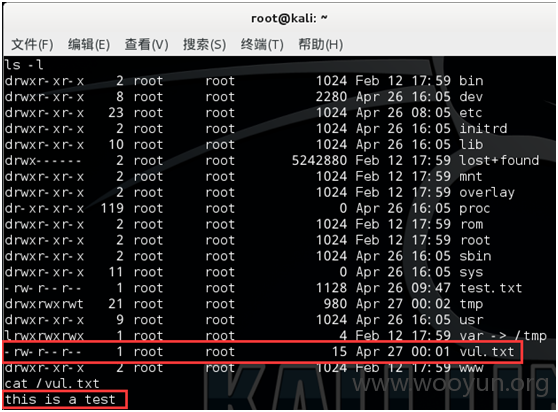

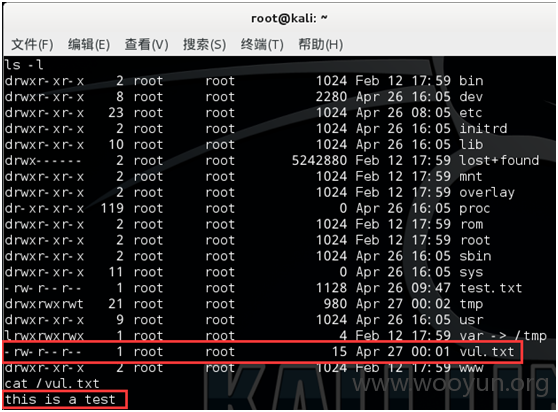

下面来尝试利用一下,提交一个数据包,向根目录写入vul.txt,内容为this is a test。

成功执行命令,如下图

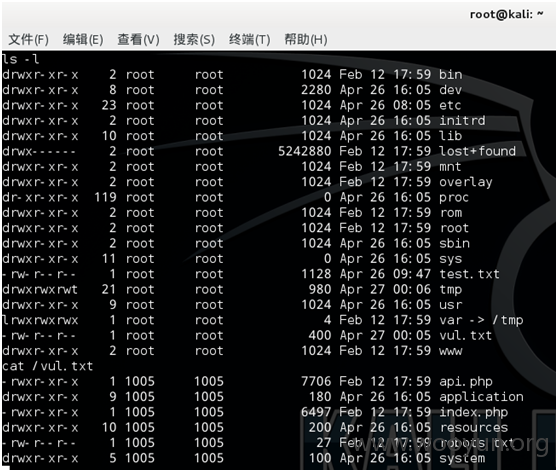

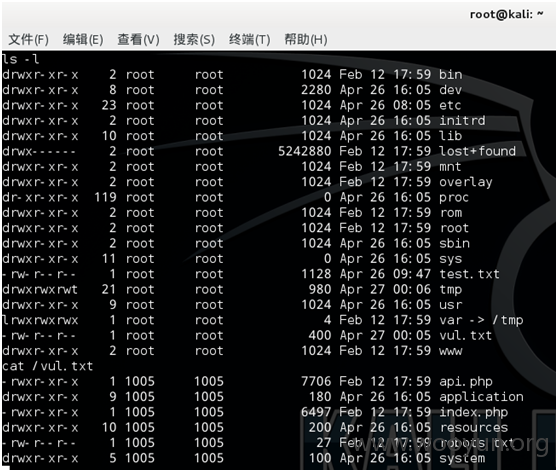

查看当前目录文件列表

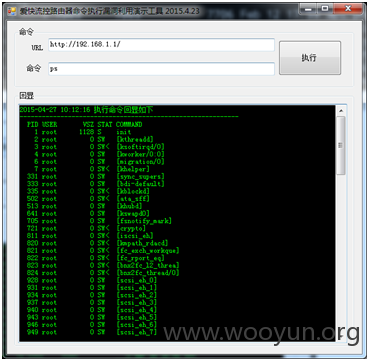

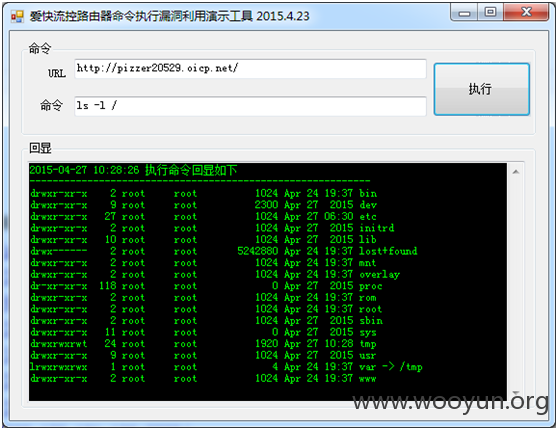

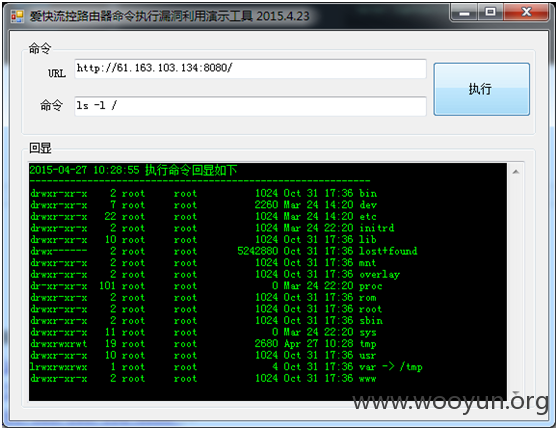

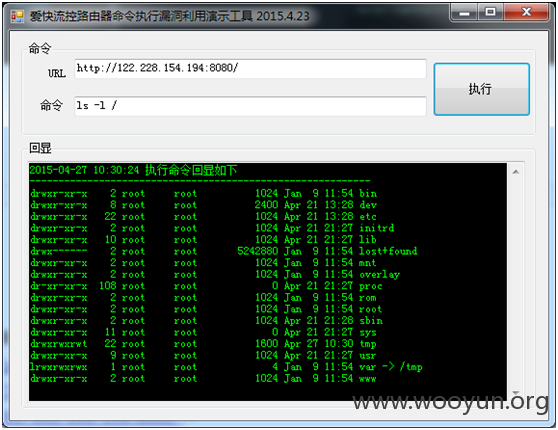

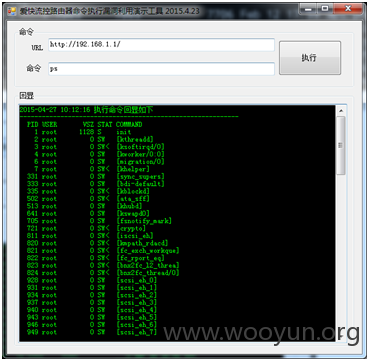

命令均成功执行,至此找到一个无登陆无限制可以执行任意命令的位置让我们找到。据此我写了一个任意命令执行漏洞演示工具,方便命令执行。如下图,

网上搜索几个链接,全部秒杀,均存在命令执行漏洞。如下图:

漏洞证明:

修复方案:

好了,手上没子弹了。。狗哥对予如何获取很感兴趣,等过几天有空整理下发出来把。。老板,求来本书。。。谢谢您了。

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-06-30 10:17

厂商回复:

这一通下来,除了爆出的漏洞外,也敲响了警钟,让我们一方面有了安全这根弦,另一方面也了解到了防范这些漏洞的技巧和方法,感谢所有白帽子兄弟,真心感谢

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价