漏洞概要

关注数(11)

关注此漏洞

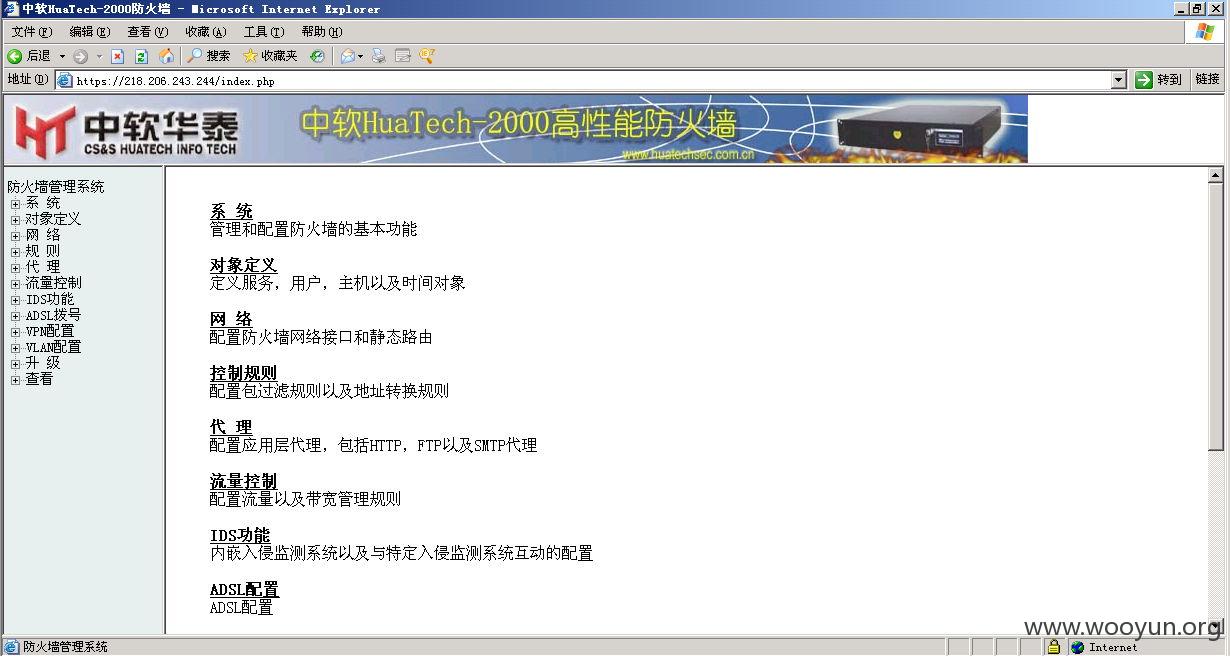

漏洞标题: 中软华泰某防火墙产品设计不当可获取明文账号密码

提交时间: 2015-07-29 10:46

公开时间: 2015-10-30 09:16

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 10

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞详情

披露状态:

2015-07-29: 细节已通知厂商并且等待厂商处理中

2015-08-01: 厂商已经确认,细节仅向厂商公开

2015-08-04: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-09-25: 细节向核心白帽子及相关领域专家公开

2015-10-05: 细节向普通白帽子公开

2015-10-15: 细节向实习白帽子公开

2015-10-30: 细节向公众公开

简要描述:

rt

详细说明:

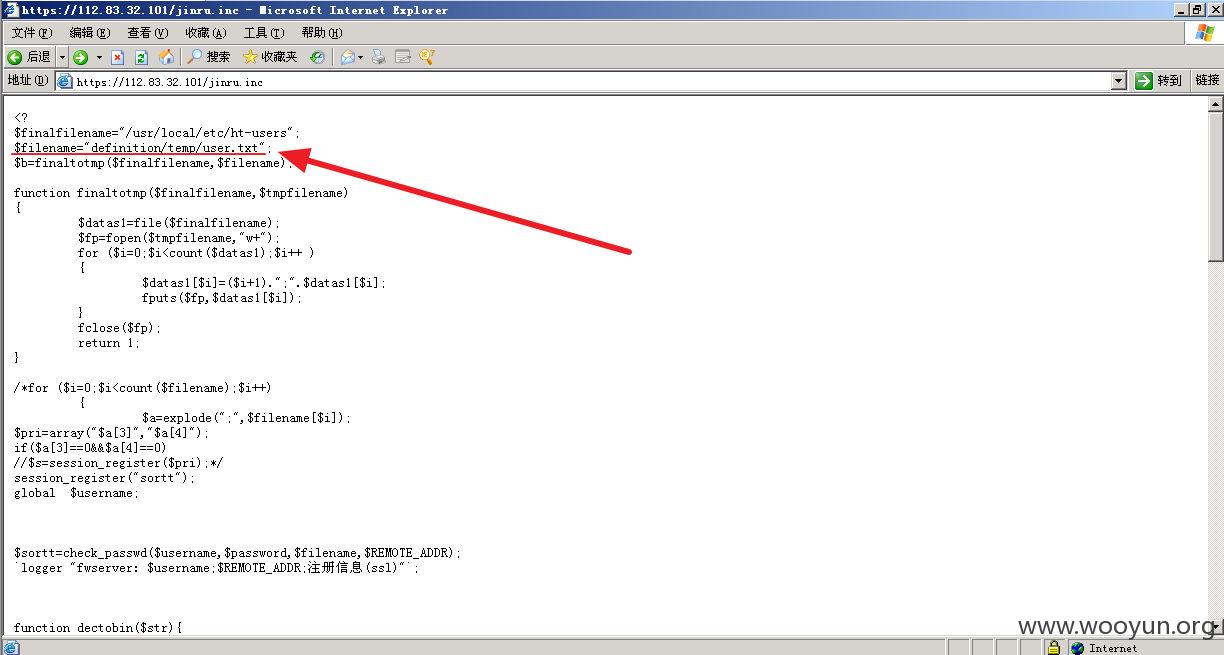

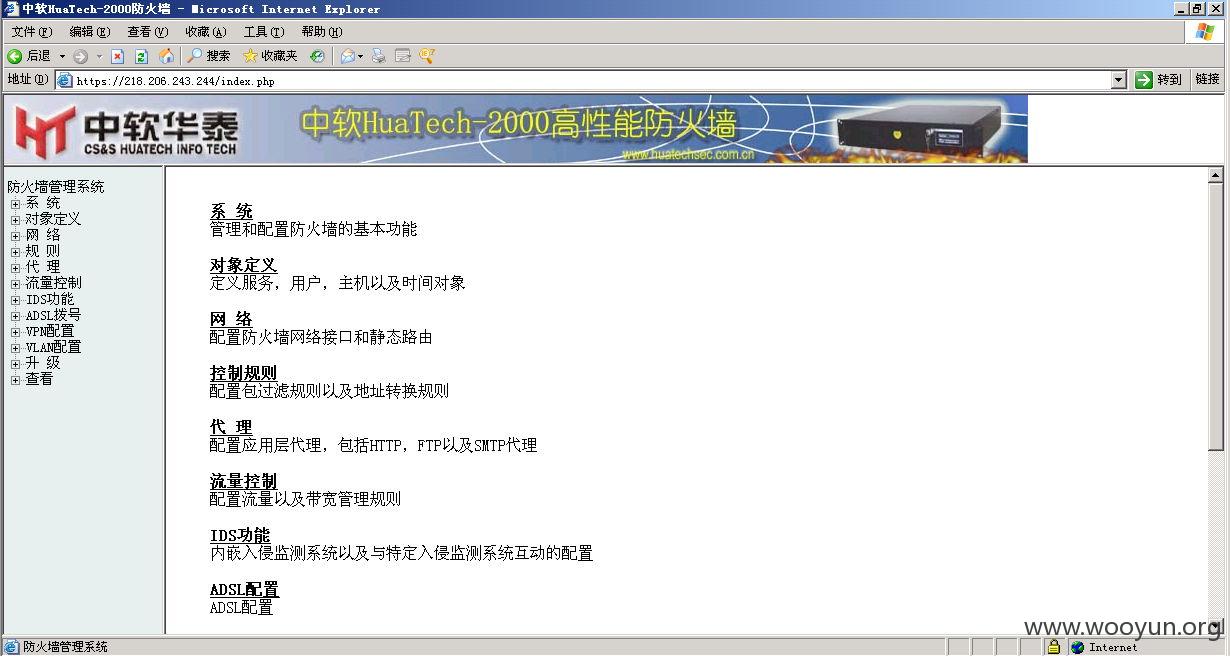

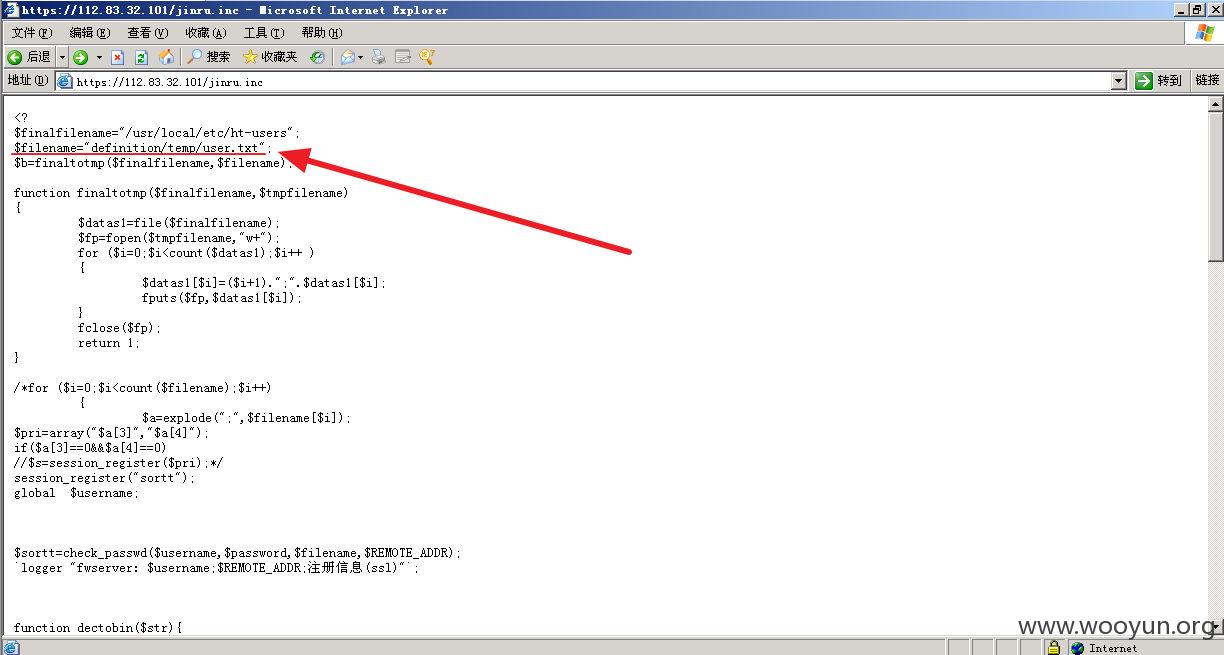

"中软HuaTech-2000防火墙"产品由于jinru.inc配置文件可直接访问,导致系统配置信息泄露。

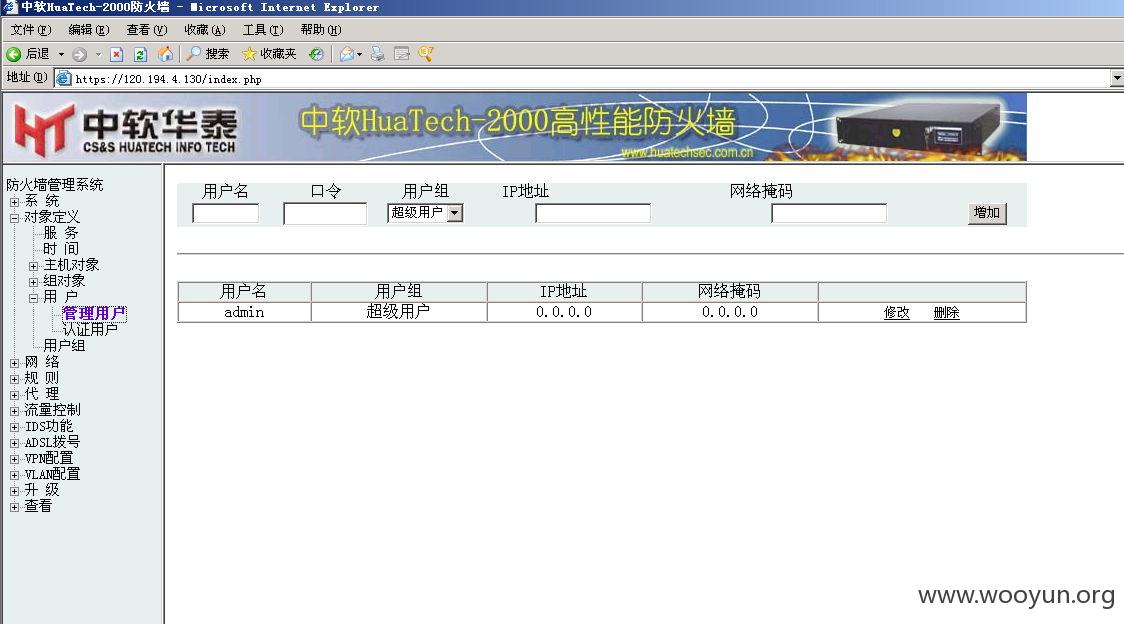

从配置文件中发现"$filename="definition/temp/user.txt";"

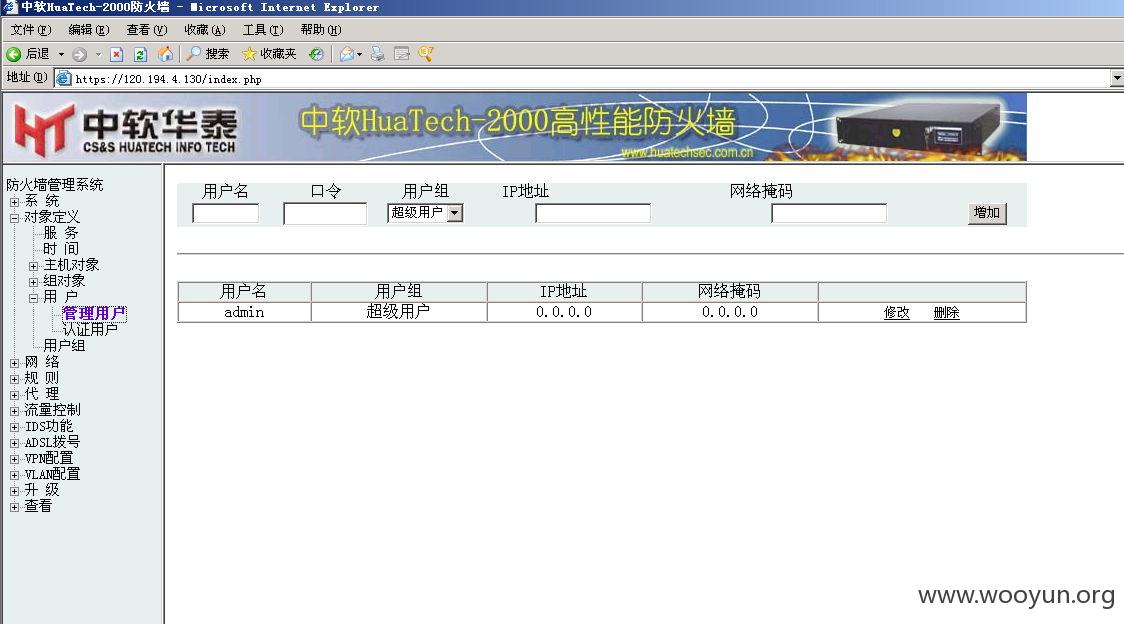

上面文件地址加上url访问,发现直接爆出明文管理员账号密码。吓尿了。。

漏洞证明:

配置文件jinru.inc可直接访问。

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-08-01 09:15

厂商回复:

cnvd确信并复现所述情况,已经由cnvd向软件生产厂商中软华泰公司技术部门邮箱通报。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价