漏洞概要

关注数(13 )

关注此漏洞

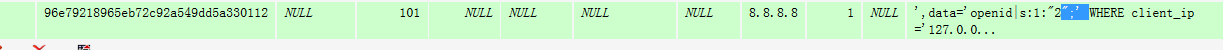

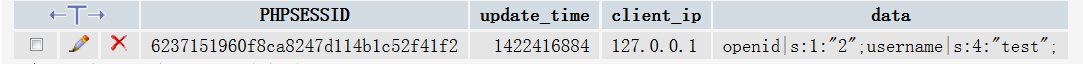

漏洞标题: cmseasy sql二次注入漏洞

提交时间: 2015-01-28 15:10

公开时间: 2015-04-28 15:10

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-01-28: 细节已通知厂商并且等待厂商处理中绿盟科技 、唐朝安全巡航 、无声信息 )

简要描述:

cmseasy 可shell的漏洞

详细说明:

下载最新的cmseasy,发现有一处问题

code 区域 function getpass_action() {

code 区域 }else if (front::post('step') == '3') {

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2015-01-30 20:36

厂商回复:

谢谢

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0 人评价) :

评价

2015-01-30 20:52 |

menmen519

( 普通白帽子 |

Rank:914 漏洞数:161 | http://menmen519.blog.sohu.com/)

0

@cmseasy @Finder 这是什么节奏 不管什么都1分

2015-01-30 20:53 |

menmen519

( 普通白帽子 |

Rank:914 漏洞数:161 | http://menmen519.blog.sohu.com/)

1

@cmseasy @Finger 这是什么节奏 不管什么都1分

2015-01-31 11:45 |

kydhzy

( 普通白帽子 |

Rank:362 漏洞数:62 | 软件测试)

0

2015-01-31 19:09 |

蛇精病

( 路人 |

Rank:23 漏洞数:10 | 你连棒棒糖都没有,还谈什么狗屁爱情?)

0

这种不尊重人的评分应该不算,让乌云来评 @xsser @疯狗

2015-02-02 12:46 |

疯狗

( 实习白帽子 |

Rank:44 漏洞数:2 | 阅尽天下漏洞,心中自然无码。)

0

2015-02-02 12:50 |

menmen519

( 普通白帽子 |

Rank:914 漏洞数:161 | http://menmen519.blog.sohu.com/)

0

2015-02-02 12:52 |

menmen519

( 普通白帽子 |

Rank:914 漏洞数:161 | http://menmen519.blog.sohu.com/)

0

@疯狗 @Finger 顺便把我底下的漏洞审核一下 有几个时间长了

2015-02-02 13:03 |

蛇精病

( 路人 |

Rank:23 漏洞数:10 | 你连棒棒糖都没有,还谈什么狗屁爱情?)

0

2015-03-18 11:09 |

ca1n

( 普通白帽子 |

Rank:100 漏洞数:22 | not yet)

0

...在开了webscan360的情况下没有得到复现

2015-03-18 11:25 |

menmen519

( 普通白帽子 |

Rank:914 漏洞数:161 | http://menmen519.blog.sohu.com/)

0

@ca1n 最新版本的 与webscan360 没有关系,而且 即使有关系 也有办法让它webscan360失效

2015-03-18 12:18 |

ca1n

( 普通白帽子 |

Rank:100 漏洞数:22 | not yet)

0

@menmen519 = = 好吧 看来还是我太菜 我用1月那一版测的。。。email传递判断有引号的话会被拦

2015-03-18 12:25 |

menmen519

( 普通白帽子 |

Rank:914 漏洞数:161 | http://menmen519.blog.sohu.com/)

0

@ca1n 恩 那个版本的 webscan360 是厂商自己加了单引号 不过那个版本照样还是可以做到 因为webscan360 可以绕过

2015-03-25 19:02 |

胡小树

( 实习白帽子 |

Rank:66 漏洞数:13 | 我是一颗小小树)

0

@menmen519 应该直接给出包含绕过360的代码,不然厂家也不好复现。这个1rank确实有点,,